McAfee Advanced Threat Research(McAfee ATR)は米国時間7月28日、ランサムウェアグループBabukに関するレポートを公開した。Babukは最近、Linux/UNIXや「VMware ESXi」、VMwareのシステムを標的とするクロスプラットフォームのバイナリーを開発すると発表していた。

提供:McAfee

McAfeeのThibault Seret氏とNorthwaveのNoel Keijzer氏によるこのレポートでは、多くの企業の中核となるバックエンドシステムはこうした*nix系のOS上で稼働しているため、Babukはバイナリーに多くの問題があるにもかかわらず、それを使用して早々に有名企業のシステムをランサムウェアに感染させていると指摘されている。また、一部のランサムウェアグループが、クロスプラットフォームに対応する言語Golang(Go)でバイナリーの記述を試みているという。

両氏は、「BabukはGolangによるバイナリーの開発、さらには(同言語による)復号プログラムの開発にあたって、被害者に対してライブでのベータテストを実施するという手法を採用したようだ。われわれは、欠陥のあるバイナリーや欠陥のある復号プログラムのせいで、復元不可能な状態で暗号化されている被害者のマシンを複数目にしている」と述べている。

「被害者が要求に屈し、身代金の支払いに応じた場合であっても、ファイルを復元することはできなかった。われわれは、この粗悪なコードによってBabukとそのアフィリエイト仲間の関係が悪化することを強く望んでいる。ここで言うアフィリエイトとは、実際の攻撃活動を実行する犯人であり、彼らは現在、身代金を支払ったにもかかわらずデータを復元できない被害者とやり取りする状況に直面している。犯罪者の観点から見た場合、今回の1件はランサムウェア犯罪の力学を恐喝から、はるかに利益の少ない破壊へと本質的に変えるものとなっている」

Babukのランサムウェアを用いる典型的な攻撃手法は、初期アクセスとネットワーク内での横展開、対象への作用という3つの段階を特徴としている。

また、Babukはサービスとしてのランサムウェア(RaaS:Ransomware-as-a-Service)も運用していたが、4月に停止を表明している。Northwaveが調査したBabukの攻撃は、「Microsoft Exchange Server」に潜むリモートコード実行(RCE)の脆弱性「CVE-2021-27065」を突く。この脆弱性は脅威アクターHAFNIUMも悪用している。

レポートによると、脅威アクターはアクセス権を取得した後、システム内に「Cobalt Strike」によるバックドアを仕込む。そしてたいていの場合、攻撃者はCobalt Strikeを用いてアクセスを繰り返す。Northwaveは「ネットワーク上の複数の重要なシステム」に対してバックドアが仕掛けられているのを発見したという。

この攻撃者は、「zer0dump」のカスタム版を通じてドメイン管理者の認証を取得し、認証へのアクセスに「Mimikatz」を使っていたという。

「攻撃のその後の段階で、脅威アクターは、さらなる永続性を得る手段として一部のシステムで新しいローカル管理者のアカウントを作成することを選択した。Windowsシステム間の横展開はRDPを使用して行われた」

「攻撃者は、Linuxシステムへの接続には(『Putty』を使って)SSHを利用した。Linuxシステムへのファイルの移動は、Windowsシステムから『WinSCP』を使用して行われていた。一方で、Windowsシステムで使われたツールはインターネットからダウンロードされている。脅威アクターは、ウェブサイトをホストしている『temp.sh』『wdfiles.ru』ファイルを利用し、ほとんどのツールをホストしていた。ほかのツールは『GitHub』あるいはそれぞれの開発者のウェブサイトから直接ダウンロードされた」

また、攻撃者は「ADFind」「NetScan」「LAN SearchPro」を使用して環境を偵察した。そしてデータを抽出し、ランサムウェアを展開した。

データを圧縮した後、データを「Mega」「Googleドライブ」に抽出する。環境を完全に制御できるようになり、被害者からデータを盗み出した後、被害者のバックアップを破壊し、さらに被害者のESXiホストに移動して、プリコンパイルされたランサムウェアのバイナリーをデプロイする。

ランサムウェアのバイナリーは、被害者のすべての仮想マシンを暗号化する。McAfeeのアナリストによると、「このランサムウェアバイナリーは実装が非常に不十分で、元に戻せないデータの破損につながるいくつかの異なる設計上の欠陥が含まれている」という。

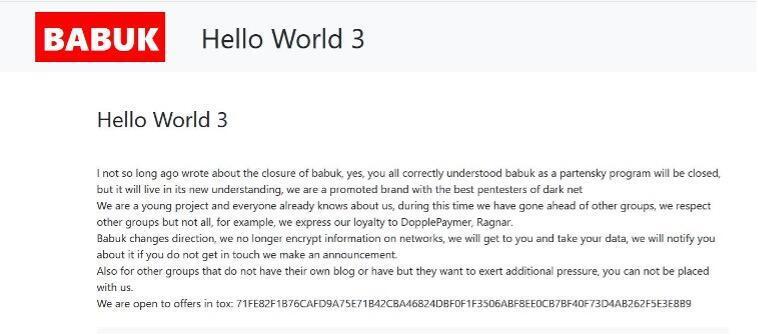

Babukの犯人は4月末、Babukは運用を停止し、別のビジネスモデルに切り替えると発表している。

このグループは、システムを暗号化するのではなく、データの流出のみに注力すると述べていた。また、コードを公開し、ランサムウェアをオープンソースプロジェクトにするとした。

「脅威アクターは、身代金の要求に反応しなかった被害者からのデータを公開することにフォーカスする可能性を示した。さらに、他のグループのデータをホストし、公開することも示唆した。そのようにして、Babukの脅威アクターはデータを管理する立場に移行しているようだ」

「Northwaveは、脅威アクターがデータを暗号化して被害者を恐喝するスキームから、脅威アクターが被害者のデータを暗号化し、侵入する二重恐喝のスキームへとゆっくり移行する動きを見てきた。 脅威アクターが、被害者を恐喝するために圧力をかける唯一の源が、機密データの流出というスキームに向かっていることが確認できる」

Babukのランサムウェアは、非常に大きな損害を引き起こしたと両氏は指摘する。欠陥のあるランサムウェアを運用していたことから、復号プロセスが「回復不能なダメージ」を引き起こすことにつながっていた可能性があるためだ。

両氏は、「ランサムウェアのこの不十分な設計が、攻撃者がデータを管理する立場に移行することを決定した理由だと考えられる」としている。

レポートによると、「最終的に、Babukの開発者が、ESXiのランサムウェア開発で難しさに直面したことが、暗号化からデータの盗難と恐喝へとビジネスモデルを変更することにつながった可能性がある」という。

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。