ZimperiumのzLabsチームは米国時間9月29日、少なくとも70カ国で1000万人を超える被害者を生み出している、「Android」デバイスを標的とするトロイの木馬型マルウェア「GriftHorse」についての詳細を明らかにした。

提供:zLabs

この新たなマルウェアは少なくとも200の悪質なアプリケーションに埋め込まれており、その多くは、Androidアプリの公式なリポジトリーである「Google Play」ストアが提供しているセキュリティ保護機能をかいくぐっているという。

同社のリサーチャーらによると、同マルウェアの背後にいる攻撃者は多くのデバイスを感染させることで、不正なキャッシュフローを安定的に作り出し、「毎月、100万ドル(約1億1200万円)単位の収入を生み出している」という。

2020年11月から続いていると考えられている、GriftHorseを使用したこのキャンペーンは、ユーザーをだまして電話番号を入力させ、高額のSMSメッセージングサービスをサブスクライブさせるという仕組みになっている。

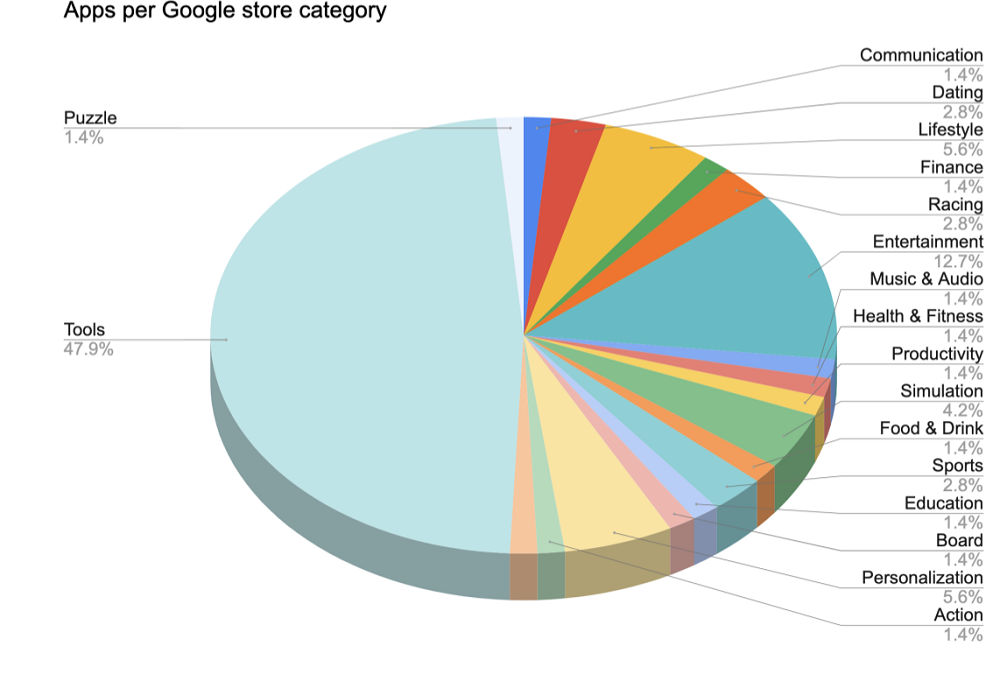

攻撃の第一段階は、一見すると無害でちゃんとしたAndroidアプリを用意し、ユーザーのダウンロードを待つことから始まる。これらアプリのジャンルは、パズルゲームやユーティリティーから、出会い系や飲食物関係までとさまざまだ。そして、最も普及している悪質なものは翻訳アプリであり、少なくとも50万回ダウンロードされている。

これらアプリをインストールすると、GriftHorse(モバイル開発フレームワークである「Apache Cordova」を用いて記述されている)はユーザーに対して、何らかの賞品に当たったという偽の通知を定期的に送信し、ジオロケーションに基づいた、つまりユーザーの使用言語に応じたウェブページへと誘導するようになっている。

その後ユーザーは、自らの電話番号を確認用として入力するよう求められる。zLabsによると、ユーザーが電話番号を入力すると、「ユーザーの同意もなく、そして知らないうちに」高額のサービスをサブスクライブするようになっているのだという。

サービスの中には料金が1カ月あたり30ユーロ(約3900円)を超えるものもあり、被害者がこの怪しい引き落としに気付かない場合、理論的には何カ月にもわたって課金され続ける可能性もある。そしてこうした金銭は取り戻せる望みがほとんどない。

GriftHorseは発見を逃れるために、マルウェア内にURLをハードコーディングするのではなく、変更可能なかたちにしている。

zLabsは「この手法を使えば、さまざまな国(のユーザー)をさまざまな方法で標的にできる。サーバー側でのチェックにより、ネットワーク上の通信や、振る舞いに対する動的な分析が回避されている」と記している。

zLabsは今回の調査結果をGoogleに報告し、Googleは悪意のあるAndroidアプリをすぐさまGoogle Payから削除した。しかしこれらアプリは、依然としてサードパーティーのプラットフォーム上で利用可能になっている。

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。