近年、企業はクラウドを積極的に活用するようになり、従業員も企業ネットワークに保護されない自宅などでのリモートワークが増えた。サイバー攻撃者も環境の変化にも目をつけている。こうした環境を守る手段として注目されているのが、マイクロセグメンテーションだ。本連載では、マイクロセグメンテーションの基礎から効果、事例、未来像までを解説する。

ゼロトラストセキュリティモデルにおけるマイクロセグメンテーションは、ネットワークを細かくセグメント化することで可視性を高め、セキュリティ脅威の影響を受ける恐れのあるセグメントの分離やアクセスなどの遮断といった対応を容易にするものである。マイクロセグメンテーション自体は以前から存在するソリューションだが、細分化のレベルをはるかに高くすることでゼロトラストネットワークを効果的に実現できることは、まだ十分に知られていない。ここでは、最新のマイクロセグメンテーションの概念と仕組みについて紹介する。

ランサムウェアにより情報漏えいが発生する理由

昨今のサイバー攻撃のほとんどが金銭目的であり、身代金を要求するランサムウェア攻撃が多いのはそのためだ。盗み出した情報は地下市場で高く売れる上、事業が停止するリスクよりも身代金の支払いを選ぶ企業が多い。攻撃者は、企業へのランサムウェアの侵入に成功し、情報を盗み出す際に、「身代金を支払わないと、盗んだ情報を公開する」と二重の脅迫を行うケースも増えている。

また、最近のランサムウェアの増加は、地下市場の拡大が一因となっている。情報を売買する環境が整っており、初心者でもランサムウェア攻撃が行える「Ransomware as a Service(RaaS:サービスとしてのランサムウェア)」が提供されている。攻撃者はRaaSを利用することで、ランサムウェアの作成から侵入のためのメールの送信、送信先のリストや身代金を支払った企業の管理を行うことができる。近年、ランサムウェア攻撃は低コストで実行でき、成功すれば高い収入を得られるため攻撃者の常とう手段となっている。

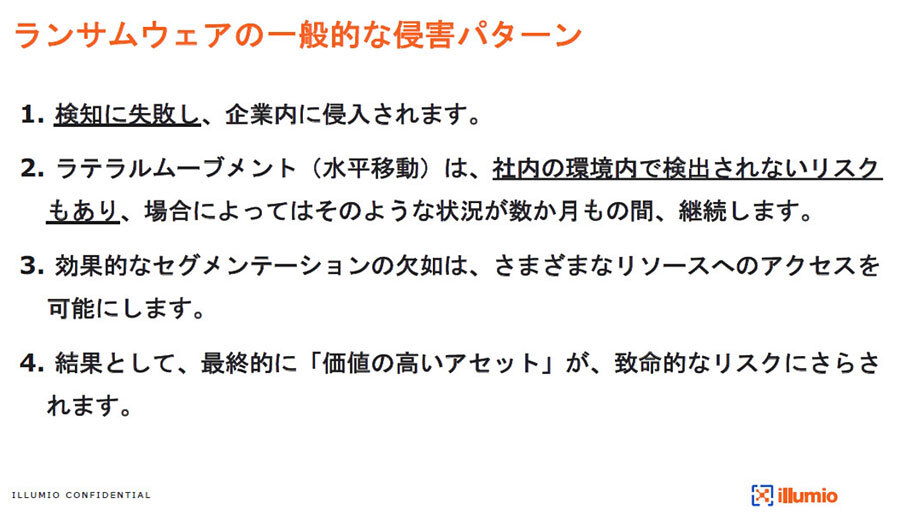

実際の攻撃手法も過去の“資産”が活用されている。地下市場では、これまでに成功したサイバー攻撃の手法やマルウェア情報も共有・販売される。ここ数年は、過去の高度な標的型攻撃の手法が継続して活用されている。一例として、侵入したマルウェアに対しC&C(C2)サーバーから指示を送る手法がある。巧妙な手法で企業に侵入すると、攻撃者はC2サーバー経由でマルウェアに遠隔から指示を送り、必要があれば別のマルウェアを追加して、企業のネットワーク内をラテラルムーブメント(水平移動)させていく。

攻撃者はラテラルムーブメントによりネットワークとそこに接続されるITシステムの状況を把握し、重要な情報が格納されているデータベースなどへの侵入を目指す。また、その間にActive Directoryコントローラーに不正アクセスして自らの権限を昇格させたり、重要情報にアクセスできる権限を持つ端末に侵入したりする。そして目的の情報にアクセスし、C2サーバー経由で外部へ盗み出す。最近では、この時にランサムウェアを仕掛けるケースもある。

マルウェアとC2サーバーの通信には、一般的にインターネット通信などで使われる「http」を使用し、セキュリティ対策システムによる検知を逃れようとすることも特徴といえる。このように、攻撃者は従来のセキュリティ対策では検知しづらい手法を採用し、より成功率の高いサイバー攻撃を行っている。なお、侵入後に高い権限を奪取した時点で攻撃を中止し、そのアカウントを販売するケースも確認されている。このため、中小規模の企業も標的となっている。

ランサムウェアの一般的な侵害パターン