セキュリティベンダーWithSecureの日本法人ウィズセキュアは5月24日、同社セキュリティプラットフォーム「WithSecure Elements」に新モジュール「Cloud Security Posture Management」(CSPM)を追加したと発表した。攻撃者がクラウド設定の不備を突いてネットワークを侵害することを阻止する。

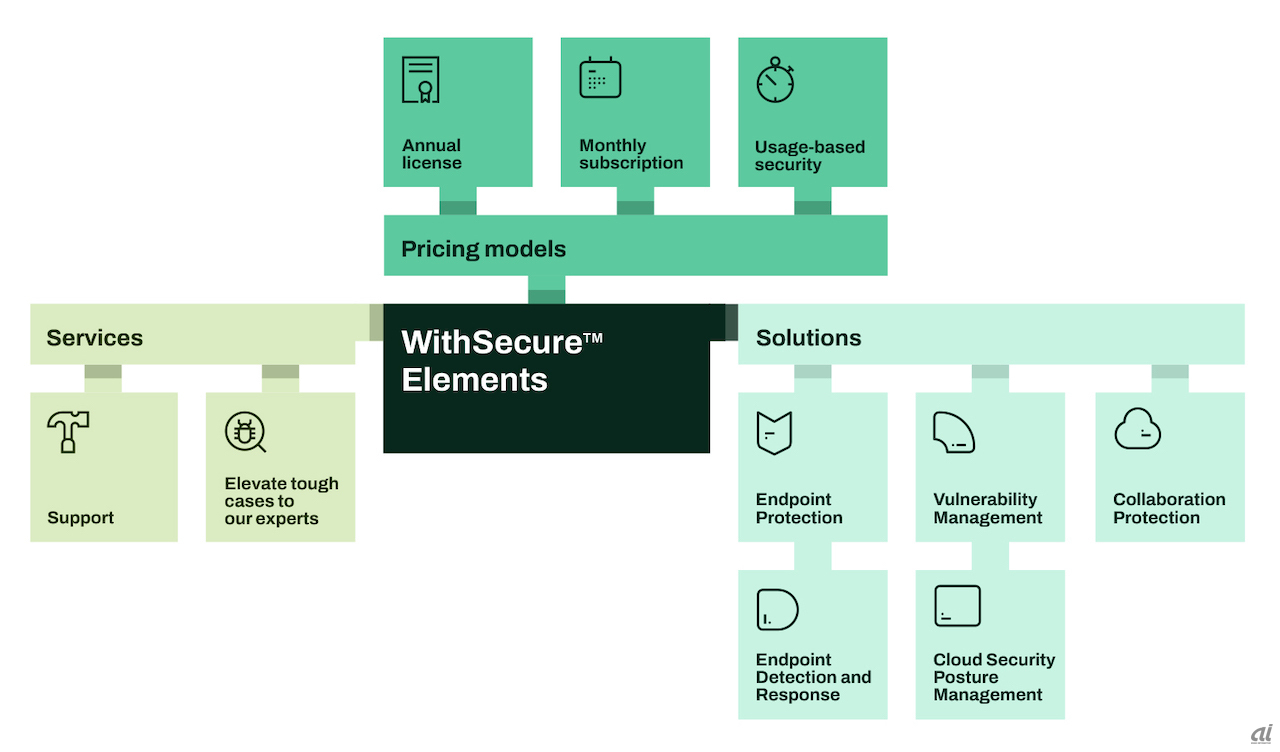

WithSecure Elementsポートフォリオ

CSPMは一般的なクラウドベースのIaaSプラットフォームの脆弱(ぜいじゃく)性や設定ミスに関連するリスクを管理することを目的とし、Amazon Web Services(AWS)と「Microsoft Azure」のプラットフォームに対応。

CSPMを使うことで、リスクレベルに基づいて設定ミスを特定し、優先順位を付け、対策を添付して説明ができるようになる。設定は、必要以上に寛容なIAM権限、暗号化されていない保存データ、パブリックIPアドレスにアクセスできるクラウドインスタンス、インシデント調査のためのロギングが有効かどうか、さらに既存のクラウドセキュリティ問題や新たなクラウドセキュリティ問題を確認する。

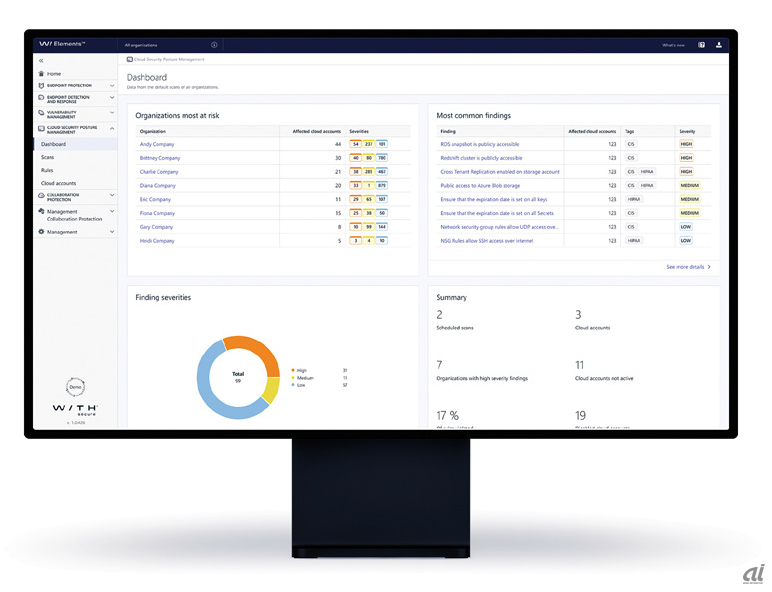

WithSecureのコンサルタントが持つ専門知識とリサーチ能力により、チェックが脅威モデルに適合し、ユーザーに真のセキュリティバリューを提供。専用ダッシュボードでは、セキュリティの状態の経年変化やセキュリティの状態に関するさまざまなインサイトなど、注意を払うべき重要情報を分かりやすいグラフで提供する。

WithSecure Elementsのエンドポイント保護(EPP)、エンドポイントでの検知と対応 (EDR)、脆弱性管理、コラボレーション保護などのモジュールと共通のポータルで、マルチベンダーおよびマルチクラウドを管理できる。Center for Internet Security(CIS)や米国標準技術研究所(NIST)のサイバーセキュリティフレームワーク(CSF)などへの準拠を維持するのに役立つ、具体的なルールやフラグ立てを実行する。

管理ポータル

マネージドサービスプロバイダー(MSP)やマネージドセキュリティサービスプロバイダー(MSSP)などのパートナーが、CSPMをマネージドサービスとして顧客に提供できる。

WithSecureでプロダクト部門長を務めるLeszek Tasiemski氏は、「クラウドインフラのセキュリティ確保は、さまざまな理由により、非常に困難な作業。クラウドは通常、従来のインフラと比較して抽象化されたレイヤーを提供するため、従来のセキュリティとクラウド特有のセキュリティの両方において懸念が生じる」とし「多くのユーザーにとって、自身とクラウドサービスプロバイダーのどちらがセキュリティのどの部分に責任を負うかという、責任共有モデルを正しく理解することは簡単ではない」と述べる。

「Amazonの『IMDSv1』のように、クラウドレイヤーに脆弱性があるケースもある。サイバー犯罪者は小さな脆弱性をも探し当て、そこを突いてくる。私たちが日々ニュースで耳にするようなインシデントでは、こうした設定ミスが敵にうまく攻撃されることが増えてきている」(Tasiemski氏)

2022年にWithSecureが実施した調査では、過去12カ月間に24%の企業が自社のクラウドプラットフォームに影響を与えるセキュリティの設定ミスを発見、そして約34%の企業が設定ミス以外の脆弱性を発見していたことが分かっている。