Google Cloudをはじめとする大手クラウド企業数社がそれぞれ、過去最大規模となるDDoS攻撃の標的になっていたことを発表した。

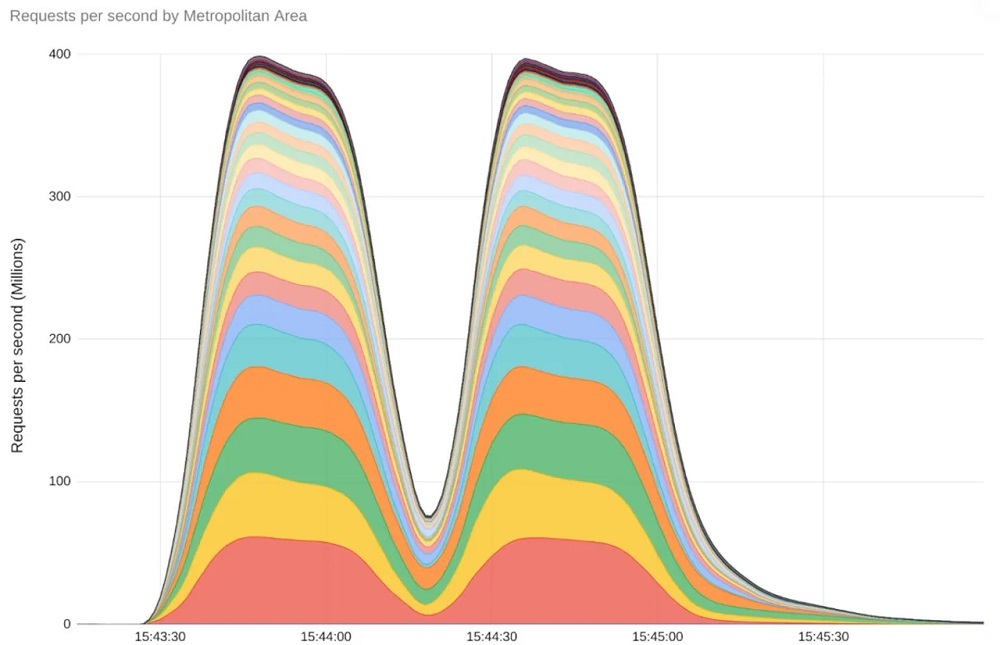

RPS推移(単位:百万)

提供:Google

Google Cloudは、8月に過去最大規模のDDoS攻撃を受け、そのピーク時には毎秒3億9800万件ものリクエスト(3億9800万RPS)が発生していたことを明らかにしている。これはどれほど大きな規模なのだろうか。Google Cloudによると、2分間にわたって降り注いだリクエストは、Wikipediaが2023年9月の1カ月間に受けたリクエストを上回る数だったという。

これは大量だ。Google Cloudへの攻撃では「HTTP/2 Rapid Reset」という新たな手法(CVE-2023-44487として追跡)が用いられ、過去に記録されたDDoS攻撃の7.5倍のリクエストが発生していたという。一方、2022年における最大規模のDDoS攻撃のピークは「わずか」4600万RPSだったとされている。

攻撃を受けたのはGoogle Cloudだけではない。コンテンツデリバリーネットワーク(CDN)大手のCloudflareと、世界最大級のクラウドプロバイダーであるAmazon Web Services(AWS)も攻撃を受けたことを発表している。Cloudflareは2億100万RPSもの攻撃に耐え、AWSも1億5500万RPSの攻撃に持ちこたえた。

Google Cloudによると、大手インフラ事業者を標的にしたこのDDoS攻撃は、8月下旬に始まって以来、「今日まで続いている」という。攻撃の規模と激しさにもかかわらず、大手テクノロジー企業が有する世界規模のロードバランシングと、DDoS攻撃を緩和するインフラによって、顧客へのサービス提供を中断することなく、脅威を実質的に無効化できた。

これらの攻撃を受け、3社は他のクラウドプロバイダーやソフトウェア保守企業との情報や緩和戦略の共有に向け、業界を横断する連携を強化した。こうした取り組みにより、パッチや緩和技術が生み出され、多くの大手インフラ事業者が採用する結果となった。

「レイヤー7攻撃」の進化形であるRapid Resetと呼ばれる攻撃手法は、HTTP/2プロトコルのストリーム多重化機能を悪用するものだ。つまりこの攻撃は、複数の論理的なコネクションを多重化して単一のHTTPセッション内で送出することで遂行される。

HTTP/2は、それぞれのHTTPセッションが論理上区別されているHTTP 1.xを「アップグレード」したものだ。従ってHTTP/2のRapid Reset攻撃では、その名が示す通り、複数のHTTP/2コネクション上で、素早くリクエストとリセットが繰り返されることになる。使用しているウェブサイトやインターネットサービスがHTTP/2を導入しているのであれば、標的になる恐れがあるはずだ。

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。