Datadog Japanは6月4日、DevSecOpsに関するレポート「State of DevSecOps 2024」を発表した。クラウドのアプリケーションやインフラのセキュリティ状況などを分析したもので、レポートではセキュリティ強化のポイントも指摘している。

このレポートは、2024年2~4月に同社が収集したクラウドのアプリケーションやインフラに関するデータを独自に分析している。同日のメディア向けに説明したシニアデベロッパーアドボケイトの萩野たいじ氏は、「コードを安全かつ迅速に配布することの難しさや脆弱(ぜいじゃく)性の侵害リスクなどが顕在化し、DevSecOpsの採用が期待されている。インフラストラクチャーアズコード(IaC)による自動化やクラウド環境の安全性などを独自に評価した」と述べた。

出典:Datadog Japan

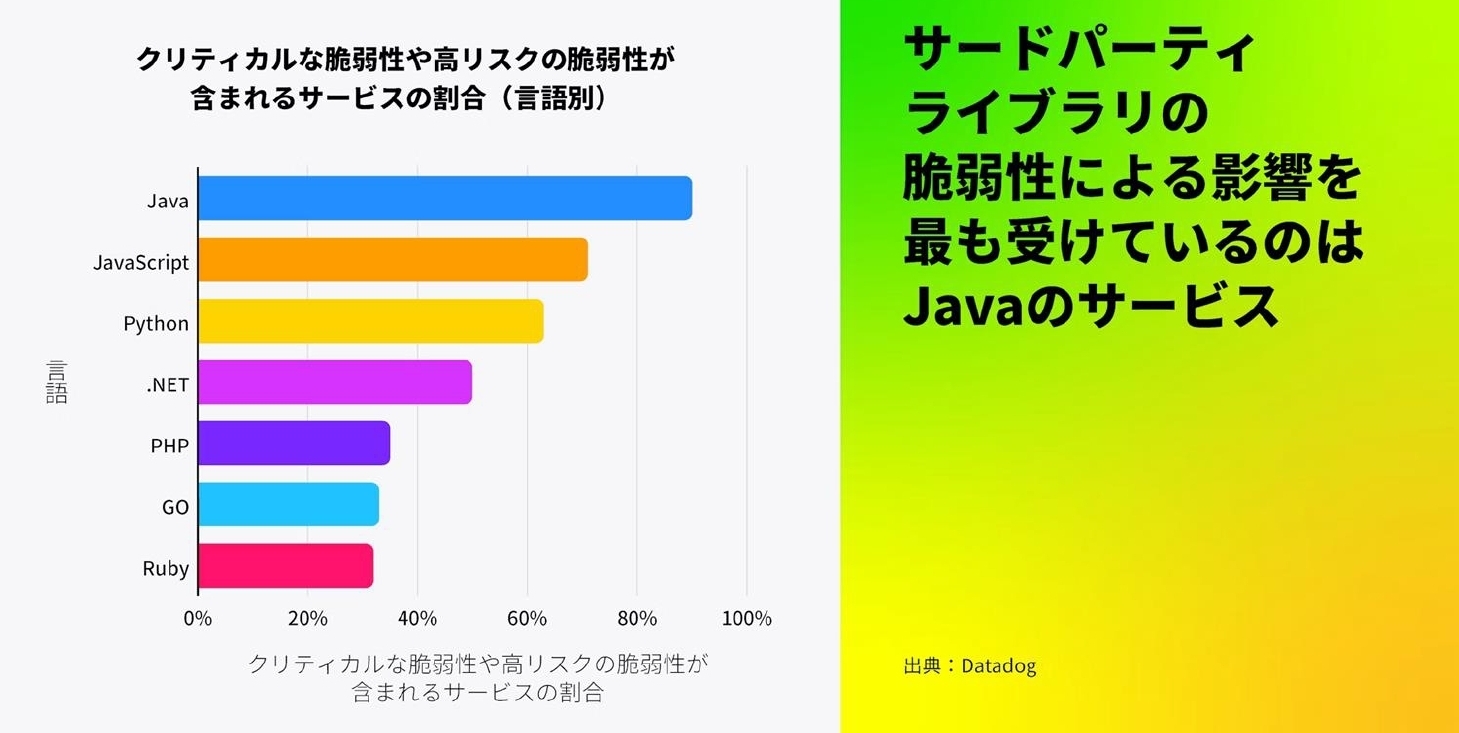

同社の分析によると、クラウド環境で利用される言語の中でセキュリティリスクが最も高いのはJavaだった。これは、Javaで開発されるアプリケーションが多いことが背景にあり、脆弱性を内包したサードパーティーのライブラリーなどを含んでいるためだとする。「脆弱性や高リスクの問題を抱えている言語は平均47%だったが、Javaでは90%に上る」(萩野氏)

Javaに影響をもたらすサードパーティーの脆弱性では、63%が間接的な依存関係で、37%が直接的な依存関係にあった。脆弱性の多くは、リモートからのコード実行につながるなどのクリティカルなものという。萩野氏は、依存関係の状態などを頻繁に確認する必要があると指摘した。

また、サイバー攻撃者は、スキャナーを使って攻撃を実行するために脆弱性を抱えたシステムを自動的に探索する行為を大規模に繰り返しているとする。実際に悪用につながりかねない脆弱性が見つかってしまう割合は0.0065%で、大半は実質的に無害であり管理者側には“ノイズ”程度というものだそうだが、管理者はウェブアプリケーションファイアウォール(WAF)などを活用して、こうしたリスクの低減に努めることが望ましいという。

出典:Datadog Japan

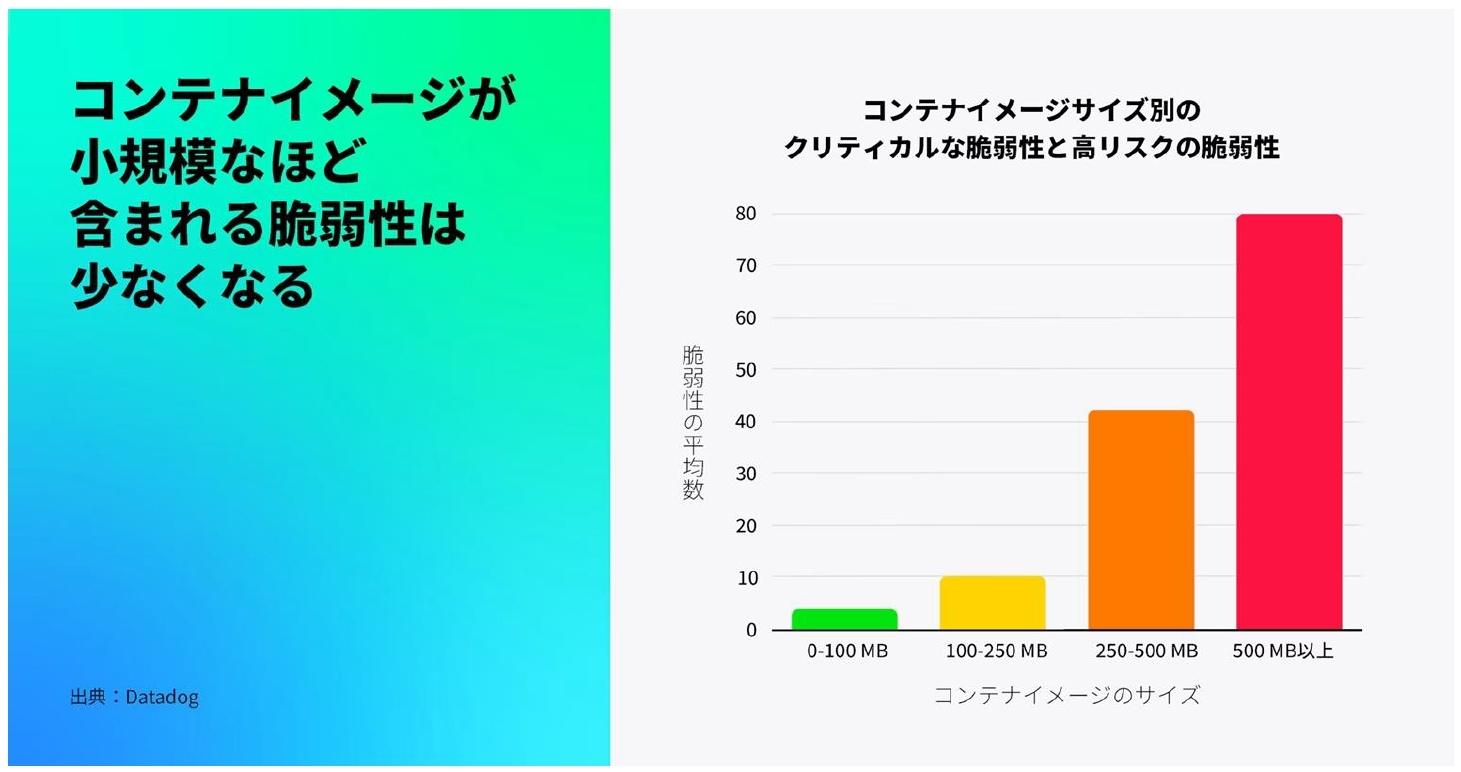

インフラ側では、コンテナーのイメージのサイズが小さいほどクリティカルや高リスクの脆弱性を内包する危険性が低く、100MB未満では平均して10件以下、500MB以上では80件近くあった。これは、コンテナーがコンパクトであるほど、それに含まれるサードパーティーのライブラリーなどが少ないからになる。

IaCツールの利用状況は、Amazon Web Services(AWS)での上位は「Terraform」や「CloudFormation」、Google CloudではIaCツールの未利用が最多だったが、利用している中ではTerraformと「Google Deployment Manager」が大半を占めていた。なお、Microsoftの「Azure」についてはログなどからツールデータを把握するのが難しいとして、レポートでは分析を行っていない。

萩野氏は、IaCツールについて継続的なインテグレーション/デリバリー(CI/CD)のパイプラインに基づき設定などの多くの作業を自動化できるメリットがある説く。しかし、同社のレポートからはIaCの活用がまだそれほど進んでいない状況が判明し、セキュリティ強化の観点からもIaCの活用が望ましいとしている。

出典:Datadog Japan

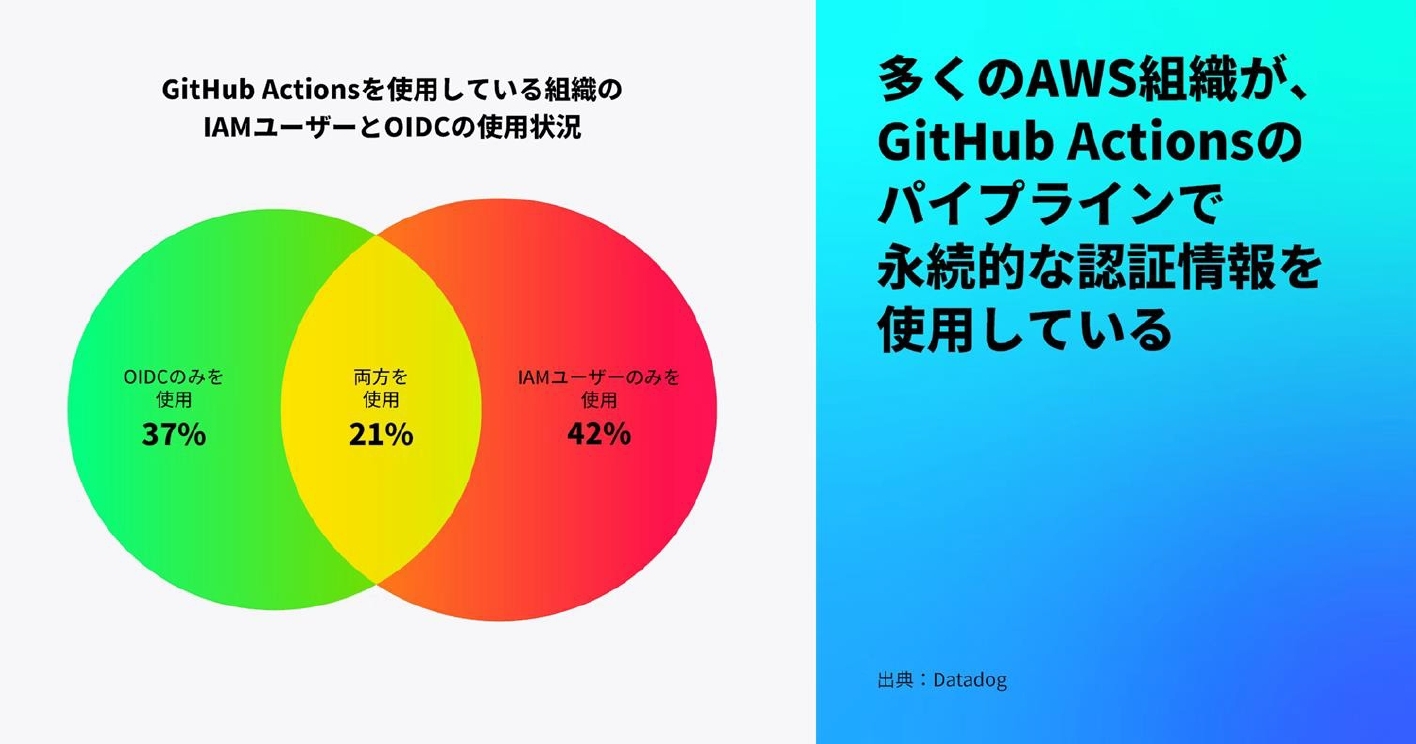

また、AWSユーザーかつ「GitHub Actions」を使用している組織での認証の状況では、「OpenID Connect」(OIDC)のみの利用が37%、アイデンティティーおよびアクセス管理(IAM)のみの利用が42%、両方の利用が21%だった。萩野氏は、「認証情報の利用は短い時間であることが望ましいが、実際には63%がIAMを利用しており、認証情報を長く使用している実態がある」と指摘する。

これらの結果から同社は、アプリケーションの実装方法だけでなく運用環境でのデプロイや実行でも安全を確保することや、最新のDevOpsのベストプラクティスを採用してセキュリティの強化を推進すること、セキュリティリスクの可視化はもとより正しいコンテキストと優先順位でもって的確に対応することが必要だとアドバイスする。

クラウド環境のセキュリティを向上するための自動化にも改善の余地があり、セキュリティ部門と開発部門が密接に連携してDevSecOpsの適用を拡大する必要性が高まっているとしている。