近年多くの被害をもたらしているランサムウェアの世界で、2024年に起きた2つの出来事により、変化が生じているという。フィンランドのセキュリティ企業WithSecureで脅威インテリジェンスのディレクターを務めるTim West氏が最近の動向を解説した。

WithSecure 脅威インテリジェンス ディレクターのTim West氏

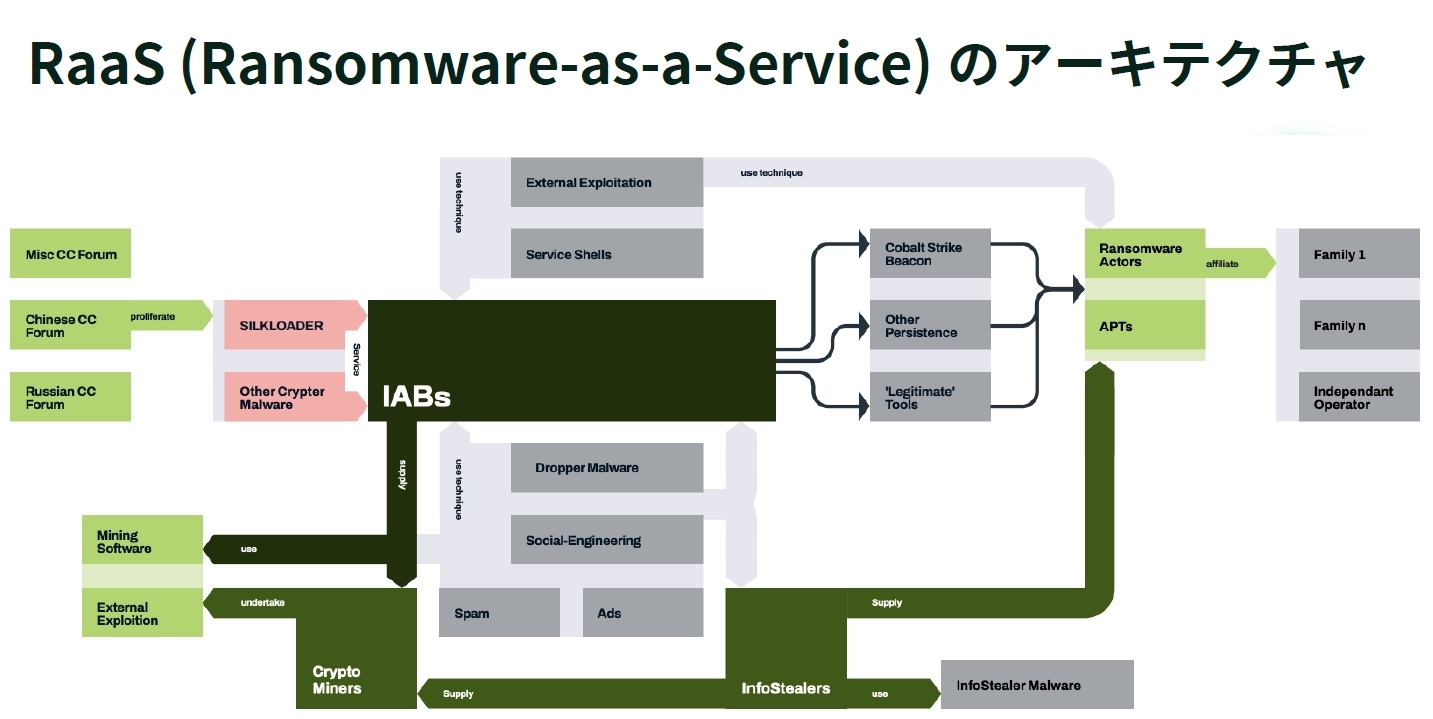

現在のランサムウェアの世界は、「ランサムウェア・アズ・ア・サービス」(RaaS)と呼ばれるエコシステムが確立されている。この世界には「アフィリエイト」(ここでは犯罪を企てる人物や組織の意味)、アフィリエイトから委託を受けて、攻撃対象への侵入などを代行する「イニシャルアクセスブローカー」(IAB)やランサムウェアプログラムの開発や拡散、攻撃活動の実行部隊など、さまざまな役割が存在する。アフィリエイトが犯罪を実行したい場合、IABなどが各種の攻撃をサービスとして有償で代行し、被害者から脅し取った身代金をアフィリエイトに還元するといった仕組みが基本的に成立しているという。

ランサムウェア・アズ・ア・サービスの構造(WithSecure資料より)

West氏が取り上げた2つの出来事とは、2024年初頭に「BlackCat」(別名ALPHVなど)グループが行った出口詐欺と、上半期にかけて世界の法執行機関が実施した「LockBit3.0」グループの摘発作戦になる。

前者では、BlackCatが自身にウェブサイトに米連邦捜査局(FBI)の摘発を受けたことを掲載した。しかし実際には、FBIの摘発を受けたわけではなく、BlackCatが“自作自演”を行い、アフィリエイトが攻撃実施の対価としてBlackCatに支払った金銭をBlackCatが持ち逃げした出口詐欺だった。これによってアフィリエイトは、RaaS提供者に不信感を抱くようになったという。

後者では、実際に世界の法執行機関がLockBit3.0の摘発に動き、LockBit3.0の犯罪インフラを解体しただけでなく、法執行機関側がLockBit3.0のウェブページに摘発作戦を実行したことや今後の捜査で犯罪者を追跡すること、被害者への復旧方法の紹介といったメッセージを掲載した。LockBit3.0は著名なRaaS提供者だったことから、犯罪者側は法執行機関の摘発に恐れを抱いたとされる。

West氏は、ランサムウェアの世界が、アフィリエイトやRaaS提供者らの間に金銭のやりとりなどを根拠にしたある種の信頼関係によって成立していると解説する。ランサムウェアの犯罪エコシステムが確立されているのは、この信頼関係が基にあるからとも言えるようだ。それだけに、BlackCatが行った出口詐欺は犯罪者同士の信頼関係を損なうことになり、LockBit3.0の摘発は犯罪の世界にRaaS提供者の弱さを印象付ける出来事になったとされる。

「サイバー犯罪の世界は、あらゆるものをサービスで購入できるようになっており、犯罪初心者でも簡単に参加できる。不正侵入をしたいアフィリエイトは、既に侵入に成功しているサービス提供者に金銭を支払えば、侵入させてもらえる。ここでは金銭を支払うということが信頼の証になる。また、犯罪者が最も恐れるのは自身の正体がばれることであり、LockBit3.0の摘発では複数人のアフェリエイトも摘発されており、英国の捜査当局では200人ほどのアフェリエイトを追跡捜査していると聞く」(West氏)

LockBit3.0の摘発作戦では、5月上旬に法執行機関側が攻撃者の身元や被害者名を公開した。その後も捜査は継続しており、LockBit3.0の被害者の72%は作戦の実施タイミングよりかなり以前に攻撃されていたこと、また、複数回の脅迫を受けていたことなども判明した。この摘発作戦で法執行機関側が被害者を公開したことにより、一時的にランサムウェア被害者の数が増加したものの、9月末時点では減少傾向にあるという。

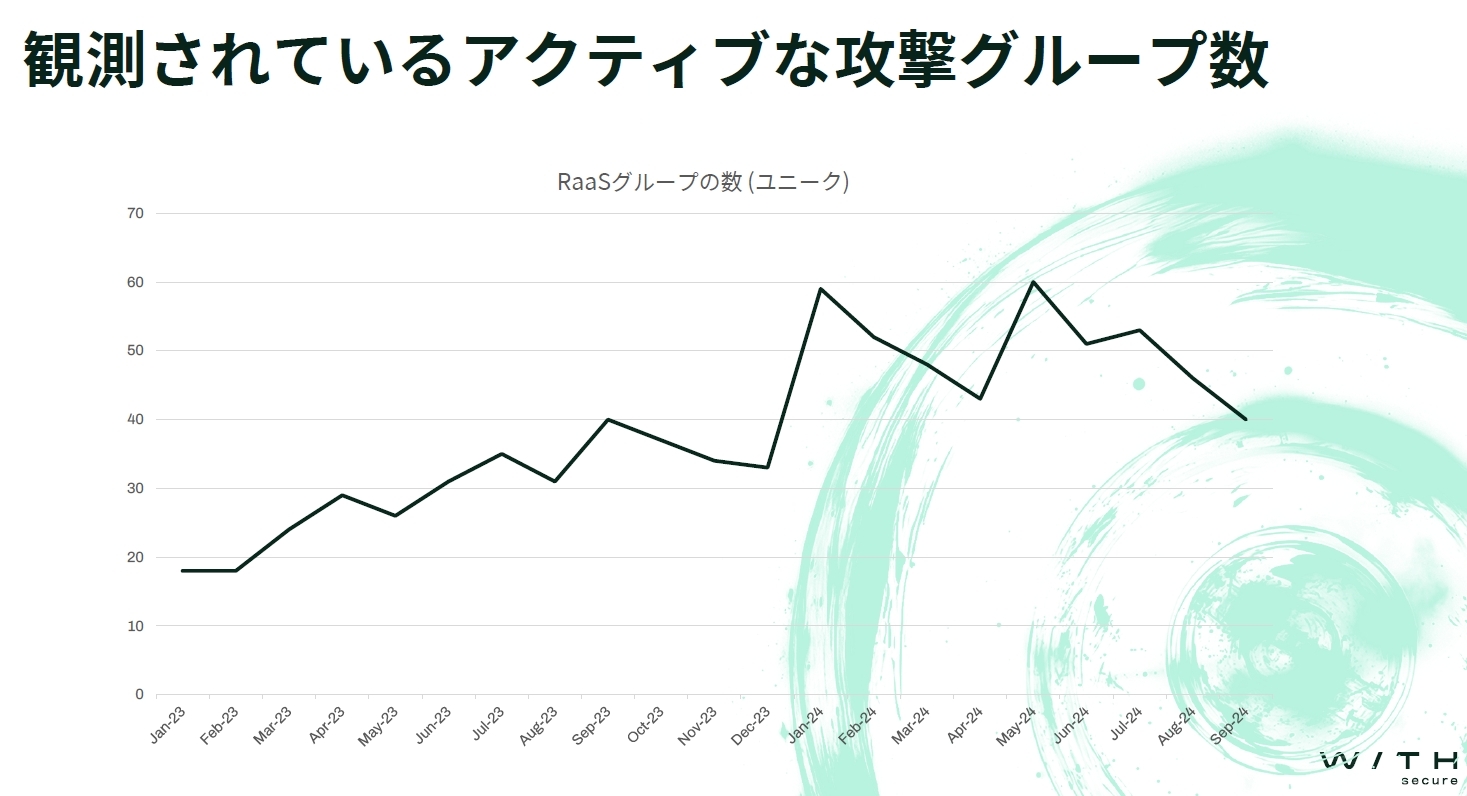

ただ、LockBit3.0が摘発されても、ランサムウェア犯罪全体に歯止めをかけるには至っていない。WithSecureの観測では、LockBit3.0の摘発直後に活動中のユニークなRaaS提供者数の若干の減少傾向が月次ベースでは見られたものの、四半期ベースでは増加傾向にある。LockBit3.0が解体された代わりに、別のRaaS提供者が台頭している。

WithSecureが観測した2023年1月~2024年9月のユニークなRaaSグループ数の推移(同)

West氏によれば、WithSecureでは2024年第1~3四半期に42グループの新たなサイバー犯罪組織を発見した。2023年は通年で31グループだった。ただし、新規のRaaS提供者によるランサムウェア攻撃は全体の21%で、LockBit3.0解体後に台頭しているRaaS提供者は、以前から存在した提供者がリブランドしたり、“商流”を変えてアフィリエイトから信頼を獲得したりすることで存在感が増しているという。

例えば、出口詐欺で“信頼”を失ったBlack Catと入れ替わりに活動を活発化させているという「RansomHub」は、ランサムウェア攻撃の実行役に徹して、被害者からの身代金をアフィリエイトが自分で回収できるモデルを導入した。アフィリエイトにとっては、RansomHubに金銭を持ち逃げされる心配がなく、RansomHubを“信頼できるパートナー”と見なしているそうだ。こうしてRansomHubも新たなアフィリエイトを“顧客”として獲得し、RaaSビジネスの収益性を高めている。

West氏は、現在勢力を拡大させているRaaS提供者の多くは、古い提供者ないし既存の提供者のブランドやインフラをリニューアルしていたり、あるいは異なるブランドやランサムウェアファミリーを使い分けたりしていると話す。