モスクワ発--アンチウイルス・アンチスパイウェア市場が息切れしているという話が広がる中、ベテランウイルスファイターの1人であるKaspersky氏は、攻撃的なオンライン犯罪に後れを取らないためにはデスクトップセキュリティ製品には新しい保護メカニズムを加える必要があると発言した。

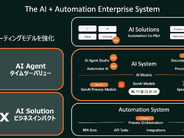

設立から10年になるKaspersky Labの設立者・最高経営責任者(CEO)であるEugene Kaspersky氏は、次世代のアンチマルウェア製品はHIPS(ホスト侵入防止システム)、サンドボックス、仮想化機能によるホワイトリスト/ブラックリストアプローチを組み合わせなくてはならないだろうと発言している。これは、同氏がデスクトップの「ハイブリッド保護」と呼んでいるものだ。

「境界線はゆっくりと消えつつある」と、Kaspersky氏は当地で行った国際的なジャーナリストのグループに対するプレゼンテーションの中で述べた。「事後対応型のセキュリティ技術が現在の脅威に対応することはだんだん難しくなってきている。ノートPCやスマートフォン、無線LANがどこででも使われるようになってきている。われわれは、この新しい世界に対応できる特別な製品を開発する必要がある」と同氏は付け加えた。

[参考:The anti-spyware market that never existed is officially dead(英語)]

新しい保護のアプローチはシグネチャに基づくブラックリスト/ホワイトリスト機能とヒューリスティックな行動分析機能を持っており、これは既にKaspersky Lab、Microsoft(OneCare)、Symantec(Norton 360)などのセキュリティ製品に組み込まれているが、Kaspersky氏は将来のバージョンでは、信頼できないソフトウェアを追い詰めるためにHIPSとサンドボックスが大きな役割を果たすようになると見ている。

Kaspersky氏は、HIPSとサンドボックス、仮想化技術を使うことにより、脆弱性管理機能と組み合わせることができる「オープン空間セキュリティ」が可能になると熱心に話した。「われわれは新しい脅威を発見し防止することのできる高度な技術を作る必要がある。rootkit検知、自己防衛手法、深いセキュリティ分析機能などがそうだ」と同氏は付け加えた。

Kaspersky氏は話の中で、1980年代の最初のファイル感染ソフトウェアやマクロウィルスから、1990年代のネットワークワーム、現在の営利目的のスパム・ボットネットの輪のクライムウェアの時代まで、マルウェアとの戦いの歴史を振り返った。

「少なくとも、2分ごとに5つのマルウェアのサンプルが生まれている」と彼は公表し、今ではマルウェア制作者がマルウェアの作成を自動化しており、地下の脆弱性あっせん活動に参加し、セキュリティソフトウェアを避けるためにあらゆる種類の技術を駆使していると指摘した。

[参考:Kaspersky Lab eyes IPO, acquisitions(英語)]

Kaspersky氏は、主流のマルウェア拡散技術は徐々に感染したウェブページ(自動ダウンロード)、感染済みのゾンビネットワーク(トロイの木馬ダウンローダー)、ゼロデイ攻撃、スパムやウェブの掲示板を通じた巧妙なソーシャルエンジニアリングを最大限に利用するようになってきているという。

「マルウェアの動作を主なもの1つに絞ることは不可能だ」と同氏は言う。例えば、今ではパスワードを盗むにはキーロギング機能を使う方法もあるし、トロイの木馬ダウンローダーはスパムを送ったりボットネットのクライアントとして動作することもできる。

「現代のマルウェアは作るのも簡単で、利益も大きい。マルウェアはアンチマルウェア製品と戦い、アンチウィルススキャナーの目をくらまし、自動的にアップデートさえ行っている」とKaspersky氏は言う。

Kaspersky氏は、効果的に戦うためには、既存のウィルス対策のアプローチを新しい一体型のソリューションで置き換える必要があると述べた。

この記事は海外CNET Networks発のニュースをシーネットネットワークスジャパン編集部が日本向けに編集したものです。海外CNET Networksの記事へ