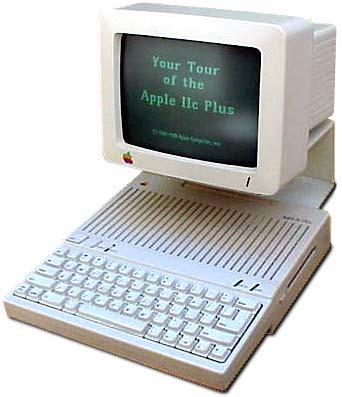

Apple IIラインの最後のコンピュータであり、なおかつ最速のマシンである「IIc Plus」はオリジナルの「Apple IIc」の流れを踏襲しようとした機種だった。

●改良点はCPUのスピードが1MHzから4MHzに上がったことなど。

●5.25インチドライブの代わりに3.5インチのフロッピードライブが内蔵されている。

●外付けの「ブリック電源」の代わりに内蔵電源を採用している。

すばらしいシステムだったが、Appleのマーケティングと社内サポートがお粗末だった。AppleはApple IIに対する興味を失い、人気の高い「Macintosh」ラインのコンピュータに多くの時間を費やすようになっていた。

提供:Steven Stengel