だが、「攻撃そのものが減少したわけではなく、暗号化や難読化などのセキュリティ危機の検知を回避する技術が一般的になり、セキュリティ機器だけでは検知できない『見えない化』が進んだためと考えられる」としている。

同社では「攻撃者の侵入を発見するためには、明確な攻撃を発見、防御するという従来のアプローチに加えて、セキュリティ機器でインフォメーションレベルのログを取得し、リアルタイムに相関分析することで、その中から攻撃の痕跡を発見するアプローチが必要になる」としている。

標的型メール攻撃のターゲットとなっているのは官公庁、地方自治体、独立行政法人などで37.7%、金融が16.4%、マスコミ、サービスが13.1%なっている。「クレジットカード情報などの金銭取得目的などのほか、特許情報などの価値のある情報を得たいという動きが出ている」という。

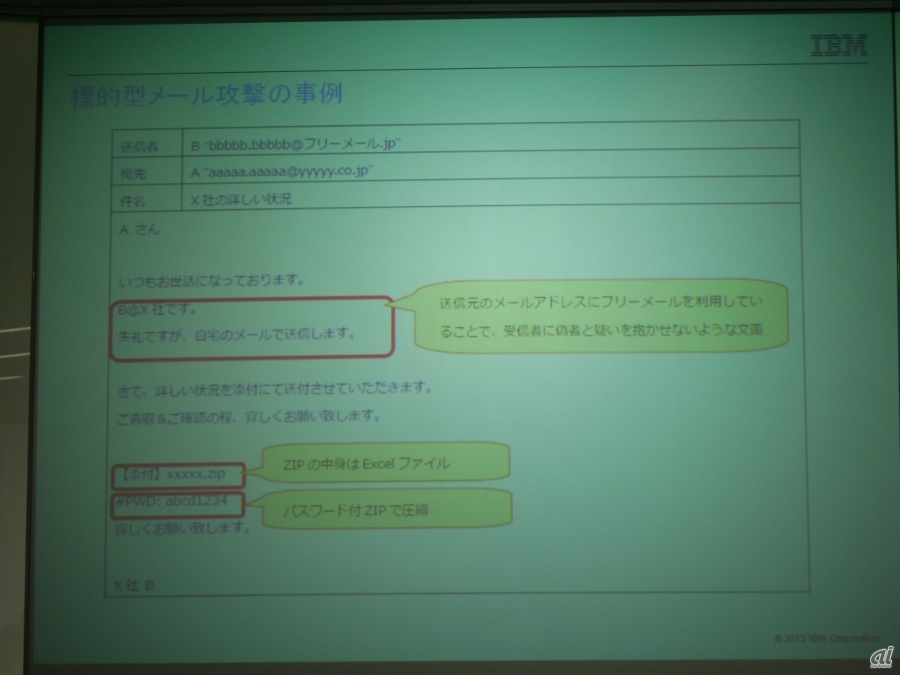

製造業に送信されたという日本語での標的型メール攻撃の例

製造業に送信されたという日本語での標的型メール攻撃の例

※クリックすると拡大画像が見られます

最近では日本語による標的型メール攻撃も発見されており、「先ほどまでやりとりしていた内容に準じて、フリーメールから送信されてくる場合もある。より注意が必要である」とした。

分散型サービス妨害(DDoS)攻撃が大規模に進展していることも指摘した。「従来は、ボットネット化したクライアントPCから行われていたが、広帯域なデータセンターに存在するウェブサーバから、大量のトラフィックが送りつけられるという例があった。このように、大規模データセンターのサーバを狙ったものが発生している。サーバを活用したDDoS攻撃が、日本に対して行われてもおかしくない状況にある」

同社では、これらの内容を「2013年上半期 東京SOC情報分析レポート」としてまとめており、「これは全世界のSOCが発行しているものではなく、東京SOCだけでまとめているものであり、日本のユーザーが求める視点で構成している」という。東京SOC情報分析レポートは、年2回発行。企業や官公庁などにウェブを通じて公開している。