Appleの「iOS」に発見された「Masque Attack」の脆弱性を悪用されると、正規アプリから暗号化されていないデータを窃取される可能性があることが、Trend Microの研究チームによる調査で判明した。

Masque Attackは、アプリのバンドルIDが同じであれば、セキュリティ証明書の不一致が許容されてしまう問題に起因するセキュリティ脅威。攻撃者はフィッシングメールなどでユーザーを欺き、正規アプリに偽装した攻撃用アプリをダウンロードさせることで、デバイス上の暗号化されていないデータを窃取できるようになる。最新のiOS 8を含む、iOS 7.1.1以降で実行されるアプリに影響を与える。

Appleは先ごろ、「Mac OS X」とiOSにはユーザーを保護するセキュリティ上の安全策が組み込まれており、この脆弱性を悪用した攻撃事例は未だ報告されていないと報告した。

しかし、このセキュリティ脅威の新たなリスクが判明した。Masque Attackで仕込まれた悪質なアプリを通し、正規アプリから暗号化されていないデータを窃取できることをTrend Microの研究チームが突き止めた。

Trend Microによると、企業用のiOSプロビジョニング(企業がAppleの審査を経ずに自社製アプリをiOSデバイスにインストールできるようにする機能)を悪用して標的のデバイスに攻撃用アプリを送り込み、正規アプリから暗号化されていないデータを盗み出せるという。

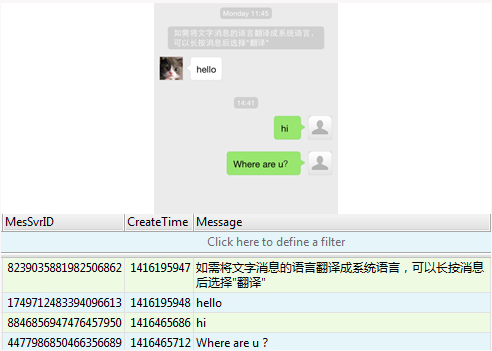

今回、同研究チームがiOSで広く普及している幾つかのメッセージング系アプリをテストしたところ、一部のアプリではデータベースが暗号化されておらず、Masque Attackを通じて氏名や連絡先などの重要な個人情報が窃取される可能性があることが判明した。

上図は普及しているIMアプリの例だが、このように送受信されるデータは暗号化されていない。下図の中国語のIMアプリでも、データは暗号化されていない。

下図は、データが暗号化されていないIMアプリの連絡先リストの例である。

これらの例のようにデータが暗号化されていない場合は、攻撃用アプリを通じてデータを窃取される可能性がある。ただし、この例に用いた「WhatsApp」には、先日エンドツーエンドの暗号化機能が実装されたことを追記しておく。

なお、ここで1つ興味深い事実がある。データが暗号化されていないiOSアプリの多くが、「Android」版ではデータが暗号化されているのだ。その理由として考えられるのは、iOSに対する脅威の件数と、Androidに対する脅威の件数の違いである。iOSはAndroidに比べて脅威の件数が非常に少ないため、開発者がiOSアプリのデータを暗号化する必要性を感じていない可能性がある。

AppleのApp Storeでは、悪質なアプリは審査段階で排除される可能性が高い。そのため、アプリのダウンロードにApp Storeしか利用ない大半のユーザーは、今回の問題を過剰に不安視する必要はない。自分のデバイスやデータを守るためには、デバイスのソフトウェアを常に最新の状態に保つと同時に、アプリはApp Storeなどの信頼できる場所からのみダウンロードすることが重要である。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。