警察庁が3月22日に発表したインターネット定点観測システムによる2月度の観測状況によると、マルウェアに感染したIoT機器が発信元とみられるアクセスが急増した。同庁では、その多くがマルウェア「Mirai」やその亜種による影響を分析している。

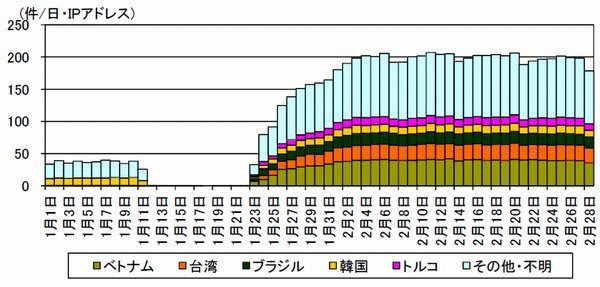

同庁によると、1月下旬頃から2月にかけて5358/TCPポートをあて先とするアクセスの急増が続いた。このうち約52%は、23/TCPポートにもアクセスしており、同庁がウェブブラウザ経由で発信元のIPアドレスにアクセスしたところ、ネットワークカメラやルータなどのネットワーク機器のログイン画面が表示された。

5358/TCPポートに対するアクセス件数の発信元国・地域別推移(出典:警察庁)

これらのアクセスでは、Miraiの特徴となるあて先のIPアドレスとTCPシーケンス番号の一致がみられなかったという。同庁ではアクセス元のIoT機器に感染しているのが、Miraiとは異なるマルウェアと推測する。

また、2月6日頃からは32/TCPおよび3232/TCPポートをあて先とするアクセスが急増。これらのアクセスについては、99%以上でMiraiの特徴が認められ、23/TCPおよび2323/TCPポートに対してもアクセスしていたことが分かった。さらに、2月3日頃からは19058/TCPに対するアクセスも増加していた。同庁が発信元のIPアドレスにアクセスしたところ、同様にネットワーク機器のログイン画面が表示された。同庁ではこれらのアクセスの急増が、Miraiやその亜種によるものと分析している。

IoT機器への感染を狙うマルウェア活動では、DDoS(分散型サービス妨害)攻撃などを仕掛ける巨大なボットネットを形成する目的があるとみられている。Miraiは2016年夏にソースコードがインターネット上に公開されたことで、これをもとにした亜種が多数開発されているもようだ。これらの多くは、IoT機器で広く採用されているLinuxを対象にしているが、トレンドマイクロによると、最近ではWindows環境を踏み台にして感染先を探索する亜種も確認されている。

警察庁は、IoT機器のユーザーに対して総合的なセキュリティ対策の実施を呼び掛ける。主な対策として(1)初期設定のユーザーとパスワードを推測されにくいものに変更する、(2)IoT機器のインターネット接続はルータなどを経由する、(3)ファイアウォールなどで不必要な外部からのアクセスを遮断する、(4)特定のIPアドレスにのみアクセスを許可するなどの制限を行う、(5)脆弱性がある場合はファームウェアアップデートなどの適切に行う――を挙げている。