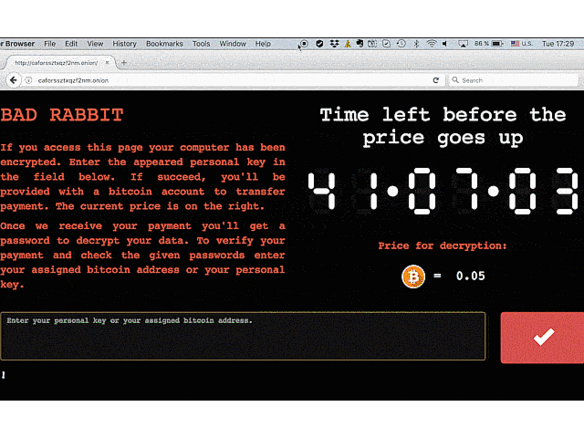

3.Petya/NotPetyaをベースにしている

身代金要求メッセージに見覚えがある人もいるはずだ。それはこれが、6月にPetyaが流行した際に使われたものとほとんど同じだからだろう。類似点は外見だけではない。Bad Rabbitは中身にもPetyaと共通の要素を持っている。

Crowdstrikeの研究者が行った分析によれば、Bad Rabbitと「NotPetya」のダイナミックリンクライブラリは、同一のコードを67%共有している。これは、この2つのランサムウェアが密接に関連していることを示しており、同じ作者が作ったものである可能性もある。

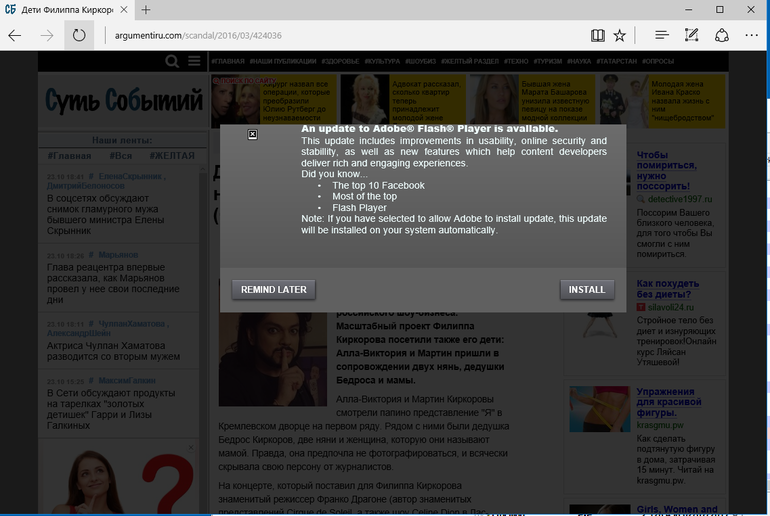

4.感染経路は乗っ取られたサイトから提供された偽のFlashアップデートだった

Bad Rabbitが広まった主な感染経路は、ハッキングされたウェブサイトを足がかりにしたドライブバイダウンロード攻撃だった。攻撃コードは使用されていない。ユーザーがハッキングされたウェブサイト(その一部は6月から乗っ取られていた)を閲覧すると、Flashのアップデートをインストールする必要があるというメッセージが表示されるようになっていた。もちろんこれは、Flashのアップデートではなく、Bad Rabbitをインストールするためのドロッパーだった。

Bad Rabbitを感染させる偽のFlashアップデートをインストールさせようとするウェブサイト

提供:ESET

感染したウェブサイト(主にロシア、ブルガリア、トルコのサイト)では、HTMLの本体か、.jsファイルのいずれかに、悪質なJavaScriptのコードが挿入されていた。

5.ネットワーク経由で感染を横方向に広げる能力を持っている

Cisco Talosの研究者によれば、Bad RabbitはPetyaと同じような巧妙な仕組みを備えており、感染したネットワーク上で、ユーザーの関与なしにSMBを通じて横方向に感染を広げるという。

Bad Rabbitの感染能力を高めているのは、単純なユーザー名とパスワードの組み合わせのリストだ。これを利用した総当たり攻撃で、ネットワークを横断的に攻撃していく能力を持っている。弱いパスワードのリストには、簡単な番号の組み合わせや「password」などをはじめとする、よく使われる弱いパスワードが大量に含まれている。

6.…ただしEternalBlueは使用されていない

Bad Rabbitが登場した時点では、WannaCryと同じく、感染にEternalBlueが利用されているという指摘も出た。しかし現在では、これは当てはまらないと考えられている。

Cisco Talosのセキュリティ研究テクニカルリードを務めているMartin Lee氏は、米ZDNetの取材に対し、「今のところ、感染の拡大にEternalBlueの攻撃コードが使用されたという証拠は見つかっていない」と述べている。