新しいランサムウェアの攻撃キャンペーンが始まり、ロシアと東欧の有名な企業や組織が被害を受けている。

「Bad Rabbit」と名付けられたランサムウェアへの感染は、米国時間10月24日に始まった。2017年に入って「WannaCry」や「Petya」が流行したときとは違い、感染は同時に発生したようだ。

爆発的な感染が発生した直後は混乱が生じ、Bad Rabbitに関する正確な情報が流通しなかった。パニック状態がある程度沈静化してきたところで、現状について分かっていることをまとめてみよう。

1.Bad Rabbitの影響を受けたのは主にロシアと東欧

主にロシアとウクライナの企業や組織がランサムウェアの被害を受けた(ドイツとトルコの少数の組織も対象となった)。Avastの研究者は、ポーランドと韓国でもこのマルウェアを検知したと述べている。

ロシアのサイバーセキュリティ会社Group-IBが、少なくとも同国の3つのメディア組織が被害を受けたことを確認しているほか、ロシアの通信社Interfaxも、同社のシステムが「ハッカーの攻撃」の影響を受けたと述べており、さらにこのインシデントが原因でオフラインになっているとみられている。

ほかにも、オデッサ国際空港やキエフ地下鉄を含むこの地域の組織が、サイバー攻撃の被害を受けたことを発表しており、CERT-UA(Computer Emergency Response Team of Ukraine)も、Bad Rabbit感染の報告が入っていることを受けて、「ウクライナの情報資源に対する新たなサイバー攻撃の波」が発生した可能性があると投稿している。

24日の時点で200近くの標的が感染していると考えられており、これはWannaCryやPetyaと比べて圧倒的に小規模だが、感染した組織では依然として問題が続いている。

AvastのマルウェアアナリストJakub Kroustek氏は、「既知のサンプルの全体的な広がりは、ほかの『一般的』な問題と比較すると極めて小規模だ」と述べている。

2.これはランサムウェアである

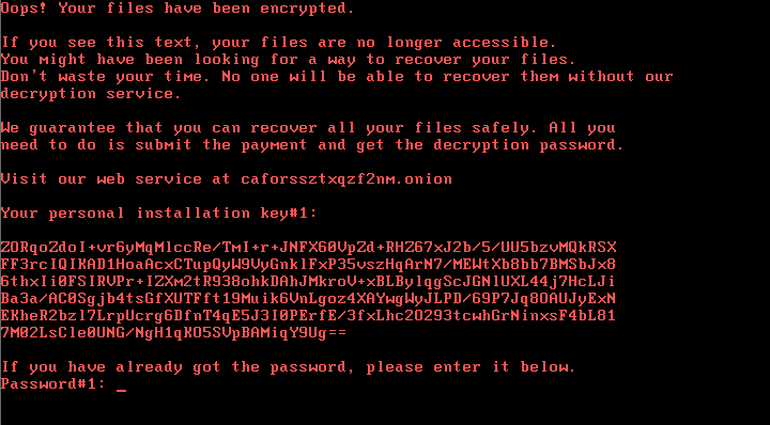

不運にも攻撃の標的になった被害者は、何が起こったかをすぐに把握した。これは、Bad Rabbitが微妙な駆け引きをしないためだ。Bad Rabbitは被害者に対して、ファイルがアクセスできなくなっており、「われわれの復号サービスなしでファイルを回復することは誰にもできない」と告げる身代金要求メッセージを突きつける。

Bad Rabbitの身代金要求メッセージ

提供:ESET

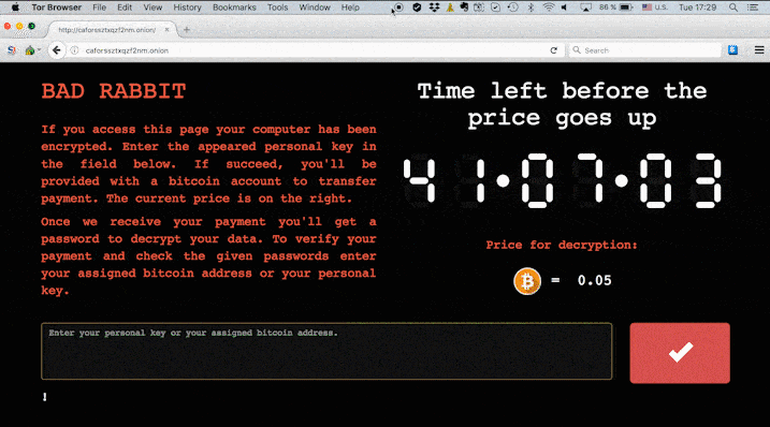

被害者は、カウントダウンタイマーが表示された、Torネットワーク経由で支払い用のページに誘導される。被害者に対する指示は、ファイルを復号する見返りに、40時間前後の制限時間内に0.05ビットコイン(約285ドル)を支払えというものだ。タイマーがゼロになるまでに身代金を支払わなかった場合、身代金は引き上げられる。

Bad Rabbitの支払いページ

提供:Kaspersky Lab

暗号化には、ドライブ全体を暗号化するためのオープンソースのソフトウェア「DiskCryptor」が使われている。暗号化に使用された鍵は「CryptGenRandom」で生成され、ハードコーディングされたRSAの2048ビット公開鍵で暗号化されている。