技術的な欠陥としての脆弱性における理想的な対策では、ユーザーが問題の内容を理解し、迅速にパッチを適用することが推奨される。この理想を実行できれば、人やプロセスは「脆弱性」には当たらないだろう。

しかし実際には、ベンダーがパッチの開発を急ぐあまりに、あらゆるユーザーの環境に適用可能な品質が十分に確保されないままパッチが提供されてしまうことがある。そのため、パッチ適用によってシステムの稼働に大きな影響を及ぼす恐れがあり、ユーザーが問題を正しく理解していても、前もって入念に検証せざるを得ない。これでは人が脆弱性にならなくとも、結果的にはパッチ適用というプロセスが「脆弱性」になってしまう。

こうしたパッチ適用の一面だけを見ても、セキュリティ対策には理想と現実のギャップがある。そこで岡本氏は、人やプロセスが「脆弱性」としてセキュリティ対策のギャップを広げてしまわないよう、そのギャップを補う「代替策」の活用を提起する。

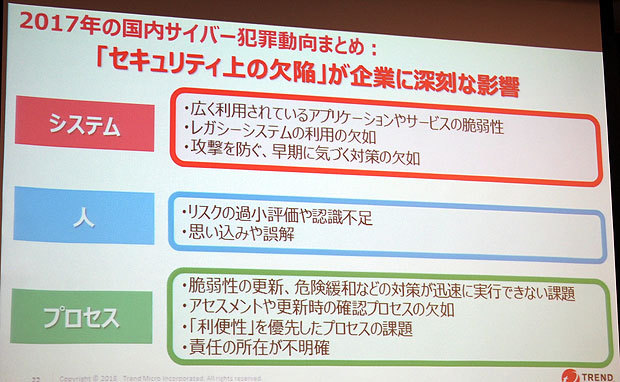

システム・人・プロセスの脆弱性とは何か

例えば、ウェブシステムですぐにパッチを適用できない場合に、脆弱性を突く不正な通信を検知、遮断するウェブアプリケーションファイアウォール(WAF)がある。WAFを代替策として利用できれば、少なくともパッチの適用に時間がかかるというプロセス上の「脆弱性」を軽減できるだろう。

2018年も続く「人やプロセスも脆弱性」問題

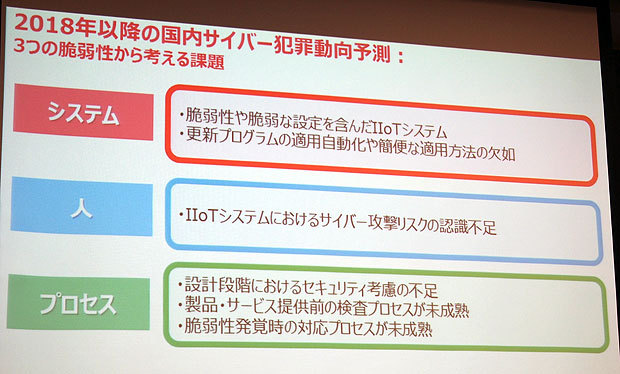

岡本氏は、システム、人、プロセスにまつわる“脆弱性”の課題が2018年以降も続くと見る。

ITが本質的に新しい価値を創造したり、問題を解決したりするものである以上、その“恩恵”に、不正にあずかろうとするサイバー犯罪者も存在し続ける。セキュリティ対策は、ITの恩恵をサイバー犯罪などの脅威から守るためにあるともいえるが、対策の実施には「不便」「手間」「面倒」といった“負の側面”がどうしても付きまとう。

ユーザーがITの恩恵を優先してセキュリティ対策の負の側面を見ない――これが人やプロセスも「脆弱性」になってしまう大きな理由だ。岡本氏は、セキュリティリスクになり得るITの新しい領域の1つにモノのインターネット(IoT)を挙げる。

IoTは文字通り、デバイスなどのモノがインターネットなどに接続することで、モノからデータを集めて人が活用することで新たな価値を創造したり、人が行けない場所での作業を代行したりといった“恩恵”をもたらす。サイバー犯罪者もその原理を悪用して分散型サービス妨害(DDoS)攻撃を仕掛け、「攻撃をやめる代わりに金を払え」と企業などを脅迫してくる。

IT/IoT(IIoT)で予見される脆弱性

IoTのセキュリティ対策では、サイバー犯罪者に悪用される技術的な欠陥としての脆弱性を極力減らすことはもちろん、そもそも「IoTにも脅威がある」と人が認識し、技術的な欠陥が悪用されるリスクを減らすために必要なプロセス(設計や提供前の検査、脅威が具現化した時の対応方法など)を確立することが求められるという。

「人やプロセスも脆弱性」というセキュリティ対策の課題は昔から存在し、その解消は簡単ではなく、永久的に存在し続けるかもしれない。時にはユーザーがITやIoTの恩恵を多少犠牲にして負の側面を受け入れざるを得ないこともあるだろう。

岡本氏は、システム・人・プロセスの脆弱性における対策の考え方として、以下を挙げている。

システム

- 代替防護策を含む計画的なパッチ管理

- 侵入を前提とした監視体制の構築

人

- 攻撃の手口を理解し、被害に遭わないための教育

- セキュリティポリシーやガイドラインの順守

プロセス

- 使用システムの把握と脆弱性情報の収集

- システムの新設/更新におけるセキュリティチェックの徹底

- 「利便性の重視」に基づいた業務や運用の見直し

- リスクや侵入の確認時に適切な対応を迅速に行える体制