トレンドマイクロは1月10日、2017年のサイバー犯罪動向を解説するセミナーを開き、人間や業務・作業などのプロセスもセキュリティ上の脆弱性になると指摘した。セキュリティ業界ではシステムやソフトウェアなどの技術的な欠陥を「脆弱性」として取り上げることが多いだけに、同社は“珍しい”見解を示した格好だ。

トレンドマイクロ セキュリティエバンジェリストの岡本勝之氏

セキュリティエバンジェリストの岡本勝之氏は、「『脆弱性』と聞くと、ついシステムやプログラムなどの技術的な欠陥をイメージするが、脆弱性には人間の認識不足やプロセスの不備といった欠陥も含まれる。これは昔から言われ続けているが、2017年のサイバー犯罪は改めて認識させる出来事が多かった」と振り返る。

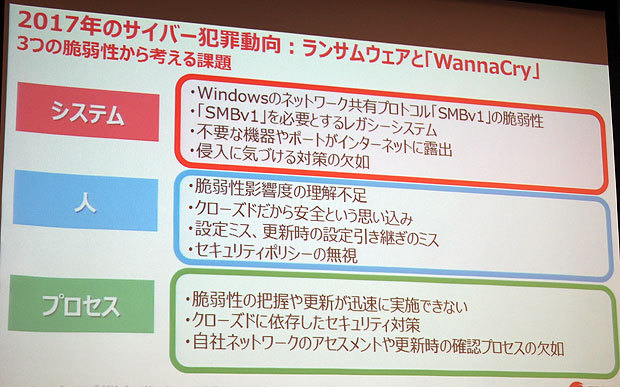

同氏は、こう指摘するにいたった契機の1つに、2017年5月に発生したマルウェア「WannaCry」の感染騒動を挙げる。WannaCryは、データなどを暗号化して身代金を要求するランサムウェア機能と、Windowsの技術的な脆弱性を突いてネットワーク経由で自動的に感染を広げるワーム機能を持つ。特に後者の特徴が「人やプロセスも脆弱性」ということを再認識させたと解説している。

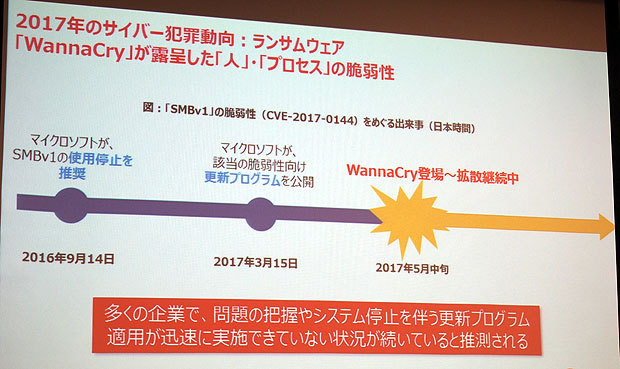

WannaCryが感染に利用する脆弱性は、ファイル共有などに使われるプロトコル「Server Message Block(SMB)」の技術上の欠陥だった。Microsoftは、2017年3月に公開したセキュリティ更新プログラム「MS17-010」で、この欠陥を修正していた。さらにさかのぼれば、同社は2016年9月に、複数あるSMBの仕様のうち30年以上前に開発された古いSMB バージョン1(v1)がセキュリティの観点から危険だとして、使用中止を勧告している。

こうした経緯を見ると、技術的な欠陥としての脆弱性への対策では、ユーザーは勧告の内容を理解し、それを踏まえてSMB v1を使用するシステムの利用を見直し、SMB v1を使用しない方法を検討、導入したり、少なくともMS17-010を迅速に適用したりするといったプロセスを実施していれば、WannaCryの拡散に備えることができた可能性があった。

SMB v1の危険性を指摘する勧告からWannaCry騒動まで約8カ月の「対応期間」があったともいえる

実際には、海外を中心に病院の医療システムや鉄道の運行システム、工場の生産システムなどでWannaCryが拡散し、システムがダウンする被害が相次いだ。こうしたシステムは、ITの情報系システムとは異なり、用途が限定的でインターネットに直接的には接続されていないといったクローズドな環境で稼働している場合が多い。

岡本氏は、多くの企業がセキュリティ上の技術的な問題について、それを把握したり影響を分析したりすることや、パッチ適用などに伴う作業などについて、「人」や「プロセス」の観点から、それらが適切に実施されていないと推測する。WannaCryの被害では、「限られた環境なので安全」という人の思い込みや、それによるセキュリティ対策上のプロセスの欠如が“脆弱性”として影響したのではないかと、同氏は指摘している。

また岡本氏は、ウェブアプリケーションフレームワークのApache Strutsの脆弱性をめぐる問題も、「人やプロセスも脆弱性」ということを露呈させる出来事だったと振り返る。ここ数年は、Apache Strutsの技術的な欠陥を突くサイバー攻撃によって情報流出などの被害が国内外で多発しているが、例えば、2017年9月に発生した米信用調査会社Equifaxにおける1億4300万人規模の情報流出では、Equifaxが技術的な欠陥を修正するパッチを迅速に適用しなかったというプロセスが問題視された。

WannaCryで露呈した「人やプロセスも脆弱性」という問題点