シマンテックは、中小の製造業にとってサイバーセキュリティが身近な課題になったとし、そのリスクや対策の考え方などを解説する記者説明会を開催した。こうした企業への意識啓発が目的だが、製造業以外にも参考になる視点が紹介された。

製造業にとってITは長年、経理や人事などの管理部署が利用する情報系システムのものと認識されてきた。生産設備などのシステムは「産業制御システム」と呼ばれ、情報系システムの汎用的な製品とは異なる専用の装置やソフトウェアが利用される。それでも近年は「IoT」などの技術トレンドが製造現場に到来。シマンテックは、情報系システムでのセキュリティリスクとは無縁ではなくなりつつあると指摘する。

産業制御システムでもWindowsなどのIT製品を採用する機器は多い。ただ、安定稼働を最優先にする要件特性から採用されるIT製品は、Windows XPのような一定の開発が済んでいる“枯れた”技術であることが少なくない。情報系システムにとってXPなどの古い製品は、既にサポートが終了してセキュリティリスクが高いと認識されているが、産業制御システムでは、上述の要件特性に照らせば、開発途上にある新しい製品の使用がかえってリスクになることを懸念する。さらに、情報系と制御系のシステムはそれぞれ別のネットワーク環境に接続され、情報系システムのネットワークに侵入する脅威が制御系におよぶとはあまり考えてこられなかった。

シマンテック 日本・太平洋地域担当最高技術責任者のNick Savvides氏。記者説明会にビデオ会議で参加した

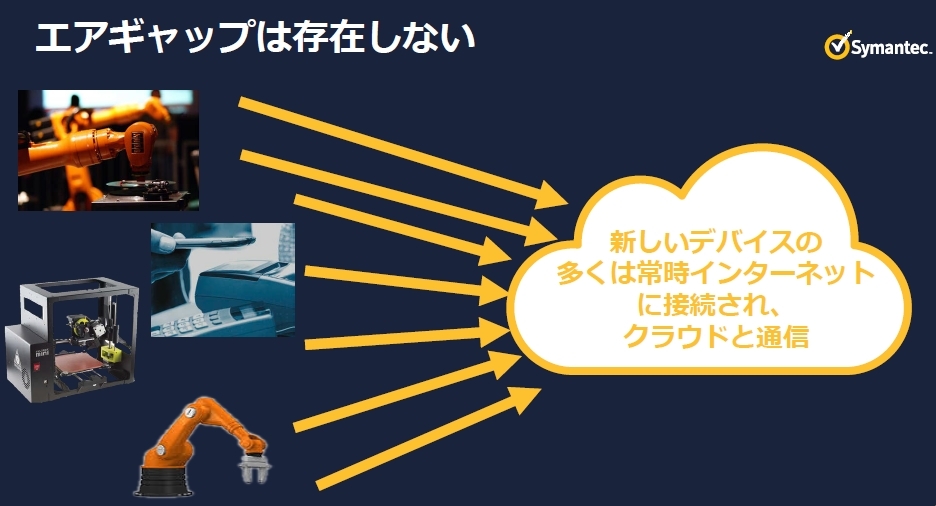

シマンテックで日本と太平洋地域市場の最高技術責任者を務めるNick Savvides氏は、情報系システムと産業制御システムのIT製品やセキュリティに対する見方の違いを“エアギャップ”と表現する。産業制御システムでは、このエアギャップが大きなセキュリティリスクをもたらし、主に設備や機器の保守、遠隔制御や監視、サポートなどにおけるアクセス環境や機能、プロセスといった部分が「穴」となって、サイバー攻撃の侵入口になると指摘する。

情報系システムでは、「穴」となりやすい部分にファイアウォールやアンチウイルス、また、ユーザー認証といったセキュリティ対策を講じる。産業制御システム、例えば、複数の拠点にある生産ラインの稼働状況を把握したり、あるいは機器を保守したりする場合、ネットワーク経由で作業を行うため、同様に「穴」が生じやすい。だが、上述の懸念や従来の認識、また、ITセキュリティ製品が生産設備に与える影響が不透明だったことから、あまり対策が講じられていなかった。仮に攻撃者が、産業制御システムの「穴」から不正アクセスすれば、生産ラインが緊急停止し、製品を取引先に出荷できなくなる事態や、担当者が事故に巻き込まれて生命に危険が及ぶような状況が発生する恐れがある。

Savvides氏が挙げた中小の製造業が考えるべきというセキュリティ対策のポイントは、下記の通り。これら全てをいきなり実行するとなると、非常に大きな費用や人的な負担を伴うため、まずはシステムを担当する従業員などのIDとパスワードの運用管理、そして認証が重要だと解説している。

製造業が考えるべきセキュリティ対策のポイント

- “エアギャップ”は侵入されることを認識する。システムを入れ替えるなどの場合に侵入口になる恐れのある部分を把握し、対策を講じる

- 安全性を確認したアプリケーション(ホワイトリストアプリケーション)だけを稼働させ、管理を行う。「サンドボックス」(システムにアクセスする通信などを解析する製品)を利用する

- 強力な認証を導入する。システムで利用する機能などを制限(ロックダウン)する。人工知能(AI)技術などを活用する不正プログラム対策を適用する

- 設備メーカーなどと接続されているネットワークの通信や機器の稼働状況を監視、検査する

- セキュリティ製品メーカーなど外部の専門会社のサービスを活用する

IDやパスワードの適切な管理は、製造業に限らずシステムの利用で最も基本的な対策となる。攻撃者は、まず正規のIDやパスワードを盗み取り、正規の利用者になりすましてシステムを不正に操作することを狙うとされるためだ。ただ、インターネットの闇市場では膨大な数のIDやパスワードの情報が売買されており、“適切な管理”がどんな企業でも徹底されているとは言い難い。特に、中小企業では万一に備えてだれもがシステムを操作できるようにする、あるいは管理の面倒さを嫌うなどの理由から、複数の従業員で1つのIDやパスワードを共有しているケースは多いようだ。

Savvides氏は、可能であればシステムで利用者を認証する際に、メールなどに通知される一時的なパスワード(ワンタイムパスワード)も利用した多要素認証の利用や、1つのIDとパスワードを共有している状態を見直し、従業員ごとにIDを割り当てて認証を強固にすることを推奨している。

産業制御システムでも、インターネット経由でメーカーが製造ロボットの稼働データを収集したり、遠隔から保守したりする時代が来ている。産業制御システムで従来の常識とされた「閉鎖的な環境で安全」という“エアギャップ”は過去のものだという(シマンテック資料より)