米Cisco Systemsのネットワーク機器をリモートから設定・管理するために使用される「Cisco Smart Install Client(CSIC)」プロトコルのバグを狙った不審な通信が急増しているとして、同社やJPCERT コーディネーションセンター(JPCERT/CC)、情報通信研究機構(NICT)が注意を呼び掛けている。

CSICプロトコルのバグは2017年2月に公表され、Ciscoによれば、バグの悪用によってTFTPサーバの設定変更やTFTP経由によるコンフィギュレーションファイルのエクスポート、細工された不正なIOSのイメージの変更およびIOSコマンドの実行などが可能になるという。

セキュリティ企業のTenableが以前に実施した調査によると、CSICプロトコルを通じてネットワーク上に25万1000システムが公開されていることが判明。Ciscoが直近になって「Shodan」サービスで行った調査でも、いまだ16万8000システム以上が公開されたままになっている。NICTによれば、国内にも約1000システムが存在すると見られる。

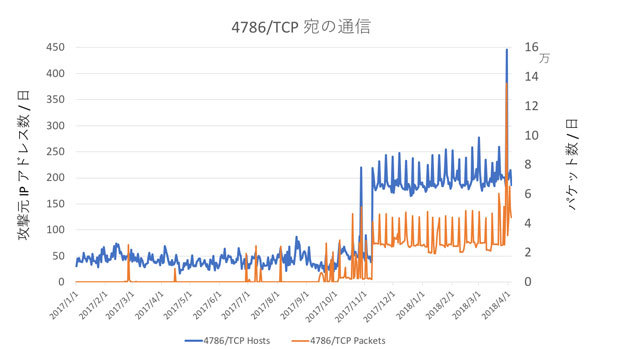

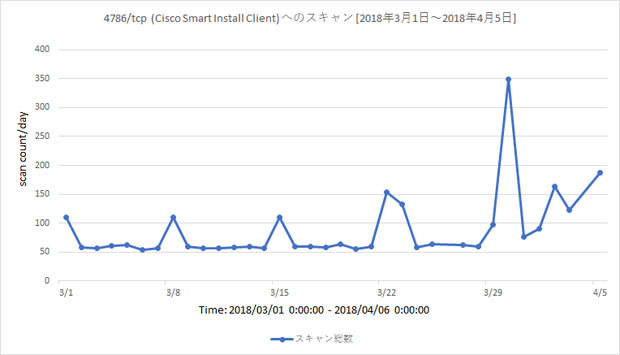

CSICプロトコルの悪用を狙ったポート4786/TCPをスキャンする通信は、Ciscoの観測では2017年11月ごろから増加しはじめ、2018年3月ごろから急激に増加している。NICTのダークネット観測システム「NICTER」でも同様の状況が観測されており、2017年11月ごろの増加は、主にShodanによるスキャンの増加が原因だが、3月30日からShodanとは異なる通信元からのスキャンが急増するようになった。Ciscoは、この不審な通信の増加は米国政府が3月15日に発表したロシア政府によるとされる需要インフラを標的にしたサイバー攻撃との関連性を指摘する。

Ciscoによるポート4786/TCPを狙った通信の観測状況

NICTによるポート4786/TCPを狙った通信の観測状況

JPCERT/CCによるポート4786/TCPを狙った通信の観測状況

このバグの影響を受けるデバイスの有無を確認するには、「show vstack config」コマンドを実行する。影響を受ける場合、CSICが不要なら、デバイスで「no vstack」コマンドを実行してCSICを無効化するほか、ポート4786/TCPの閉鎖あるいはアクセスコントロールリストによる接続の制限といった対策が推奨されている。