3月中旬に発生したホームルータなどの設定を変更して偽のAndroidアプリをインストールさせる攻撃について、アプリを解析したKasperskyは4月16日、アジア圏の“高度な”Androidユーザーを標的している可能性を指摘した。

この攻撃では、手法が不明ながらルータなどのDNS設定が変更され、Android端末のウェブブラウザからルータ経由で正規サイトにアクセスしようとしても、不正サイトに誘導されてしまう。Kasperskyはこの手法を「DNSハイジャック」と見ている。

不正サイトでは、「Facebook拡張ツールパックを取付て安全性及び使用流暢性を向上します」や、「より良いブラウジング体験のために最新版のChromeにアップデートする」といったメッセージが表示され、偽のFacebookやChromeのアプリパッケージをインストールさせようとする。

「Roaming Mantis」の国別の検出状況(出典:Kaspersky)

Kasperskyでは、この偽アプリをマルウェア「Roaming Mantis」と命名。同社の観測によると、2月9日~4月9日に6000回以上のRoaming Mantisのダウンロードが検出されたが、検出を報告したユーザーは150人しかおらず、98%は韓国、残りの2%はバングラデシュや日本、インドなどだった。

ユーザーが偽アプリをインストールすると、端末に登録しているアカウントのメールアドレスとともに、端末の言語設定に合わせて日本語や韓国語、中国語などで、生年月日や電話番号の入力をうながす画面が表示される。Roaming Mantisは、コンマンド&コントロール(C2)サーバと通信する機能があり、ユーザーの情報や2段階認証などの情報がC2サーバへ密かに送信されてしまう恐れがある。

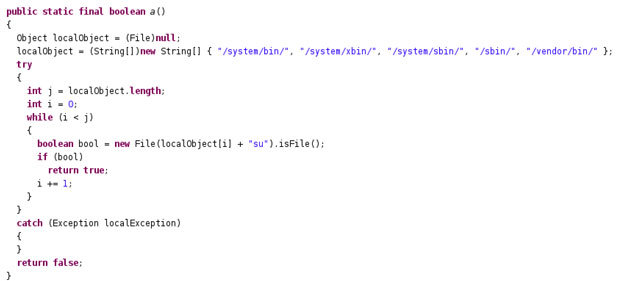

「Roaming Mantis」に含まれていたsuバイナリ(出典:Kaspersky)

また同社の解析では、Roaming Mantisにはroot化された端末に必要な「su」バイナリも含まれていることが分かった。通常のAndroid端末ではsuバイナリは含まれていないため、同社では攻撃者が、端末をroot化している高度なユーザーに不正行為を検知されないためか、端末のシステム領域への不正アクセスを検知されない目的で、suバイナリを埋め込んだ可能性があると見ている。

攻撃者がどのような方法でルータの設定を変更したのかは、同社の分析でも分かっていない。また、偽アプリが接続するC2サーバのアドレスも常に変化しているという。同社では、ルータの設定が変更されていないか、不正に変更されないよう確認するといった警戒をユーザーに呼び掛けている。