セキュリティ企業のパロアルトネットワークスは6月21日、2018年1~3月期のフィッシング攻撃の状況を分析した結果を発表した。それによると、期間中は262の固有ドメインから4213のURLが攻撃に使われ、このうち約3分の1に当たる1010のURLがHTTPSだった。

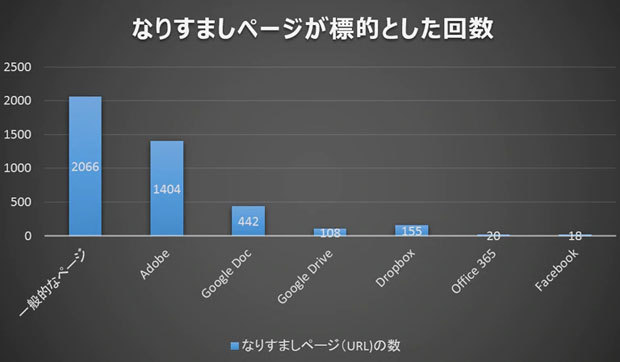

全URLの約半数に当たる2066のURLで、複数の企業や組織を標的にする汎用のフィッシングテンプレートが使用された。それ以外のURLでは、Adobeを標的にしたものが1404件、Google Docを標的にしたものが442件、Dropboxを標的にしたものが155件、Google Driveを標的にしたものが108件、Office 365を標的にしたものが20件、Facebookを標的にしたものが18件などとなっている。

フィッシングサイトの内訳(出典:パロアルトネットワークス)

フィッシングサイトをホストしていたのは262のドメインで、地域別では米国の150件を筆頭に、以下はドイツが28、ポーランドが13、不明が13などとなる。

HTTPSを使った1010のURLは、46件の固有ドメインにホストされ、1ドメイン当たりでは21のURLが提供されていた。同社がドメインの証明書発行者を調査したところ、cPanelから31件、COMODOとLet's Encryptからそれぞれ6件、Go Daddy Secureから1件が発行されていた。残る2件は調査時点で既に使用されていなかったという。

HTTPとHTTPSの状況(出典:パロアルトネットワークス)

同社は、多くのユーザーがHTTPSに高い信頼を寄せており、HTTPSを使用したフィッシングサイトのURLには注意を払う必要があると注意を呼び掛けている。