Adobe Systemsは米国時間12月5日、利用者の多い「Adobe Flash Player」アプリに発見された新たなゼロデイ脆弱性に対処するパッチを公開した。このゼロデイ脆弱性を突くマルウェアは、悪意ある「Microsoft Office」文書内に埋め込まれているのが発見された。

これらの文書は11月、ウクライナのIPアドレスからウェブベースのファイルスキャンサービス「VirusTotal」にアップロードされたことで見つかった。

文書を見つけたGigamon(旧ICEBRG)と中国のサイバーセキュリティ会社Qihoo 360 Core Securityの報告によると、このゼロデイ脆弱性は、ロシアの国営医療クリニックへの求職申込書を装った7ページの「Word」文書内にFlash PlayerのActiveXオブジェクトとして埋め込まれていたという。

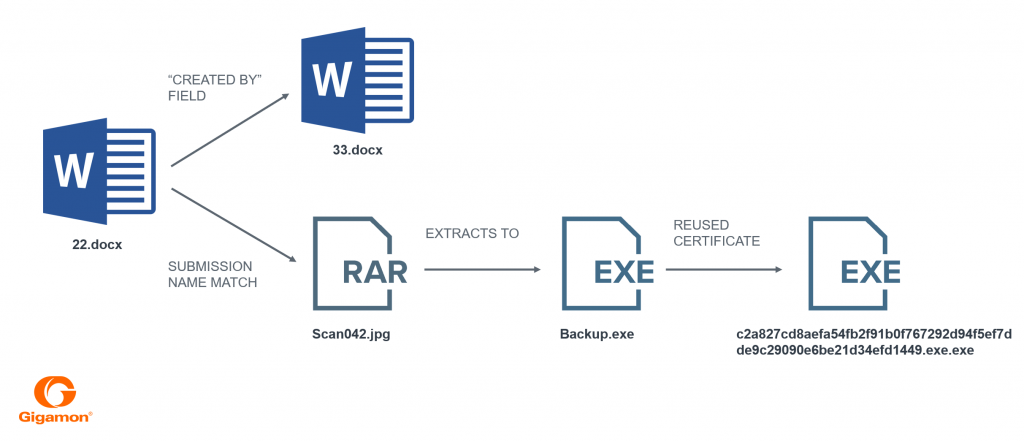

文書を受け取った被害者がFlash Player ActiveXオブジェクトの実行を許可すると、悪意あるコードが自分のアクセス権をOfficeアプリから基層のOSに昇格させる、と研究者らは述べている。それから「.jpg」ファイルをダウンロードし、その「.jpg」ファイルの末尾に添付された別の「.rar」ファイルを解凍して、被害者のPCに「.exe」ファイルをインストールし、このファイル(最低限の機能を備えた基本的なバックドア型トロイの木馬)を実行する。研究者らによれば、このゼロデイ攻撃は、32ビット版と64ビット版の両方のアーキテクチャで実行可能だという。

提供:Gigamon

Qihoo 360はまた、このゼロデイ脆弱性を含んだ悪意ある文書は、ロシアとウクライナの間にあるケルチ海峡でウクライナの艦船がロシアの艦船による砲撃を受けて拿捕された悪名高い事件の数日後に、VirusTotalにアップロードされたと指摘した。

だが、Qihoo 360は、ゼロデイ攻撃がロシア政府に雇われたハッカーによるものだと記録に残る形で公式に述べたわけではない。ロシア政府のハッカーは、過去にFlashのゼロデイ脆弱性を悪用したことや、2014年にロシアとウクライナが非公式に対立し始めて以来、ウクライナとその当局者に攻撃を繰り返してきたことで知られている。

このFlashのゼロデイ脆弱性が実際に攻撃に利用され、その被害者によって文書がVirusTotalにアップロードされたのか、それとも、ゼロデイ攻撃がまだ進行中で、マルウェアの作成者がウクライナのVPNを使用して文書をアップロードしたのかは不明だ。

この最近のゼロデイ脆弱性には「CVE-2018-15982」という識別コードが割り当てられた。5日に公開されたFlash向けのセキュリティアップデートには、別のセキュリティ脆弱性「CVE-2018-15983」の修正も含まれていた。CVE-2018-15983は特権昇格の問題で、安全でない方法でDLLファイルを読み込むFlash Playerアプリが原因だ。

Adobeの通常の定例パッチは来週に予定されていた。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。