Intelは、20GB分の内部文書が米国時間8月6日、ファイル共有サイト「MEGA」に不正にアップロードされた件を受けて調査を進めている。

提供:Till Kottmann

漏えいしたデータを公開したのはスイス在住のエンジニアであるTill Kottmann氏だ。同氏によれば、このデータは匿名のハッカーから入手したもので、この人物は2020年に入ってから複数のファイルをIntelからハッキングによって入手したと主張しているという。

Kottmann氏は非常に人気の高いテレグラムサイトの管理者だ。このサイトでは設定に問題のあるGitレポジトリーやクラウドサーバー、オンラインウェブポータルなどから漏えいした大手テクノロジー企業のデータを定期的に公開しており、それが今回のファイル入手につながった。

Kottomann氏によれば、6日に公開されたファイルはIntel関連のリークファイルの一部に過ぎない。

米ZDNetは同日公開されたファイルの内容を、過去にIntel CPUを分析した経験を持つセキュリティ研究者の協力を得てレビューし、本物の可能性が高いという結論に至った。機密データを閲覧することの倫理的問題やIntelとのビジネス上の関係から、本人が匿名を希望していることを受けて、この記事では協力した研究者の名前は開示しない。

われわれの分析によると、リークされたファイルには複数のチップセットの設計に関連するIntelの知的財産が含まれていた。その内容はさまざまなCPUの技術仕様、製品ガイド、マニュアルなどで、古いものは2016年にさかのぼる。

提供:ZDNet.com

提供:ZDNet.com

提供:ZDNet.com

以下は、Kottmann氏から開示されたリークファイルの概要である。

- Intel ME Bringupガイド+(フラッシュ)ツーリング+各種プラットフォーム向けサンプル

- Kabylake(Purleyプラットフォーム)BIOS参照コードとサンプルコード+初期化コード(一部は全履歴を保持した状態でエクスポートされたgitレポジトリー)

- Intel CEFDK(家電ファームウェア開発キット〈Bootloader〉)のソース

- 各種プラットフォーム向けシリコン/FSPソースコードパッケージ

- 各種のIntel開発・デバッグツール

- Rocket Lake Sやおそらくは他のプラットフォーム向けのSimicsシミュレーション

- さまざまなロードマップや文書

- IntelがSpaceX用に開発したカメラドライバーのバイナリー

- 回路図、文書、ツール+未発表のTiger Lakeプラットフォーム用ファームウェア

- (非常に質の悪い)Kabylake FDKトレーニングビデオ

- Intel Trace Hub+各種Intel MEバージョンのデコーダーファイル

- Elkhart Lake Silicon Reference and Platformサンプルコード

- さまざまなXeonプラットフォーム用のVerilogファイル(詳細は不明)

- 各種プラットフォーム用のデバッグBIOS/TXEビルド

- Bootguard SDK(暗号化zip)

- Intel Snowridge / Snowfish Process Simulator ADK

- さまざまな回路図

- Intelのマーケティング資料テンプレート(InDesign)

米ZDNetの調査では、リークされたファイルにIntelの顧客や従業員の機密情報は含まれていなかった。問題は、このハッカーとされる人物がIntelの機密ファイルを盗み出し、公開する前に他にどのようなファイルにアクセスしたかだ。

本記事の公開後にIntelはEメールで声明を発表し、同社のサイトが「ハッキング」されたことを否定し、Kottmann氏の主張に異議を唱えた。

Intelは、同社のResource and Design Centerへのアクセス権を持つ人物が、許可を得ずに機密データをダウンロードし、Kottmann氏に公開したという可能性を主張している。Intel Resource and Design Centerは、Intelのチップセットを製品に搭載しているビジネスパートナーに非公開のテクニカル文書を提供するウェブポータルだ。米ZDNetがレビューした文書の多くは、Resource and Design Centerへのリンクを含んでおり、Intelの現在の説明を裏付けている。

同社の声明全文は以下の通り。

「現在、当社では状況を調査中である。今回の情報の出所は、当社が顧客やパートナーなど、アクセス権を認めた外部関係者に情報を提供する際に利用しているIntel Resource and Design Centerと考えられる。当社では、今回のデータは上記サイトへのアクセス権を有する人物がダウンロードし、共有したものと考えている」

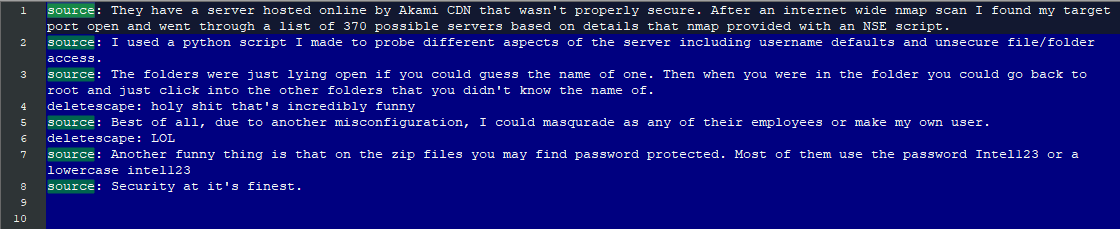

しかし、米ZDNetはKottmann氏と情報提供者とのやりとりの写しも入手している。このやりとりでは、ハッカーとされる人物は当該データをIntel Resource and Design Centerのアカウントを利用するのではなく、Akamai CDN上にホスティングされた脆弱なサーバーを経由して入手したと主張している。

提供:ZDNet.com

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。