中国政府は、国内の通信を検閲するシステムである「グレートファイアウォール」(GFW)をアップデートし、通信のインターセプト(傍受、妨害)を防止する最新のセキュリティプロトコルを使ったHTTPS接続をブロックし始めた。

中国の検閲状況を調査している3つの組織(iYouPort、メリーランド大学、Great Firewall Report)が米国時間8月7日に発表した共同レポートによれば、この状況は7月末から始まっているという。

中国政府はHTTPS+TLS 1.3+ESNIの接続をブロック

GFWのアップデートで新たに標的になったのは、「TLS 1.3」や「ESNI」(Encrypted Server Name Indication)などの新しい技術を使用したHTTPS接続だけだ。

同じプロトコルの古いバージョン(TLS 1.1や1.2、SNIなど)を使用したHTTPSトラフィックは、現在もGFWを通過できる。

これらの古いプロトコルを使用しているHTTPS接続の場合、中国の検閲当局はユーザーが接続しようとしているドメインを推測することができる。これは、HTTPS接続の早い段階で交換される(平文の)SNIフィールドを調べられるためだ。

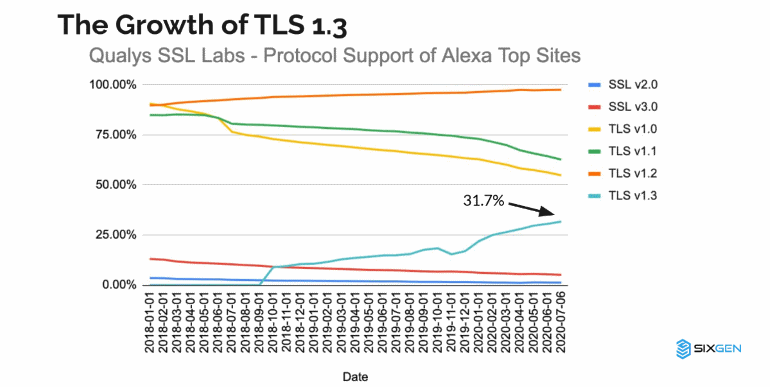

しかし、TLS 1.3でセットアップされたHTTPS接続では、SNIを暗号化する技術であるESNIを使用しているため、SNIフィールドを見ることができない。TLS 1.3の利用がウェブ全体で増え続けていることは、中国の検閲当局の頭痛の種になっている。これは、HTTPSのトラフィックをフィルタリングし、中国国民がアクセスできるコンテンツをコントロールするのが難しくなるためだ。

提供:Qualys SSL Labs(SixGenが発表)

共同レポートによれば、中国政府は現在、TLS 1.3とESNIを使用した全てのHTTPSトラフィックをブロックしており、それらの接続に使用されたIPアドレス間のほかのトラフィックも、2~3分の短いインターバルでブロックされている。

現時点ではいくつかの迂回手段が存在

同レポートによれば、今はまだGFWに導入された現在のブロック手段を迂回する方法が残っており、クライアント側で(アプリケーションやソフトウェアの内部で)利用できるものが6つ、サーバー側で(サーバーやアプリケーションのバックエンドで)利用できるものが4つ見つかっているという。

ただし3組織は「残念ながらこれらの個々の迂回手段は長期的な解決にはならないかもしれない。これはいたちごっこが続くに従って、今後もグレートファイアウォールの検閲機能が強化されていく可能性が高いためだ」と述べている。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。