前回の記事では、IT基盤の内外逆転の世界で必要となる3種類のエッジについて解説した。インターネットエッジ、ディストリビューテッドエッジ、そしてセキュアアクセスサービスエッジ(SASE)だ。今回はSASE自体の在り方について詳しく解説する。

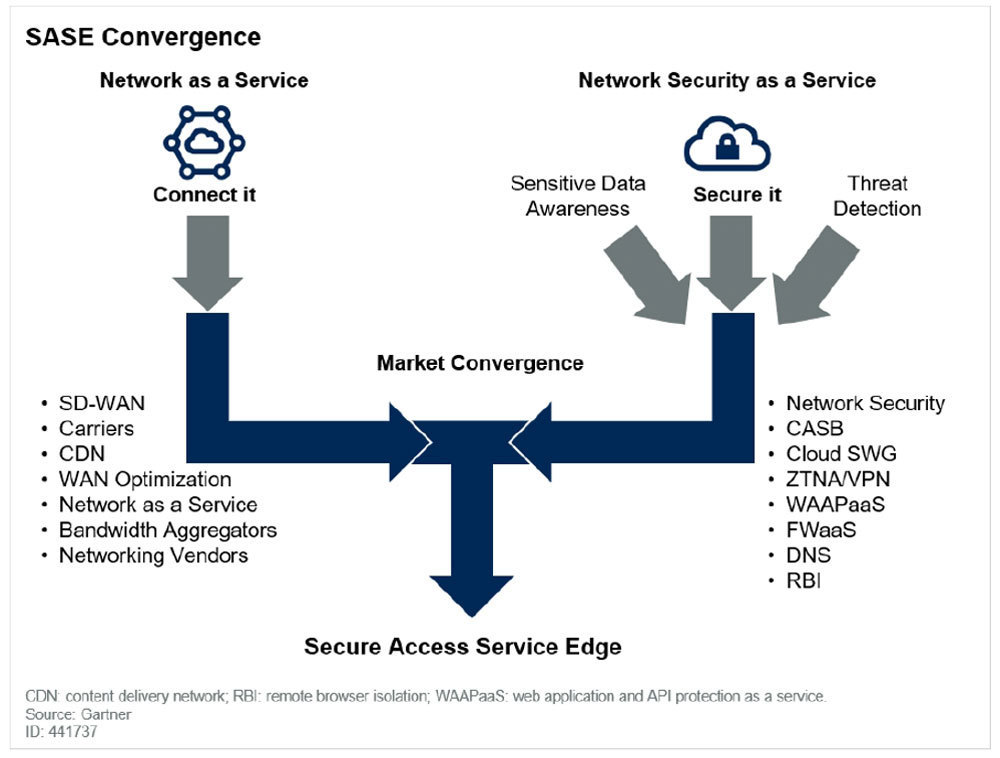

前回示した通りSASEでは、これまで「ネットワーク」として進化してきた市場と、「ネットワークセキュリティ」として進化してきた市場が統合される。今回の内容でも重要なので、図を再掲する。ここで「Market Convergence」(市場の融合)と記載してある点に注目してほしい。

(出典:Gartner, The Future of Network Security Is in the Cloud, Neil MacDonald et al., 30 August 2019)

筆者は、それぞれに独自進化してきた市場が融合する際に、機能面で大きな技術変革が起こると考える。つまり、SASEは、上図にある各種製品やサービスの単なる寄せ集めでは成り立たない。例えば、既存のルーターや帯域制御装置などのネットワーク機器、もしくはファイアウォールやIPS(侵入防止システム)といったセキュリティ機器を統合すると考えると、どういう方法があるか。機能はそのままに仮想化し、データセンターのサーバー上に大量配置してインターネットを通じたサービス提供することを想像する人もいるだろう。だが、それではSASEとは言えない。なぜなら、その理由が大きく分けて2つある。「リソースの分散」と「場所からの解放」だ。

リソースの分散

SASEで提供されるネットワーク、ネットワークセキュリティの機能は、分散処理をする必要がある。理由は、企業のリソースが分散しているからだ。ここで言うリソースとは、簡単に言えば、サーバー端末とクライアント端末だと思ってほしい。サーバーがクラウドに、クライアントがモバイルによってインターネット上のさまざまな場所に分散する。DX(デジタルトランスフォーメーション)の真っただ中にある現代は、その分散環境が広がり、前回の記事ではIT資産の場所が内外逆転(インバージョン)すると説明した。SASEでは、この分散したリソースへのネットワーク接続とセキュリティ保護を提供するために、通信を一元的に管理する必要がある。

では、あるセキュリティベンダーが仮に、ルーターやファイアウォールなどを仮想化してデータセンターに集中配置し、それを“SASE”と呼んでサービス提供すると、どうなるか。世界中に分散するユーザーは常に1カ所にあるそのデータセンターを経由しなければならなくなり、これまで企業が自社データセンター内に構築していた「境界型セキュリティ」と変わらない。結局、通信帯域のひっ迫や通信遅延などを引き起こし、企業の生産性が下がってしまうことにつながる。これでは、「エッジ」を活用するSASEとは呼べない。Gartnerの記述を紹介する。

Instead of the security perimeter being entombed in a box at the data center edge, the perimeter is now everywhere an enterprise needs it to be — a dynamically created, policy-based secure access service edge.

境界は、データセンターの出入口でアプライアンスに封じられた状態から、あらゆる場所に移っていく - 動的に生成されるポリシーベースのSecure Access Service Edgeとなる。注:筆者訳

(出典:Gartner, The Future of Network Security Is in the Cloud, Neil MacDonald et al., 30 August 2019)

従来型のネットワークとネットワークセキュリティのアプライアンスは、分散を前提としていない。そのためSASEを作る際には、従来の延長線で考えるのではなく、新たな分散型となるシステムとなる必要がある。これが技術変革を必要とする1つ目の理由だ。管理は集約、処理は分散がSASEの真価と言える。