マルウェア「Emotet」の感染を狙う攻撃が2月に入り拡大しているとしてJPCERT コーディネーションセンター(JPCERT/CC)が2月10日、注意喚起を発表した。感染企業のメールアドレスがさらなる感染拡大を狙う攻撃メールの拡散に悪用されるなど被害が出ている。

Emotetは、メールなどを通じて拡散する。攻撃メールには、Emotetに感染させるコードやマクロを埋め込んだファイルが添付されたり、ファイルをダウンロードさせるリンクが記載されたりしている。受信者のコンピューターがEmotetに感染すると、ほかの種類のマルウェアにも感染させたり、システムにある情報を悪用して感染を拡散するメールを送りつけたりするなど、多くの問題と被害が発生してしまう。

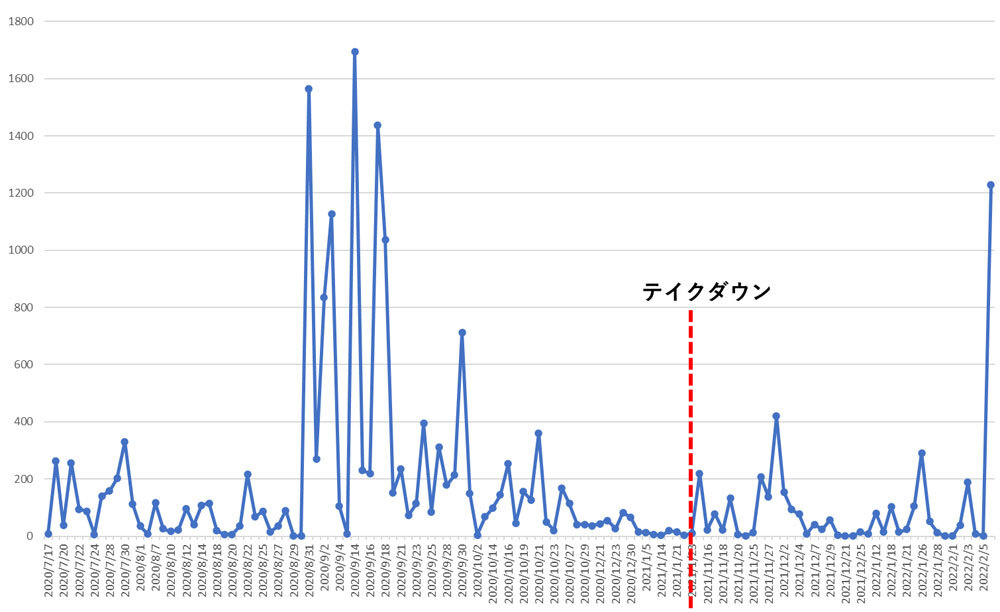

Emotetに感染しメール送信に悪用される可能性のある.jpメールアドレス数の新規観測の推移 (JPCERT/CCより。外部提供の観測情報)

JPCERT/CCによれば、Emotetの影響を受けていると見られる「.jp」のドメインを持つメールアドレスの数が2月5日から急増。Emotetは、2021年1月に世界各国の警察組織らが連携して攻撃インフラの解体に成功したことで一時的に勢力を失ったが、同年11月頃にサイバー攻撃組織がインフラを再構築したとみられ、活動が復活。現在の勢いは、警察によるインフラ解体以前の水準近くにまで戻りつつある。

情報処理推進機構(IPA)によれば、2月1~8日にEmotetに関する相談が45件あり、これは相談や被害が最悪だった2020年9~11月に匹敵する状況だとしている。

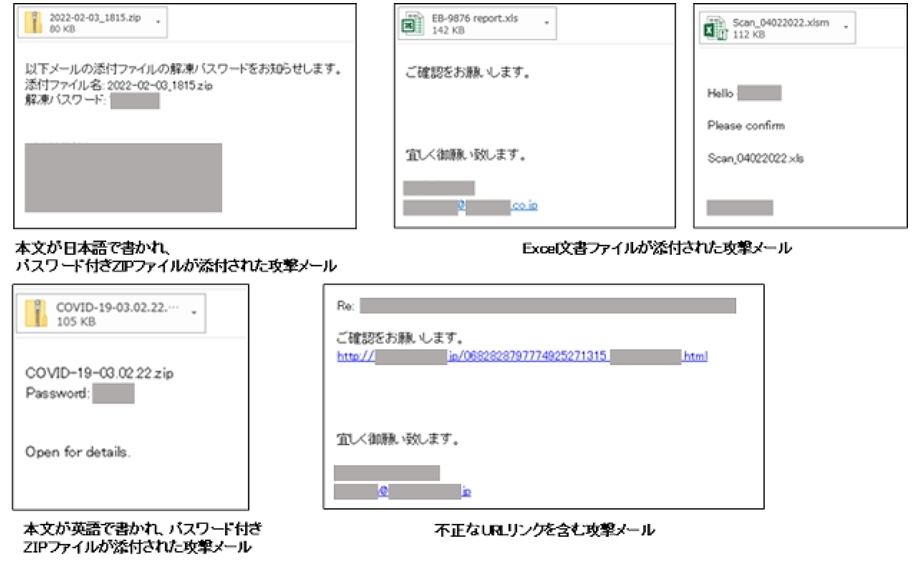

国内で報告されているEmotetの拡散を狙うメールは、ほとんどが日本語で記述され、添付ファイルを開かせる、あるいは記載したURLのリンクをクリックさせるものとなっている。メールの本文には、返事や短い依頼といった内容のメッセージが記載されることが多いようだ。

IPAが確認しているEmotetの攻撃メールの例(IPAより)

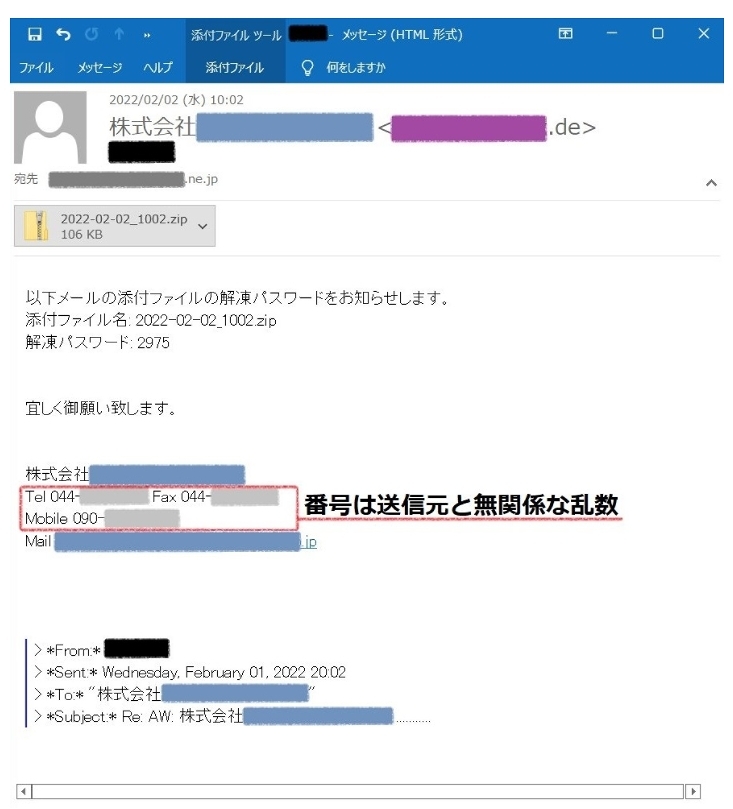

Emotetのメールサンプル(JPCERT/CCより)

JPCERT/CCは、「メールサーバーからの感染につながるメールの配信の増加傾向も確認されています。自組織で管理するメールサーバーなどのインフラが悪用されていないか、ご確認ください」とも解説。自社のシステムがEmotetに感染しているかどうかを確認できるツール「EmoCheck」も無償公開している。