1月27日に欧米の司法当局がオランダでマルウェア「Emotet」のC&C(コマンド&コントロール)サーバーをテイクダウンしたことを受け、国内では2月22日以降に、感染端末の特定と端末利用者にEmotetの駆除を要請するなどの対応が始まる。テイクダウン後も国内に約500台の感染端末が存在している可能性があるという。

Emotetは、なりすましメールなどに添付された不正なファイルや、メール内にあるリンク先からダウンロードされる不正なファイルなどを開き、細工されたマクロなどを実行してしまうことで感染する恐れがある。感染してしまうと、EmotetがC&Cサーバーなどと通信をしながら、別の端末を狙った感染攻撃を仕掛けたり、端末内あるいは端末が接続する先のIT環境内で機密情報を窃取したりするなどの攻撃を行う。

警察庁は、海外の捜査当局から国内でEmotetに感染している機器の情報提供を受けたと発表。総務省やICT-ISAC、インターネットサービスプロバイダーと連携し、Emotetに感染している機器の特定と利用者に駆除対応を要請する取り組みを開始する。

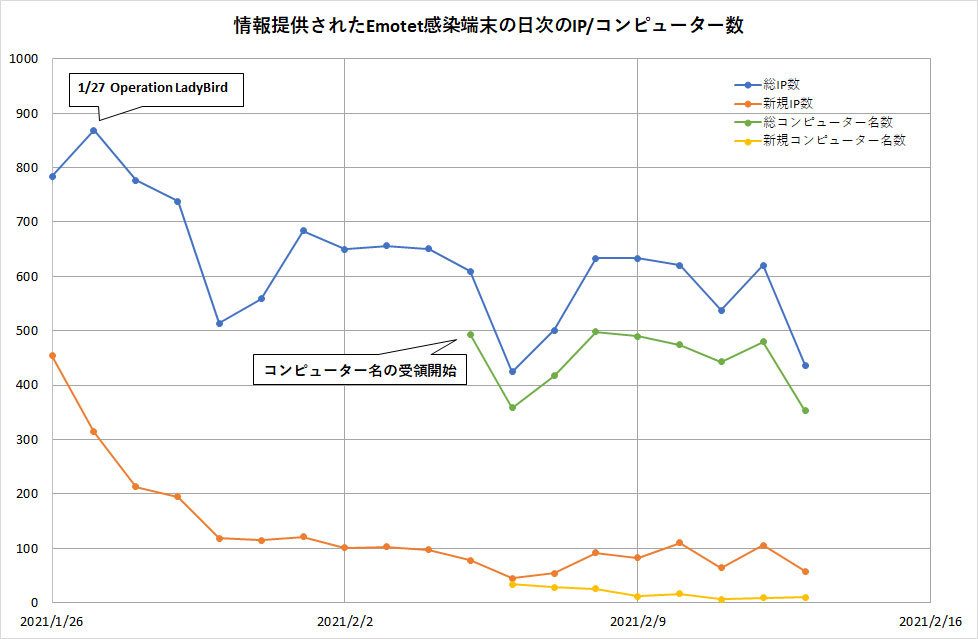

JPCERT/CCによると、海外からの情報により、国内では1月27日時点で約900のIPアドレスからの通信を確認した。2月5日からは感染端末のコンピューター名の情報も提供されているという。なお、コンピューター名が1つでもIPアドレスを切り替えている場合があり、2月以降も約500台の感染端末が国内に存在している可能性があるという。

国内でEmotetに感染している端末数の推移(出典:JPCERT/CC)

JPCERT/CCによると、テイクダウンによってEmotetの設定が変更され、感染端末では端末内の時計が4月25日正午になると、自動的にEmotetの機能が停止されると説明する。しかし、Emotetが停止しても、既に情報が窃取されていたり別のマルウェア(Ursnif、Trickbot、Qbot、Zloader)に感染したりしているなどの被害が予想され、対策が必要になるとする。

Emotetの感染通知を受けた場合は、まずコンピューター名で感染端末を特定する。また、JPCERT/CCがEmotetの感染の有無を確認するツール「EmoCheck」を公開しており、感染端末を特定した場合に、以下の対応を案内している。

- EmoCheck実行結果に表示されるイメージパスに存在するEmotetを削除する

- OutlookやThunderbirdなどのメールアカウントのパスワードを変更する

- ブラウザーに保存されていたアカウントのパスワードを変更する

- 別のマルウェアに二次感染していないか確認する

なお、別のマルウェアに感染していた場合に、端末の自動起動レジストリー(HKEYCURRENTUSER\Software\Microsoft\Windows\CurrentVersion\Run)やタスクスケジューラーに痕跡が残されている可能性あり、これらの設定で身に覚えのない「C:\Users(ユーザー名)\AppData\」「C:\ProgramData\」のフォルダーの参照があると、別のマルウェアの感染が疑われるという。

「EmoCheck」の確認結果画面