マルウェアの「Emotet」を拡散させる攻撃に新しい手法が用いられ、セキュリティ企業のESETは、この手法よる攻撃をメキシコやイタリア、日本などで確認したとTwitterで明らかにした。

Emotetの感染を狙った拡散攻撃では、従来は悪質なマクロを含むWordやExcelのファイル(あるいはこれらのファイルを内包したZipファイル)を添付、あるいはダウンロードリンクを記載したメールを送りつける手法が用いられていた。

新しい手法は、細工されたLNKファイルもしくはこれを含めたパスワード付きZipファイルをメールで送りつけるもので、国内ではJPCERT コーディネーションセンター(JPCERT/CC)が4月25日に、この手法による攻撃を確認している。

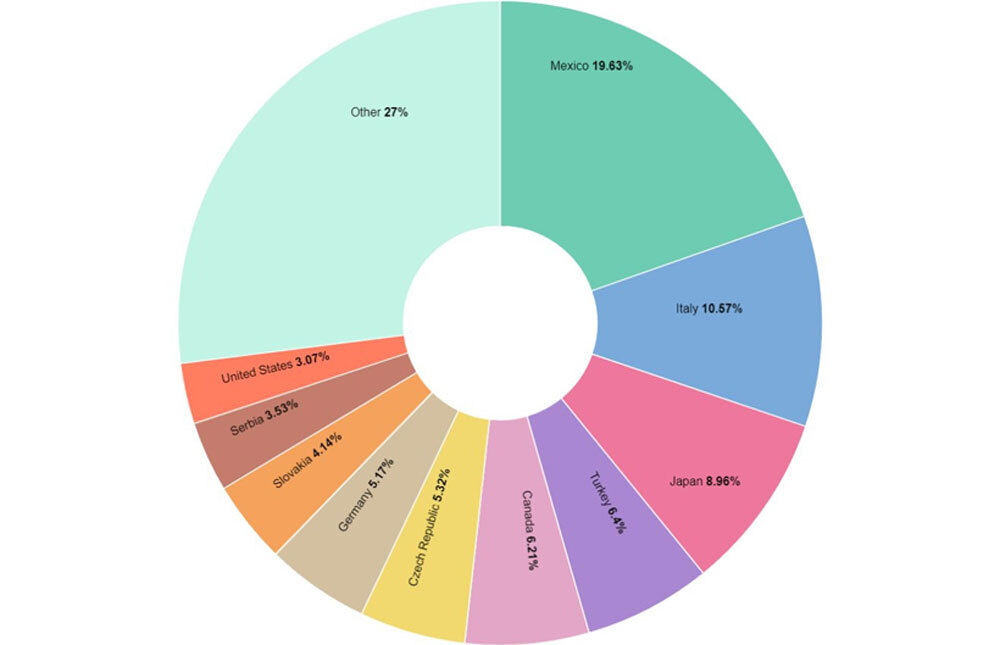

ESETによれば、新しい手法による攻撃がメキシコやイタリア、日本、トルコ、カナダ、チェコ、ドイツ、スロヴァキア、セルビア、米国などで検知されている。日本時間4月26日時点で、特にメキシコ、イタリア、日本での検知が世界全体の3分の1以上を占める状況にある。

新手法による「Emotet」感染攻撃の国別の状況(ESETより)

メールセキュリティサービスなどを手がけるProofpointの解析結果によると、新しい手法では攻撃者がMicrosoftのOneDriveに置かれたファイルへのリンクをメールなどで送り付ける。OneDriveに置かれたファイルは、Excel用のDLLファイルの一種となるXLLで、このファイルの実行を通じてEmotetに感染する恐れがある。

リンクファイルなどで誘導されるOneDriveに置かれたファイル(Proofpointより)

Proofpointは、従来の手法を使った拡散では大量の攻撃メールが流通した一方、新しい手法では流通量が少ない状況だとしている。また、マクロを使う従来手法への対策が進み、攻撃者がマクロに依存しない新たな手法を用いだしたことが注目されると述べている。