脆弱性に対する不安も

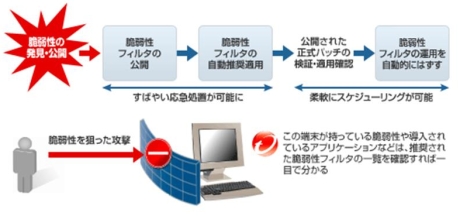

レガシーOSを使用する上で最も大きな脅威は修正パッチが提供されないということだ。この課題を解決する方法のひとつに仮想パッチがあげられる。

仮想パッチでは、本来マシンそのものに適用する必要があるパッチを不正侵入検知(IDS)や不正侵入防御(IPS)が提供し、パッチを適用したのと同レベルの保護を実現することができる。レガシーOS以外のサポート期限内のOSを使用している場合でも、検証を行うまでの対策としても有効だ。

仮想化も対策手段に

新しい環境(OS)で動作するアプリケーション開発の予算が確保できないなどの理由で、しばらくは稼働を継続させなければならない“レガシー環境の延命”。問題を抱える企業にとって仮想化は大変魅力的なものと映るだろう。

一般的にサーバを販売しているベンダーは、サポートが終了したOSは動作を保障していない。そのため、レガシーOSを引き続き使用したいにもかかわらず、ハードウェアが故障した場合、新しいサーバを購入してレガシーOSをインストールすることはできない。また、メモリなどの一部のパーツを交換する場合でも、現在生産されているパーツは数年前に生産されたサーバには対応していないことが一般的なため、サーバを直して使うことも難しいといえるだろう。このようなケースではレガシーOSを延命する手段として仮想化は非常に有効な対策だ。

しかし、仮想化はレガシーOSを延命させる手段のひとつといえるが、セキュリティの問題が仮想化によってなくなるわけではないことに注意すべきといえる。

長期的な対策

それでは次にレガシーOSに対する長期的な対策を考えてみよう。ただ、あらかじめ断っておくが、レガシーOSを5年も10年も使い続けることはおすすめできない。あくまで新しいOSへ速やかに移行することがセキュリティ上は望ましい。ただ、現実問題として、即座には移行できない環境も多いだろう。そのような場合には、新しい環境への移行計画を立て、段階的に実行していく必要がある。

長期的な視点でセキュリティを考えるためには、まず企業のネットワーク内で今どのような事象が起こっているかを把握すること、つまりセキュリティ状況を可視化することが重要になる。実際の状況を正しく理解できなければ、移行計画を検討する上で優先順位をつけ何をすべきかを検討することができないからだ。

ネットワーク内の脆弱性を持ったクライアントやサーバへ感染を広げる「WORM_DOWNAD(ダウンアド)」などが1台のサーバに感染し、ほかのクライアント、サーバに対して攻撃を行うとき、ウイルス対策ソフトを導入していればウイルスが侵入しようとするところを検知し、駆除することができる。しかし、これは仕掛けられた攻撃を防御するのみであり、感染元を把握、根絶するためには有効ではない。

ウイルスの発生源をつきとめ、問題を可視化するためにはネットワーク上の異常なふるまいを検知し、把握することが重要だ。一般的なIDSやIPSの場合、外部のネットワークから社内ネットワークへの通信を監視するが、ここで必要な製品は社内ネットワークで不審なふるまいを監視できるような製品といえる。不審な振る舞いを察知することで、ウイルスがどこから侵入してくるのか、不審な通信は何が原因で起こるかといったセキュリティの問題を可視化することができる。

社内にはNTPサーバなどのように、万が一感染してしまっても比較的問題が少ないものもあれば、基幹業務システムのように感染してしまうと大きな問題につながるものもあるだろう。守るべき対象の価値とリスクのバランスを分析し、対策に優先順位をつけた上でセキュリティ対策を実施していく必要がある。

4回にわたってレガシーOSの脅威と有効な対策を解説してきたが、この機会に新しい環境への移行計画を進めるとともに、現在のシステム運用を見直す機会にして頂ければ幸いだ。

筆者紹介

横川典子(Noriko Yokokawa)

トレンドマイクロ株式会社 マーケティング本部 エンタープライズマーケティング部 担当課長代理。ネットワーク機器メーカーを経て、トレンドマイクロにて脆弱性攻撃型脅威防御システムなどのマーケティングを担当。