前回の「Nimbula Directorを使ってみよう」では、Nimbula Directorの基本的な使い方を紹介しました。

今回は、Nimbula Directorが構成する仮想ネットワークについて説明します。現在のバージョンのNimbula Directorでは、マルチテナント環境におけるクラウド環境で必要となる、L3/L4レベルのセキュリティを提供するFirewall機能(Security List)と、L2レベルのセキュリティを提供するVLAN機能(vEthernet)とDHCP機能(vDHCP)が提供されています。

これらの機能について順を追って説明していきます。

Firewall機能(Security List)は利用者が要件に合わせて仮想マシンごとに設定し、VLANとDHCP機能は管理者が利用者の要件に合わせて事前に構成して利用者に提供します。

仮想ネットワークの構成

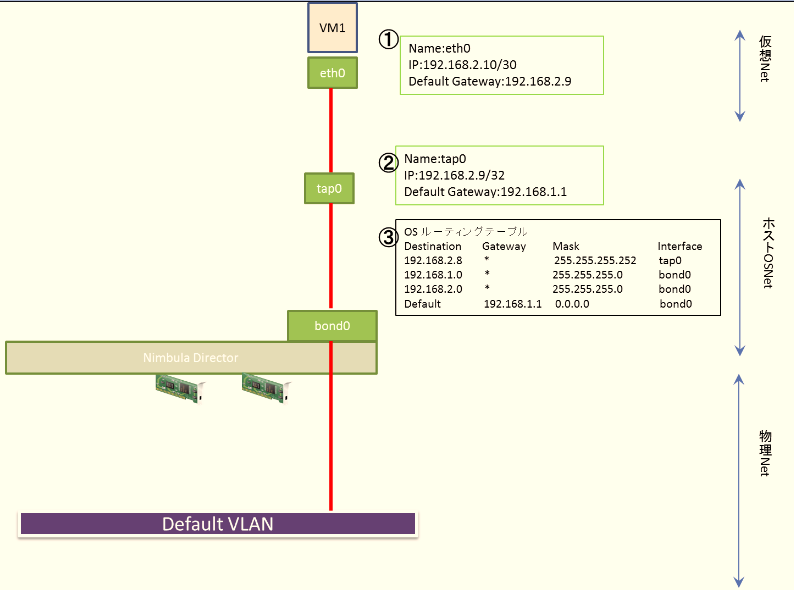

前回でNimbula Director上に作成したインスタンスのネットワークは、図1のような構成になります。

Nimbula Directorではインスタンスを作成すると、以下の処理が自動的に行われて仮想ネットワークが作成されます。

- インスタンス用サブネットの払い出し

- ホストOS上でtapデバイスの作成

- ホストOS上でtapデバイスに紐づいたDHCPサーバの起動

- 作成されたtapデバイスを接続先とするインスタンスを作成

- インスタンス起動時にDHCPサーバからIPを取得

インスタンスを作成するとNimbula Directorインストール時に「site.conf」ファイル内で[network]→[clusters]→[instances]に設定した範囲から、サブネットマスクが30ビットのネットワークが自動的に作成されます。

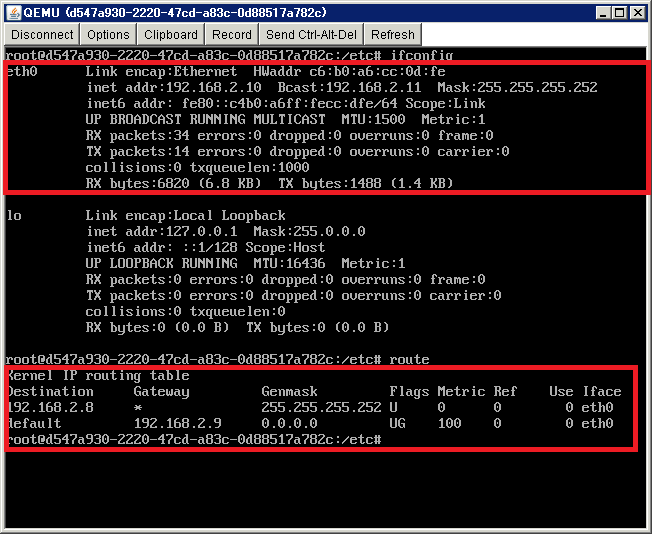

上図の例では192.168.2.8/30のネットワークが作成され、インスタンスには192.168.2.9/30が割り当てられます(図1-1)。

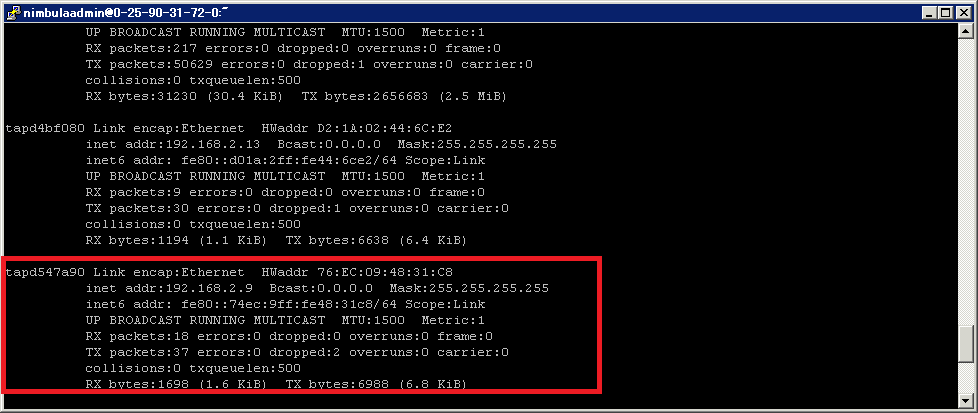

インスタンスにはそれぞれtapデバイスを接続先とする仮想ネットワークインターフェースが自動的に作成され、tapデバイスに紐づけられたDHCPサーバからネットワーク構成情報を取得します(図1-2)。

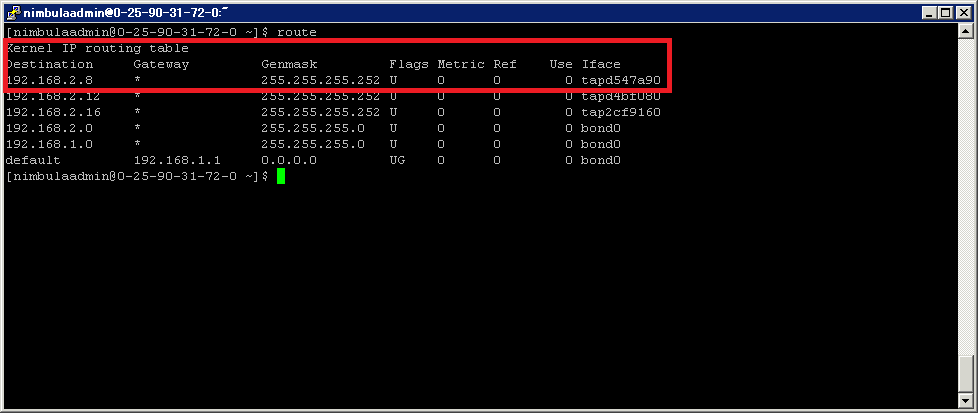

作成された192.168.2.0/30のネットワーク情報は、Nimbula Directorのルーティングテーブルに追加されることで(図1-3)、外部との通信が可能になっています。

Nimbula Directorではインスタンスを作成するごとに30ビットのネットワークが自動的に作成されるため、Nimbula Directorインストール時に設定するインスタンス用のネットワークには十分なIPアドレス範囲を割り当てておく必要があります。