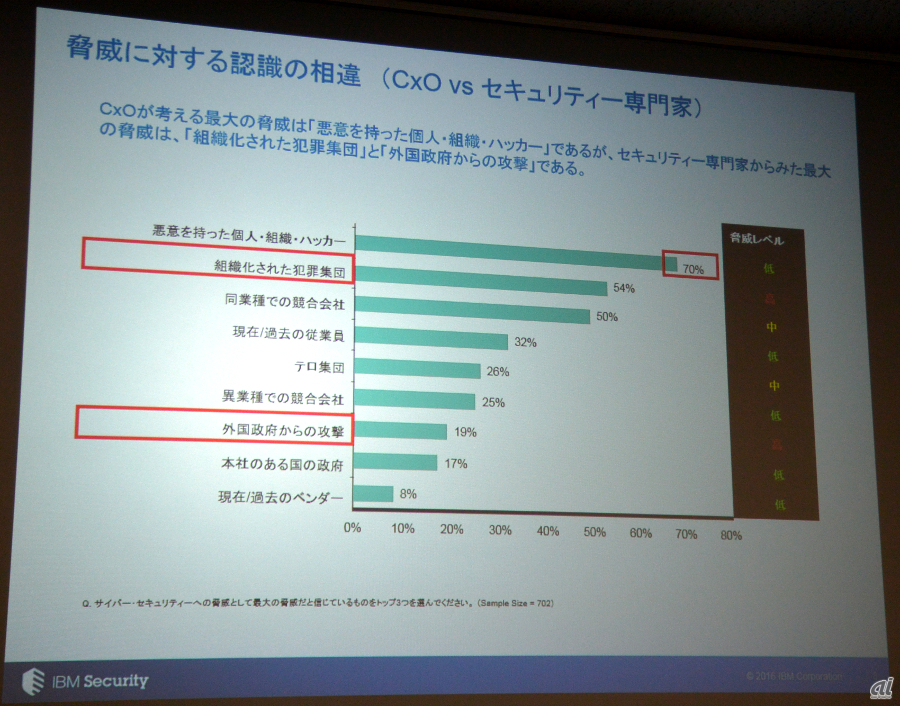

志済氏は、「セキュリティの専門家の認識としては、個人やハッカーの攻撃は脅威レベルとしては低くなっている。警戒しなければならないのは組織化された犯罪集団や外国政府からの攻撃。攻撃者が以前とは様変わりしていることを経営層に認識してもらいたい」とアピールした。

実際に日本でもネットバンキングを狙った脅威が増加し、警視庁の調査では2014年度上半期(2014年4~9月)だけで1254件、18億5200万円の被害が発生。邦銀を標的にしたマルウェアが日本に上陸し、機能強化、流ちょうな日本語での偽画面やメッセージ、不正行為基盤の巧妙化などが進んでいる。

こうした実態から「セキュリティ対策は企業の経営課題となっている」とIBM側では分析するが、企業のセキュリティ計画策定では、CIOは関わっているものの、CEOや最高財務責任者(CFO)など他の経営層の参加割合は低い。経営会議でセキュリティの議論についてもCFOや最高マーケティング責任者(CMO)などの参加率が低くなっている。

これに対しIBMでは、(1)セキュリティのリスクを経営層が正しく理解することが必要、(2)社内外での協業、協力、教育を積極的に進める、(3)セキュリティの対策や管理は迅速かつ慎重に――という3点を提言。「インターネット、クラウドが当たり前となった時代にどうセキュアな環境を保つのかは、重要な経営課題」(志済氏)と経営層がセキュリティ対策を理解し、企業全体のリスクとして取り組むことの重要性をアピールしている。

Flash Playerの使用制限も検討すべき

日本でどんなセキュリティ脅威が流行しているのかを調査、分析する東京SOC情報分析レポートからは、2015年7~12月にドライブバイダウンロード攻撃が前年同期比の1.4倍に増加したことが明らかになっている。

「悪用されている脆弱性は、圧倒的にAdobe Flash Playerが以前から続いて多い。90%以上がFlash Playerの脆弱性を利用したもので、そのうちいくつかはゼロデイ攻撃となっている」(Tokyoセキュリティー・オペレーション・センター長の鳥谷部彰則氏)

日本IBM Tokyoセキュリティー・オペレーション・センター長 鳥谷部彰則氏

このため、「Flash Playerへの攻撃が引き続いて活発化していることから、頻繁にアップデートするという対策だけでなく、使用制限も検討材料に入れるべき」(鳥谷部氏)と踏み込んで提言している。

メールによる不特定多数を狙った攻撃については、同じ不正マクロを含む添付ファイルは最初の2時間に送信が集中。再利用されることはほとんどないことが明らかになった。そのため、パターンマッチングで不正なマクロを見つける対策は不利となっていることも明らかになっている。

不特定多数を狙ったメールを送信する曜日や時間にも傾向があり、不正メールが送られる曜日としては企業が活動している平日が圧倒的に多く、土曜と日曜は極端に送信数が減る。時間帯としても、夜間は日本語以外の不正メールが中心で、日本の始業時間前後となる朝6~8時に不正メール送信のピークがあることが明らかになった。

この結果から、感染経路として依然としてウェブ、メール中心であることに変わりはなく、基本的なセキュリティ対策の徹底、感染を想定したインシデント対応の整備が重要と主張。「個々のマルウェアに注目するよりも感染経路、手法がどうなっているのかに注目する方が望ましい」(鳥谷部氏)と指摘する。

ランサムウェアへの感染を狙った攻撃も増加。2015年11~12月の東京SOCでの高危険度セキュリティインシデント通知件数の半数以上がランサムウェアに関連するものとなった。感染経路はメールへの添付、ドライブバイダウンロード攻撃の両方が存在している。

攻撃が増加している背景としては、11月に「CryptoWall 4.0」「TeslaCrypt 2.0」などが登場したことで、攻撃者がランサムウェアを拡散する試みが活発化しているのではないかとIBMでは分析する。

「こうした攻撃の対策として、データのバックアップはきちんと取得しておく必要がある。データを取られて身代金を支払うことでデータが返還されたケースもあるものの、身代金を支払ってもデータが戻る保証はない。支払った金銭がランサムウェアを使った活動の資金源となるという事実をきちんと認識するべき」(鳥谷部氏)として、身代金支払いではなく、日頃からの対策が重要とアピールした。

CxOとセキュリティ専門家で脅威に対する認識が異なっている