サイバーリーズンは10月31日、日本企業を標的にするランサムウェア「Oni」の詳しい攻撃活動について発表した。新たに「MBR-ONI」も見つかるなど、感染企業からの金銭搾取を狙った巧妙な手口が判明した。

Oniは、7月にサイランスが報告したランサムウェアで、日本語による脅迫文などを表示する特徴から日本企業を標的とするサイバー攻撃と考えられていた。

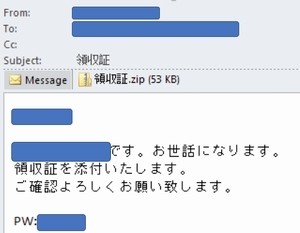

感染攻撃に使われたなりすましメールの一例

サイバーリーズンによると、Oniの攻撃は少なくとも2016年12月に始まり、2017年9月頃まで続いたとみられる。攻撃では、まず「領収書」などの件名とOffice形式の添付ファイルがあるなりすましメールが送り付けられる。受信者が添付ファイルを開いて文書ファイルを実行すると、マクロの有効化を促される。マクロを有効化してしまうと、受信者のコンピュータに遠隔操作ツールの「Ammyy Admin RAT」が送り込まれる。

攻撃者は、侵入に成功したコンピュータを起点に、Ammyy Admin RATを使用してネットワークに接続されているファイルサーバやアプリケーションサーバなどにも侵入し、格納されているデータやシステムなどの情報を探索し続ける。この際に、WannaCryなどが感染の拡散に使用したWindowsの脆弱性を悪用する「EternalBlue」の手法を用いる可能性もあるという。

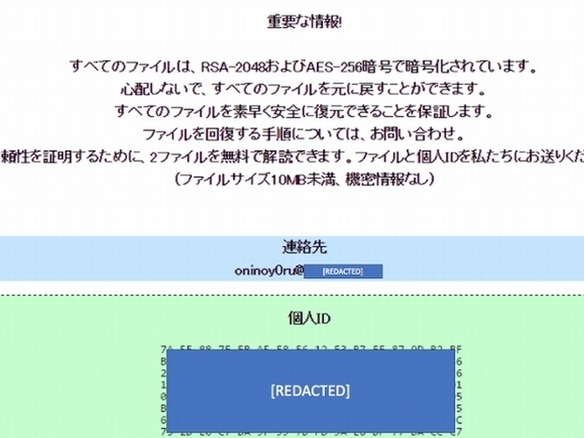

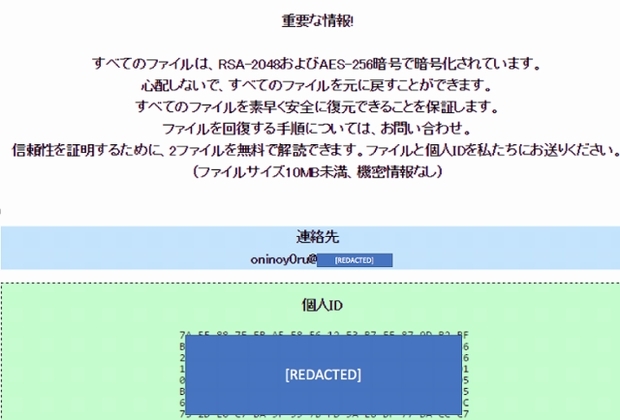

最終的に攻撃者は、こうした侵入や探索行為の痕跡、システムが検知したセキュリティイベントのログなどを消去し、OniとMBR-ONIを使ってデータを暗号化したり、コンピュータを使用不能にしたりすることで、身代金の支払いを要求する。

「Oni」の脅迫メッセージ

同社の解析では、Oniは主にPCなどエンドポイントへの攻撃に使われた。感染するとデータが暗号化され、使用不能になる。不正な暗号化の被害に遭ったファイルの拡張子が「.oni」になることが、このランサムウェアの名前の由来となった。一方のMBR-ONIは、ファイルサーバやドメインコントローラ、Active Directoryサーバへの攻撃に使われ、これらのシステムのマスターブートレコード(MBR)を破壊することが分かった。

サイバーリーズンは、OniとMBR-ONIが同一の攻撃者によって仕掛けられたとみる。攻撃の主な目的は身代金の獲得と考えられるが、数カ月におよぶ攻撃時間や巧妙な手口、狙われた企業の事業内容などから、金銭以外の目的もあり得るという。攻撃された企業では、数百台の端末がOniに感染する直前の状態にさらされたものの、深刻な被害には至らなかったとしている。

同社は、oniの攻撃を日本だけの事象とらえず、「NotPetya」や「Bad Rabbit」などと同様に、企業を標的にするランサムウェア攻撃への警戒を呼び掛けている。