新年を迎えたお祝い気分は、2018年最初の大規模セキュリティインシデントによって完全に吹き飛んだ。近年発売されたほとんどプロセッサに、深刻なセキュリティホールが存在するというニュースが流れたのは米国時間1月2日だったが、実は、大手IT企業のエンジニアは、発表までの数週間から数カ月間、「投機的実行のサイドチャネルの脆弱性」についての調査とパッチの開発に取り組んでいた。

「Meltdown」と「Spectre」はほぼすべてのデスクトップOSとモバイルOSの搭載端末に影響を与える大問題だ。(BleepingComputerは、これらの脆弱性に関するアドバイザリ、パッチ、アップデートのリストを提供している)

当面の対策としては、ソフトウェアのアップデートで影響を緩和できるものの、長期的な対策にはCPUの設計を根本的に変更する必要があり、対策済みの製品が市場に出てくるまでには、何年もかかる可能性がある。

攻撃の詳細について説明する(不完全な)情報公開から1週間経ち、そろそろ脅威の全体像を把握し、長期的な対応計画を立てられるだけの情報がそろってきた。

最も重要なのは、パニックに陥らないようにすることだ。メディアは今回のようなセキュリティインシデントを大げさに扱いがちだが、実際には、総合的な対応を練るだけの時間はある。既知の攻撃事例が見つかっていない場合、拙速な対応はよい戦略ではない。

会社で1台以上のPCを任されている場合、取るべき対応は単純だ。この記事では、管理者がただちに取りかかるべき4つの作業を紹介する。

1.ハードウェアへのファームウェアアップデートの適用に備える

最悪の問題の一部は、各PCのモデルに合わせて作成された、コンポーネントメーカーが提供するマイクロコードで、UEFIのファームウェアとBIOSをアップデートすることでかなり緩和される。「Microsoft Surface」シリーズのデバイスやAppleのハードウェアであれば、パッチは通常のセキュリティアップデートの一部として提供されるため、追加的な手順は不要で、通常のアップデートポリシーに従うだけでいい。

サードパーティーのハードウェアに関しては、デバイスにファームウェアのアップデートが提供されるのか、提供される場合、いつ提供されるのかを調べるのに、かなりの手間がかかるかもしれない。ファームウェアのアップデートは、数日間や数週間では提供されない可能性が高い。これは、この種のコードの変更には十分なテストが必要であり、PCメーカーによって問題に対するアプローチも異なるためだ。

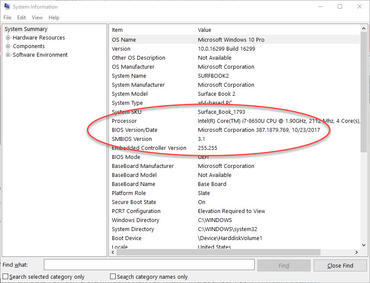

大企業であれば、資産管理ソフトウェアを使ってファームウェアのバージョンを確認できる場合もある。Windows PCを手動でチェックするには、「システム情報」ツール(Msinfo32.exe)を使用する。[システムの要約]ページの情報には、ハードウェアモデルの詳細と、現在のBIOSとファームウェアのバージョンが含まれている。

「システム情報」ツールを使えば、現在のBIOSとファームウェアのバージョンを調べられる。

これらの情報を確認したら、PCメーカーのサポートサイトで、適用可能なアップデートの有無を検索する。検索ページをブックマークしておき、少なくとも月1回のペースで定期的にチェックし直す作業を予定に組み込んでおくのもいいだろう。