ITシステムを狙うサイバー攻撃は、脆弱性の探索や侵入の試行・潜伏、情報の窃取、破壊など多岐に渡る。セキュリティ事業者などが運営するセキュリティ監視センター(SOC)では、セキュリティシステムでこれらの兆候を監視・検知したり、攻撃の進行からシステムを防御したりする役割を果たしている。

Dell傘下のSecureWorks Japanは1月30日、2017年12月からリニューアル作業を進めている国内SOCを報道陣に公開し、その業務内容や稼働状況などについて説明した。同社は、61カ国4400社の顧客のITシステムに対する攻撃の監視やセキュリティ機器の管理を代行するマネージドセキュリティサービス、インシデント対応支援サービス、コンサルティングサービスなどの事業を手掛ける。

リニューアル中のSecureWorksの日本SOC。監視や分析の業務に集中するためのシンプルなオフィスで、3交代による24時間体制で稼働する

同社では、SOCを米国3カ所と日本、英国の計5カ所で運営している。攻撃の分析や機器の運用管理、顧客対応などを行う80人以上のリサーチャーやアナリスト、エンジニアが24時間3交代制で担当している。

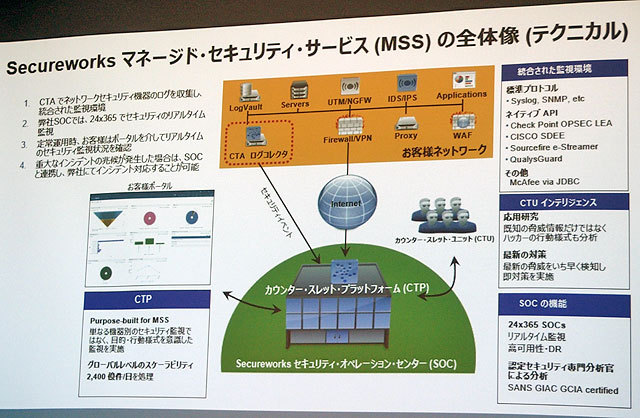

マネージドセキュリティサービス事業部 統括部長兼CTAC上席リサーチャーの浜田譲治氏によると、SOCでは顧客企業のセキュリティ機器からログ情報を収集し、1日当たり2500億件以上のセキュリティに関するイベントを処理している。この規模を手作業で対応するのは不可能であり、同社では1999年からマシンラーニング技術を利用。99.9%のイベントについて内容解析から対応優先度(高・中・低)の分類までのほとんどを自動処理している。

サイバー攻撃手法の高度化・巧妙化とともに、SOCで処理するイベント件数は倍増しているという。だが処理の自動化を図ることで、アナリストが手作業で処理するイベント件数自体は増えていない。

セキュリティ機器が検知するアラートやイベントの内容の多くは、実際の攻撃を示すものかは不明だという。各種ログの相関分析や脅威に関するデータベースとの照合など幾つもの情報を利用することで、アラートやイベントの内容をきめ細かく分類し、対応優先度を決定する。

優先度が低のものは基本的にシステムが自動処理して対応を完了させ、中や高のものは顧客へ通知するとともに、アナリストによる詳しい分析作業を行い、特に緊急性の高いケースでは、インシデント対応支援チームも参加して、攻撃の状況把握や進行の阻止、被害抑止や再発防止策などの作業にあたる。

「ある顧客の場合、約5億件のイベントに対して自動処理で4000~5000件程度に絞り込み、そこから実際にインシデントとして報告するケースは1件程度。対応にチケット制を採用しているが、チケット1件あたり原則として15分以内に対応を完了させる」(浜田氏)

SOCは、サイバー攻撃などの脅威に対処する最前線といえる。増え続ける脅威に、同社ではシステムによる自動処理化や人員の増強を継続的に図っているが、それでも同社が顧客企業の現場で対応を支援しなければならない重大インシデントは、国内だけで年間200件以上発生しているという。

また、昨今では事業を海外展開する顧客企業が多く、SOC担当者にはサイバーセキュリティに関する技能だけでなく、日本語や英語など多言語のコミュニケーション能力も求められ、同社の国内SOCでは海外からも人材を採用することでサービス提供能力を維持している。ジェネラル・マネージャーのJeff Multz氏は、「SOCサービスは世界的に需要過多の状況で、海外では顧客が利用できるまで3カ月近くを要すると聞く。当社では可能な限り1カ月強で提供できるように努めている」と話す。

SecureWorks Japan マネージドセキュリティサービス事業部 統括部長兼CTAC上席リサーチャーの浜田譲治氏(左)とジェネラル・マネージャーのJeff Multz氏

経済産業省が2017年11月に改訂した「サイバーセキュリティ経営ガイドライン」では、企業にセキュリティ脅威の検知能力の向上を新たに求めた。検知の遅れが情報流出などの被害拡大につながるとされるためだが、その鍵を握るSOCでは、拡大する脅威と企業の監視要請にぎりぎりの対応を続けている。