仮想通貨取引所のコインチェックから580億円相当(当時)の仮想通貨「MEM」が流出した事件で、仮想通貨にまつわるセキュリティの関心が高まっている。仮想通貨を狙う脅威は、仮想通貨の取引所や所有者だけなく、インターネットを利用する個人や企業も無縁ではない状況だ。脅威の現状と将来、インターネット利用者が取るべき対策を整理してみたい。

仮想通貨の“発掘”を狙う脅威

仮想通貨を狙うサイバー犯罪が広く知られるきっかけは、2011年に不正アクセスで巨額のビットコインが流出したマウントゴックスでの事件だろう。この頃から仮想通貨は、インターネットの新たな取引決済手段としても投資対象としても広く注目され、激しく乱高下しながらもその価値はうなぎ登りの状況にある。それに応じるかのように、サイバー犯罪者も仮想通貨を狙う傾向が強まっている。

トレンドマイクロ セキュリティエバンジェリストの岡本勝之氏は、インターネット利用者が直面する仮想通貨にまつわる脅威として、主に仮想通貨の「発掘(マイニング)」作業に加担させようとする攻撃と、仮想通貨のデータを盗む攻撃の2つを挙げる。

ビットコインなどの仮想通貨は、コンピュータでの高度な暗号理論などを用いた計算によって生成されるデータと、そのデータの取引を分散された複数のコンピュータで記録していく「ブロックチェーン」技術などによる仕組みを基本としている。

仮想通貨データの生成には、膨大な計算リソース(CPU能力など)が求められ、そのためには高額な高性能コンピュータか、安価で比較的性能の低い多数のコンピュータが必要とされる。仮想通貨の“マイニング”とは、膨大なコンピュータのリソースから金銭的な価値がある(と見なされる)データを生成する様を、生命の危険を伴いながら価値ある鉱物資源を掘り出す作業になぞらえた表現だ。

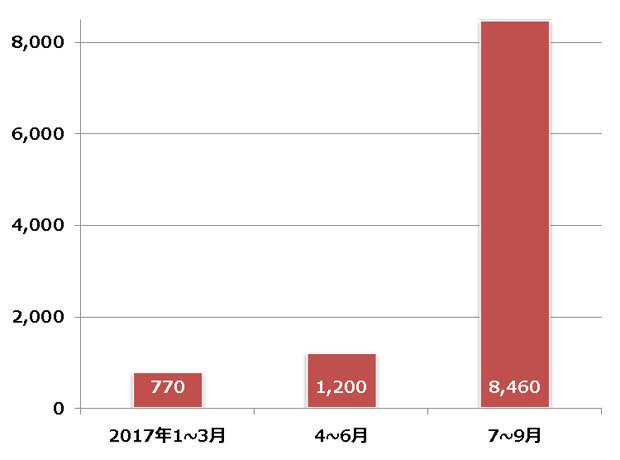

仮想通貨の金銭的な価値に注目するサイバー犯罪者は、安全かつ効率よく仮想通貨のデータを入手する方法を考える。発掘済みの仮想通貨データを奪うとすれば、コインチェックの事件で各所が取引状況などを監視し続けているように、犯罪者には追跡されるリスクが伴う。そこで、多数のインターネット利用者のコンピュータを不正に使って新たな仮想通貨の発掘を狙うようになった。トレンドマイクロによると、国内では仮想通貨の発掘を狙ったと見られるサイバー攻撃が2017年夏頃から急増している。

日本におけるコインマイナーの検出台数推移(出典:トレンドマイクロ)

岡本氏によれば、仮想通貨の発掘を目的にした攻撃では、ウェブサイトやメール経由でPCやスマートフォンなどにマルウェア(コインマイナー)を感染させるもの、あるいはウェブブラウザ上で仮想通貨を発掘する不正なスクリプトを実行させるものが確認されている。ただしこの攻撃では、ランサムウェアのように脅迫メッセージが表示されるわけではないため、利用者が被害に気が付けない場合がある。

「仮想通貨の発掘に伴う負荷によって、例えばコンピュータの動作が遅くなったり、高温で発熱したりといった状況が生じれば、被害の可能性が考えられます。PCならCPU使用率を図るツールで100%の状態が続く、スマートフォンなら急激にバッテリが減るなどの症状が目安になるかもしれません」(岡本氏)

個人のインターネット利用者が講じるべきセキュリティ対策は、セキュリティソフトの定義ファイルやフィルタリングなどの機能を最新の状態にして、不正が確認されているウェブサイトへの接続やスパムメール、マルウェアを検知、ブロックするといった基本的な取り組みを実施することに尽きるという。

また、ウェブブラウザ上で不正なスクリプトが実行される場合は、基本的にブラウザを閉じれば被害を抑止できる。なお、利用者がブラウザを閉じたと思っても、密かにバックグラウンドで実行される場合もあり、動作が遅いといった症状が続くなら、タスク管理ツールなどを使ってブラウザを全て閉じる方法もある。