7~10月における国内のセキュリティ脅威動向は、仮想通貨の発掘を狙うマルウェアや「WannaCry」に関連するマルウェアなどの活動が目立っている。11月30日にまでセキュリティベンダー各社やJPCERT コーディネーションセンター(JPCERT/CC)が発表したレポートで明らかになった。

トレンドマイクロやキヤノンITソリューションズ(CITS)によると、仮想通貨の発掘を狙うマルウェア(マイニングマルウェア)の検出数は、6月から際立って増えている。マイニングマルウェアは、感染先のコンピュータのCPUリソースなどを使って仮想通貨を発掘し、攻撃者のウォレットに送る。攻撃者は他者のコンピュータリソースを勝手に利用し、仮想通貨による利益を手にするのが狙いだ。

マイニングマルウェアの種別割合(出典:キヤノンITソリューションズ)

PCのリソースを悪用する一例では、マイニングマルウェアがJavaScriptとしてウェブブラウザで動作する。ユーザーが特定のウェブサイトを閲覧するとマイニングマルウェアのJavaScriptによって採掘作業が行われ、この間はPCの動作が重くなるといった症状が現れる。CITSがセキュリティソフト「ESET」で10月に検出したマイニングマルウェアの84%がJavaScript型だった。

トレンドマイクロが発見したマイニングマルウェアの配布サイトは、4月まで1桁ペースだったが、6月は119件、7月は436件、9月は848件と急増した。また、PC以外のインターネット接続機器も悪用されている。1~9月に世界で約1万2700台の家庭内の機器からマイニングマルウェアによる通信が観測され、ウェブカメラやゲーム機、ネットワークプリンタ、ルータなどが発信源となっていた。

また、5月に世界的なランサムウェア攻撃で注目を集めたWannaCryの影響も続いている。WannaCryは、ネットワーク経由で445/TCPポートをスキャンし、感染で悪用するWindowsの脆弱性「MS17-010」を抱えたコンピュータを探索する。

445/TCPポートを宛先とする通信の検知状況の推移(出典:JPCERT/CC)

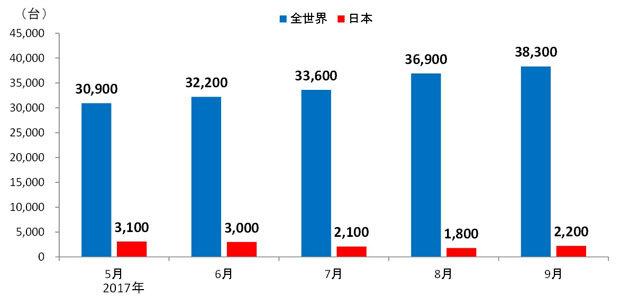

JPCERT/CCは、445/TCPポートを宛先とするパケットの通信を継続的に観測しており、国内で新たなパケットの送信元となるPCの存在も確認したという。WannaCryなどの亜種の中にはランサムウェア攻撃を行わずに拡散するものがあり、感染に気が付いていないユーザーのコンピュータが温床になっている可能性がある。トレンドマイクロの観測でも、WannaCryに感染した端末が毎月2000台前後で検出されている。

月別のWannaCryの検出数の推移(出典:トレンドマイクロ)