シスコシステムズは3月27日、2017年のサイバーセキュリティ脅威動向をまとめた年次レポートを発表した。検知を回避する攻撃者の高度化やマルチベンダー型のセキュリティ対策における課題などが指摘されている。

同レポートは、シスコが調査・解析した脅威動向や企業幹部に対するインタビュー調査などの結果を取りまとめもの。2018年度版は11回目の発行となる。

まず攻撃者側の動向では、セキュリティシステムによる検知を回避するための手法の高度化が挙げられる。

例えば、ウェブの暗号化通信に悪意のあるバイナリデータを紛れ込ませる手法が増加しており、2016年11月時点ではウェブトラフィック全体に占める暗号化通信の割合が38%、悪意のあるバイナリデータを含む通信が19%だったのに対し、2017年11月時点ではそれぞれ50%、70%だった。悪意のあるバイナリデータを含む通信は約3.7倍増加し、暗号化通信自体の増加率(12%)を上回った。

サンドボックス(仮想的なコンピュータ環境での解析検知手法)における検知を回避する不正プログラムの振る舞いでは、例えば、ドキュメントファイルを開封しても動作せずファイルを閉じる際に動き出すという傾向が2017年後半から増加した。また、PDFファイル内に不正なドキュメントファイルを埋め込むという手法を使った攻撃も2017年中盤に激増した。

本来の暗号化通信はコンピュータ間通信の盗聴対策に当たるが、攻撃者はこれを逆手に取って検知を逃れる狙いがある。サンドボックスでの検知回避も、攻撃者側がセキュリティシステムの検査方法や範囲を調べた上で編み出した手法と言えるだろう。

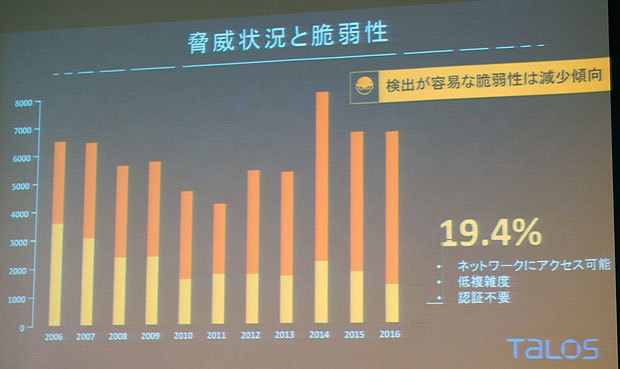

Ciscoが検知する攻撃の傾向としては手法の難易度が高いものが増えているという

この他に同レポートでは、アプリケーション層を標的にした分散型サービス妨害(DDoS)攻撃の増加や、DNSなどのネットワークシステムを悪用してトラフィックを増大させる「リフレクション増幅」攻撃の多発ぶりを指摘している。

一方で防御側は、導入している対策製品のベンダー数が増えることによる“弊害”が露呈しつつあるという。同社によれば、5社以上のセキュリティベンダー製品を採用しているというユーザー企業は5割以上あり、このことが脅威対応の足かせになっている。

企業の最高情報責任者(CIO)へのインタビューでは、「セキュリティ製品の発するアラートの内容を調査できない」という回答が44%(日本は45%)に上った。採用ベンダー数が増えるほどにセキュリティシステム全体としての運用が困難になるという意見が多く、レポートでは、こうした傾向がアラートに対処できない状況につながっていると指摘されている。それにもかかわらず、マルチベンダー型が最善のセキュリティ対策になると考えるCIOは72%に上った。

この他の防御側の課題には、モバイルデバイスの管理(57%)やパブリッククラウド上のデータ保護(56%)、予算(34%)や熟練スタッフの不足(27%)などが挙げられた。

レポートを発表したシスコ執行役員 セキュリティ事業の田井祥雅氏、米Cisco Talos セキュリティインテリジェンス&リサーチ部門のNick Biasini氏、同トラストストラテジーオフィサーのAnthony Grieco氏、シスコ執行役員 CTO兼CISOの濱田義之氏(左から)

レポート内容を踏まえて同社は、調査研究部門「Talos」を中核とするセキュリティインテリジェンスサービスや、ネットワークやエンドポイント、クラウド環境に対する包括的なセキュリティソリューションに強みがあると説明。セキュリティベンダー各社や世界各国のサイバーセキュリティ機関などとの広範なパートナーシップを通じて、「デジタル変革が企業にもたらす価値を脅威から保護する」(米Cisco トラストストラテジーオフィサーのAnthony Grieco氏)という。