情報漏えいなどの重大なセキュリティインシデントは、発生時の初動対応がその後の状況を左右するとされる。トレンドマイクロが金融機関を対象にしたインシデント対応ワークショップを開催し、ボートゲームでインシデントの初動対応を体験するというユニークな取り組みを行った。

何から取りかかるべきか

「ウェブサイトにアクセスしたらウイルスが検出された」「私の個人情報が御社から漏えいしたのではないか」――こうした問い合わせが急に寄せられた場合、企業ではどの部署がどのように対応すべきだろうか。

ワークショップは、トレンドマイクロが3月に無償提供を開始した「インシデント対応ボードゲーム 金融版」を使い、参加者が「経営責任者」「情報システム部門責任者」「事業部門責任者」「システム管理者」「セキュリティ担当者」「広報担当者」の各役割を演じながら、インシデントの初動対応をチーム形式で学ぶというもの。銀行や保険、信用金庫、カード会社などでITシステムや情報セキュリティなどを担当する39人が6チームに分かれ、「ウェブサイトの改ざん」「標的型攻撃による情報漏えい」の2つのシナリオに基づいて、初動対応に関する議論や検討、報告を行う。

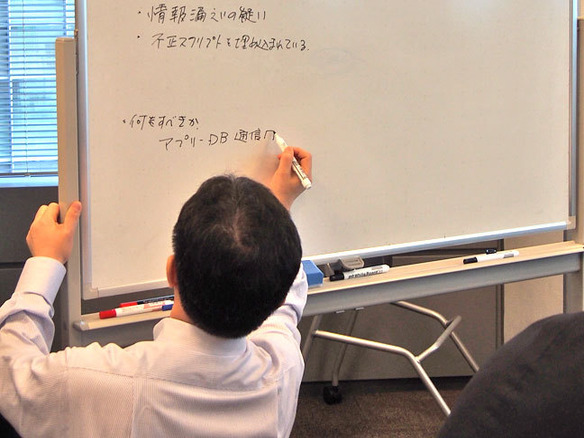

ワークショップではボードゲームを使い、金融機関の参加者がチーム内で役割に応じたインシデントの初動対応について議論した

ボードゲームは、インシデントの内容が書かれた45枚の「イベントカード」や対応に関する12枚の「アクションカード」、資産やブランドのポイント(各11個)などで構成される。まず3枚のイベントカードを引き、そこからインシデントの状況を推測して、資産やブランドへの影響を評価したり、優先的に実施すべき作業内容などを議論したりしながら、監督官庁への報告内容や外部機関との連携方針、対外発表の計画といった次の対応フェーズにつなげるための初動内容を決定する。ワークショップでは、システム構成図やログ情報、ウイルス情報も使って検討しながら、決定した初動内容をチームごとに発表した。

最初のシナリオの「ウェブサイトの改ざん」では、イベントカードで「外部からウェブサイトの脆弱性の報告」「ウェブサイトがブラックリスト入り」「利用者から通常とは異なる画面表示との連絡」という3つの状況が提示された。

これらについて、各担当者役から「脆弱性の存在は本当か?」「報告者の素性は?」「利用者がウイルスに感染したのか?」「どのシステムを調査するのか」といった意見が飛び出す。チーム内でそれらを整理、集約して初動対応の内容を取りまとめていく。

ここでは、外部報告の限られた情報からインシデントの詳しい状況をできるだけ推測し、必要な作業内容をピックアップできるかがポイントになるという。

あるチームは、「ウイルス感染の報告がなく、恐らくウェブサイトが改ざんされ、不正サイトにリダイレクトされる状況と推測される。データベースのアクセスログの調査や外部のセキュリティ機関への協力要請を行う」と初動対応の方針を発表。別のチームは「ウェブサイトのミドルウェアに脆弱性が存在するようだ。IT部門がすぐにウェブサイトを閉鎖して調査を行い、社内でも公式見解を取りまとめる」と発表した。

これに対して「ウェブサイトの改ざんは顧客の信用に影響するから、大至急に確認すべきだ」といった意見や、「ウェブサイトの閉鎖で顧客が混乱しないよう、コールセンターに顧客への案内対応を依頼した方がいい」といったアドバイスが寄せられた。

情報の内容をどう評価するか

2つ目のシナリオ「標的型攻撃による情報漏えい」では、イベントカードに「過去の受信メールからマルウェアを検出」「関連組織で情報漏えいが発生」「不正なサーバへのアクセスを検出」という3つの状況が示され、セキュリティシステムが検知したログとウイルスの解説が追加情報として提供された。

ここでのポイントは、3種類の状況と追加情報から、インシデントの深刻度や時間的な状況変化を正しく推測できるかになるという。

例えば、「過去の受信メールからマルウェアを検出」ということなら、攻撃者の侵入から一定時間が経過し、既に多くのシステムが侵害されている可能性がある。「関連組織で情報漏えい」となれば、例えば情報システム子会社や取引先企業が侵入経路になり、本社にも侵入している可能性ある。「不正なサーバへのアクセス」であれば、情報漏えいが「可能性」レベルではなく「確定」レベルとして対応すべき――といった具合だ。

セキュリティシステムが検知したログ情報には、「C&C callback attempt」「PsExec - SMB -Variant 2」「Archive Upload」といった状況が時系列で記載され、一方のウイルス情報では危険度やダメージ度、感染力といった項目がいずれも「低」と記載された。ウイルス情報だけなら深刻なインシデントではないと判断してしまいがちだが、検知ログの情報と組み合わせれば、マルウェアが攻撃者のサーバと通信を行い、正規ツールを悪用して不正ログインに成功し、盗んだデータのファイルを外部サーバに転送したことが読み取れる。

2つ目のシナリオでは2つのグループが初動対応の内容を発表。想定した影響範囲や緊急対策本部の設置、全端末のフルスキャンといった内容はほぼ同じだったが、応急措置では異なった。一方のグループは、被害抑止のためにネットワークの遮断や業務システムの停止に踏み切ったのに対し、もう一方のグループでは、マルウェア感染端末の隔離にとどめ、全端末のフルスキャン結果を踏まえて追加策を検討するとした。

発表内容に対して、「ネットワークの遮断や業務システムの停止のような事業に多大な影響を与える措置が適切か」「安全宣言を行う判断基準は?」「フルスキャンをする前にマルウェア感染端末は詳細調査のために保全した方が良い」といった質問やアドバイスが寄せられた。

異なる立場の視点を知る

トレンドマイクロによれば、ワークショップに使用したボートゲームは、同社のインシデント対応部門技術者の知見をもとに「初動対応で必ず押さえるべきポイント」を盛り込んでいるのが特徴で、一般的な企業で起こりがちなイベントシナリオを用いる通常版と、今回のワークショップに使用した金融版の2種類がある。金融版では、「ATMがマルウェアに感染」といった業界固有のイベントシナリオも取り入れている。

インシデント発生直後の初動対応は、判断材料が限られる状況下において短時間のうちに、最も適切だと考え得る方針や作業内容を意思決定しなければならず、非常に難しい選択を迫られる。また、経営層から現場担当者まで異なる立場の部門や人が連携しなければならず、対応チームとして円滑に機能する協力姿勢やコミュニケーションも欠かせない。

普段の業務では情報システムの運用を担当し、ワークショップでは「セキュリティ担当者」役を担当したという参加者は、「いつもの仕事と似ているような役割だったが、それでも検討すべき観点がだいぶ違うと感じた。他社の感性も知ることができ、今後の自社の対策に生かしていきたい」と話す。

同社は、体系的なインシデント対応計画の整備や手順の確認、ツールの利用方法やコミュニケーションのあり方、関係機関への報告や連携など、ワークショップで気づいた課題や学んだ知見を自組織のセキュリティ対策に役立ててほしいとしている。