WannaCryが広がると、世界中のサイバーセキュリティ研究者が、その裏側で何が起こっているかを突き止めようとした。

Proofpointのシニアセキュリティ研究エンジニアDarien Huss氏もその中の1人だ。

Huss氏は、母の日を祝うために両親の家を訪れた時、コードのサンプルのリバースエンジニアリングを試みていた。

同氏は米ZDNetの取材に対して、「私は祖母の家のダイニングテーブルに座っていて、いとこたち全員があたりを走り回っていた」とその時のことを語った。同氏はすぐに、重要なことを発見をした。

「キルスイッチはコードの最初の行に書かれていたため、私はそれにすぐに気付き、いじり始めた。そして、もしこのドメインを登録したら、動作が止まるのではないかと考えた」と同氏は説明した。

Huss氏は、発見した内容を英国のサイバーセキュリティ研究者であるMarcus Hutchins氏(オンライン上ではMalwareTechとも呼ばれている)と共有した。Hutchins氏が、当時は未登録だったキルスイッチのドメインを一か八か登録してみたところ、WannaCryのリクエストはそのサーバにリダイレクトされた。

これは、仮にマシンが感染しても、暗号化を行ったり、作業を行ったりすることができず、攻撃が無効になることを意味していた。この研究のおかげで、WannaCryによる被害を抑えたとされた。

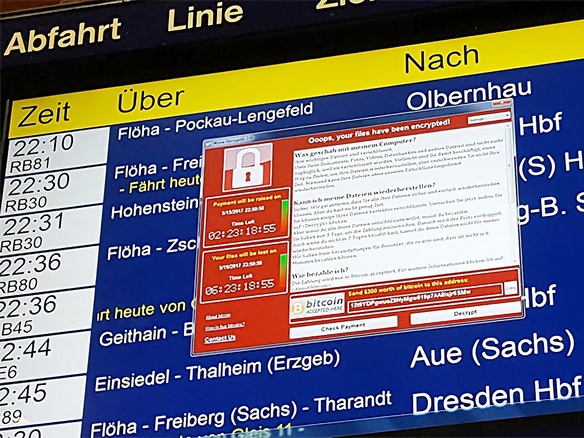

攻撃は抑制されたかもしれないが、その頃にはすでに大きな被害が出ていた。

のちに英国の国家サイバーセキュリティセンターは、WannaCryの流行は、2017年に起こった最大の問題だったと述べている。

2017年12月には、英国、米国、カナダ、オーストラリア、ニュージーランドなどが、攻撃は北朝鮮によるものだったと結論づけたが、同国政府は関与を否定している。

この事件が有名になったことで、一般大衆の間でもサイバーセキュリティ(特にランサムウェア)への関心が高まった。

ユーロポールの広報担当者は、米ZDNetの取材に対して、「WannaCryは、ランサムウェア全般に対する認知度を向上させた。この問題は金融業界ではすでによく知られていたが、ほかの業界ではあまり認知されていなかった。しかし、2017年にWannaCryが大きな注目を集めたことで状況は変わった。ただし、攻撃を防ぐための取り組みは、これからも続ける必要がある」と述べている。

しかし、事件から1年経った今、その教訓は十分に浸透したのだろうか。それとも、大きく騒がれたにも関わらず、セキュリティはまた忘れ去られてしまったのだろうか。