ランサムウェア「WannaCry」の大規模なサイバー攻撃が世界を混乱に陥れ、23万台以上のコンピュータが被害に遭ってから1年が過ぎた。

データを暗号化してしまうマルウェアであるWannaCryがあれほどの速さで広がったのは、攻撃者グループが、通常のマルウェアに米国家安全保障局(NSA)から流出したハッキングツール「EternalBlue」を組み合わせ、脆弱性を持つ「Windows」システムに自動的に伝播していく、ワームに似た能力を持たせたためだ。

発生当初は、WannaCryが電子メールのスパムキャンペーンで広がっているのではないかという観測もあったが、実際には、このランサムウェアは感染に人間の関与を必要としないものだった。このワームは、EternalBlueと「DoublePulsar」(やはりNSAから流出した別の攻撃コード)が併用され、外部に露出していて接続可能な、脆弱性を持つSMBポートを探す仕組みを持っていた。

該当するポートが見つかると、攻撃コードによってそのシステムにWannaCryが送り込まれるだけでなく、同じネットワーク上に存在する、脆弱性を持つすべてのマシンに感染が広がった。要するに、脆弱性のあるSMBポートが1つ開いているだけで、ネットワーク全体がWannaCryに感染する可能性があった。

大企業としては、スペインの携帯電話会社Telefonicaがもっとも早い時期からWannaCryへの感染について報告していたし、 現地時間2017年5月12日の午後には、英国の国民保健サービス(NHS)が問題が発生していることを明らかにした。これによって、英国中の病院や診療所でシステムがダウンし、数千件の診察予約がキャンセルされ、救急車は行き先に迷うことになった。これを受けて、英国政府は、サイバー攻撃を理由とする緊急COBRA委員会(英国政府の危機管理委員会)を開催することになった。

欧州では、フランスの自動車メーカーRenaultやドイツの鉄道会社Deutsche Bahnなどの有名企業も被害を受け、ロシアの官庁や企業、米国の宅配大手会社であるFedExも被害者となった。

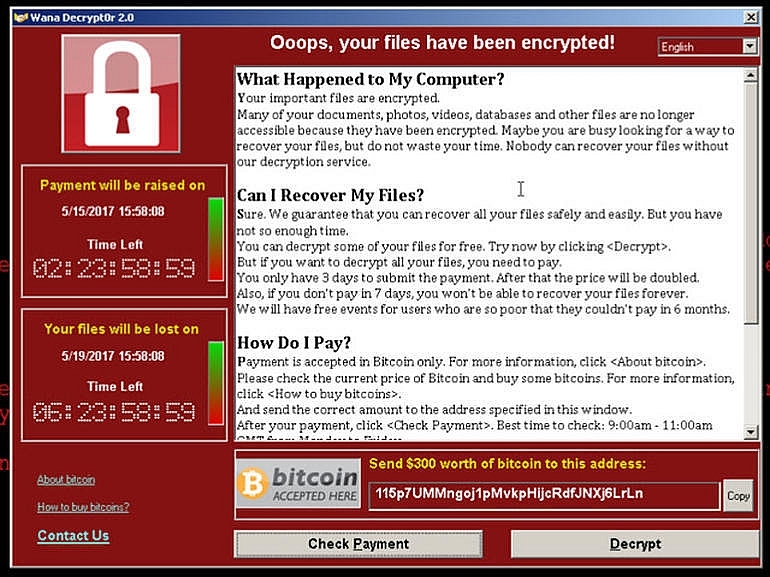

WannaCryの身代金要求メッセージには、被害者のファイルは暗号化され、文書や写真、動画、データベースなどは「すでにアクセスできない状態」にあり、「われわれの復号化サービスを利用しなければ、誰もファイルを復旧させることはできない」と書かれていた。

攻撃者は、300ドル相当のビットコインを指定されたアドレスに送ることを要求し、身代金が3日以内に支払われなかった場合には、要求額が2倍になると被害者を脅迫した。また、身代金が1週間以内に支払わなかった場合には、ファイルは永久的に削除されるとも書かれていた。

提供:Cisco Talos

サイバーセキュリティ研究者は通常、被害者に対して、犯罪者グループに身代金を支払わないよう助言しているが、WannaCryのときも同様だった。研究者らは、WannaCryのコードがずさんで、身代金の支払元と特定の被害者を結びつけることができず、復号化のための鍵を送ることができないことを突き止めていた。しかも研究者らは、復号化の鍵そのものが機能しないと結論づけた。

それに加え、多くのランサムウェアの仕組みでは、被害者の支払手続きを「手助け」するための「カスタマーサポート」を提供しているが、WannaCryにはそれらも一切なかった。

最終的に、要求された身代金を支払った被害組織は338組織だけで、この資金は攻撃後3カ月間は手つかずのままだったとされる。犯行グループは、2017年8月にこの資金を現金化したが、手にした金額は約14万ドルだった。