トロイの木馬やランサムウェア、悪意ある仮想通貨採掘用ソフトウェアといった脅威の拡散に利用可能な強力なマルウェアが、一段と進化し、これまでめったに利用されたことのない新たな手法で広まっている。

スパムメールを使ったフィッシング攻撃によって拡散されている「Smoke Loader」は、2011年から散発的に悪用されながら、継続的に進化してきた。特に2018年は活発な状態が続き、この年に明らかになったCPU脆弱性「Meltdown」と「Spectre」の偽パッチを通じて拡散された。

多くのマルウェアと同様に、最初の攻撃は、メールに添付された悪意ある「Microsoft Word」ファイルを利用して行われる。このファイルがユーザーをだましてマクロを有効にさせ、攻撃対象のシステムにSmoke Loaderをインストールできるようにして、さらに別の悪意あるソフトウェアを読み込めるようにする。

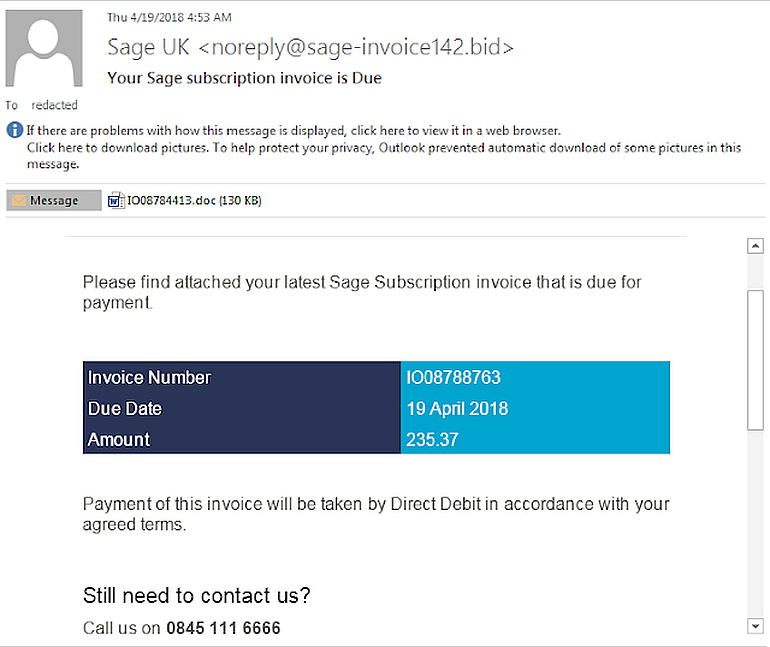

Cisco Talosの研究者らは、しばらくの間Smoke Loaderを追跡し、実行された最新の攻撃を確認している。現在好まれているペイロードの1つは「TrickBot」だ。TrickBotは、バンキング型トロイの木馬で、認証情報やパスワードなどの機密情報を盗む。TrickBotを拡散するフィッシングメールは、ソフトウェア会社による送り状の依頼を装っている。

Smoke Loaderの拡散に利用されるフィッシングメール

提供:Cisco Talos

研究者らの興味を引いたのは、数日前までマルウェアの拡散に利用されていなかったとみられるインジェクション手法をSmoke Loaderが用いている点だ。このコードインジェクション手法は「PROPagate」として知られ、2017年後半に初めて、利用される可能性のある侵入方法とされた。

この手法は、SetWindowSubclass関数を悪用する。そして同じセッションで稼働しているウィンドウのプロパティを変更するのに利用できる。この手法を使えば、人に知られることなくコードのインジェクションやファイルの送信が可能なため、こっそりと攻撃を仕掛けるのに便利だ。