ラックとHashiCorp Japanは8月7日、デジタルトランスフォーメーション(DX)を加速する企業に対し、認証・認可情報(以下、シークレット情報)管理ソリューションの普及を目的に協業すると発表した。協業では、まずHashiCorpの「Vault」をラックが販売するところからスタートし、10月からは「Vault導入コンサルティング」「Vault構築サービス」も提供する予定だという。

概要を説明したラック 常務執行役員 最高技術責任者の倉持浩明氏は、協業の背景としてDXが急速に進展する中で、企業間の競争が「いかに早く新しい機能をリリースしていくか」というアプリケーションの開発競争になっている点を指摘した。アジャイル開発やDevOpsへの対応が重要になっている昨今、テストやリリース、デプロイなど、さまざまなプロセスの自動化が進んでいることを受け、「システムにログインするための認証情報などがスクリプトに埋め込まれるなどしている」という状況があると明かした。

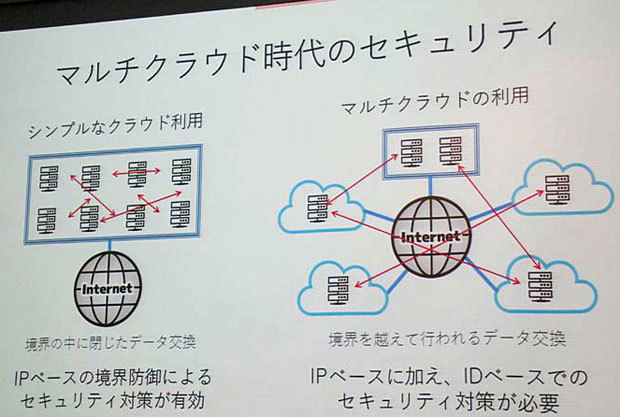

マルチクラウドではIPアドレスに基づいた境界防御では不十分という

その上で、オンプレミス環境や単一クラウドのみ利用している状況では、IPアドレスベースの境界防御によるセキュリティ対策が有効であるものの、複数のクラウドサービスを併用するマルチクラウド環境では境界防御が通用しないとする。倉持氏は、「あらゆるところにデータや情報、システムが散在している状況下で、どこのシステム、どこのユーザー、どこのアプリケーションに対してシステムの利用を許可するのかということに関しては、IPアドレスベースでは限界が来ている。そこでわれわれが提唱したいのは、『IPベースのセキュリティ対策』という考え方から『IDベースのセキュリティ対策』に考え方をシフトしていこうという考え方だ」とした。

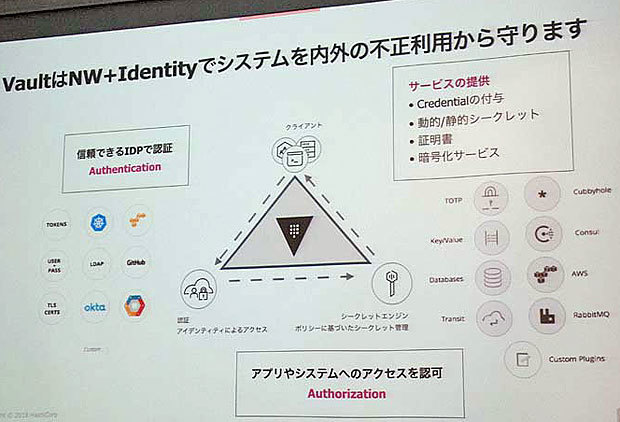

HashiCorp Japan セールスディレクターの奥るみ氏は、Vaultについて「シークレットの一元管理」「アプリデータの暗号化」「IDベースのアクセスコントロール」を中核機能とし、全ての機能にAPI経由でアクセスできると説明した。ユーザーが自社開発アプリケーションなどのコードを変更してVaultのAPIを呼び出す機能を組み込むことが想定されており、アジャイル開発やDevOpsに取り組む開発者向けの製品となる。

Vaultの概要

同氏によれば、自動化を実現するためシークレットをコード内に書き込む場合、コード自体が漏えいするほか、アクセスログを解析することでの漏えいもあり、こうした「クレデンシャル漏えい(Credential Leakage)」が問題となっているという。しかも、こうした情報は一元管理されていないことから、漏えい経路を追跡したり、不正利用者を突き止めたりといった作業も極めて困難だとしている。一方、Vaultでは「動的シークレット(Dynamic Secret)」を活用することにより、期限付きのクレデンシャルを発行したり、ノードやアクセスごとにユニークなクレデンシャルを発行したりする機能があるため、クレデンシャルの流用などを防ぐという。

現在HashiCorp Japanでは、国内に5社の「Deliveryパートナー(MSP)」を擁するが、今回の協業によってラックが国内初のSIパートナーとなる。なお、Vaultは年間サブスクリプションライセンスで提供され、価格の一例としてアクセスクライアント数50、月間リクエスト数15万の場合に年間1000万~1300万円(利用する機能に応じて変動する)になるという。

ラック SIS事業統括部 ソリューション開発部の鈴木真人氏、常務執行役員 最高技術責任者の倉持浩明氏、HashiCorp APJチャネルディレクタのブレンドン トワイツ氏、HashiCorp Japan セールスディレクターの奥るみ氏(左から)