想定される被害を設定

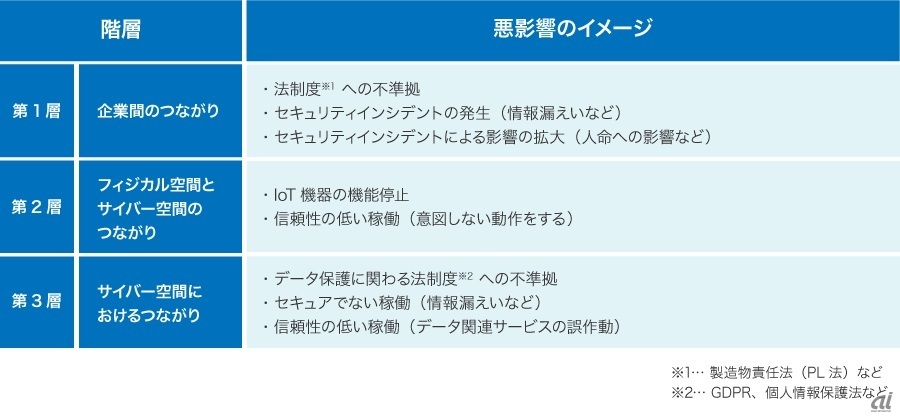

分析対象を明確化したら、次は企業間、フィジカル空間とサイバー空間、そして、サイバー空間それぞれのつながりにおいて、どういった被害が考えられるのか、そして、どのようなインシデントが紐づくのかを整理していきます。

例として、それぞれの層で、どのような被害があるのかを次の表1にまとめました。

表1:CPSFを参考とした悪影響のイメージ(出典:NTTデータ先端技術)

表1:CPSFを参考とした悪影響のイメージ(出典:NTTデータ先端技術)

※クリックすると拡大画像が見られます

リスク分析の実施

とはいえ、上記の内容だけでは具体的なインシデントが想像しづらいと思います。その場合は、CPSFの添付B「リスク源と対策要件の対応関係」を参考にしてみるとよいでしょう。想定されるセキュリティインシデントと脅威、そして、脆弱性が整理されています。実際のリスク分析を実施する際にも、検討するリスク源の抽出や過不足のチェックなどに活用できると思います。

リスク対応の実施

この後、実施したリスク分析により抽出されたリスクに対して、どのように対応するかを検討します。つまり、回避、低減、移転、保有のうち、どの対応をとるかを、発生時の被害の大きさなどを考慮しながら決めていきます。

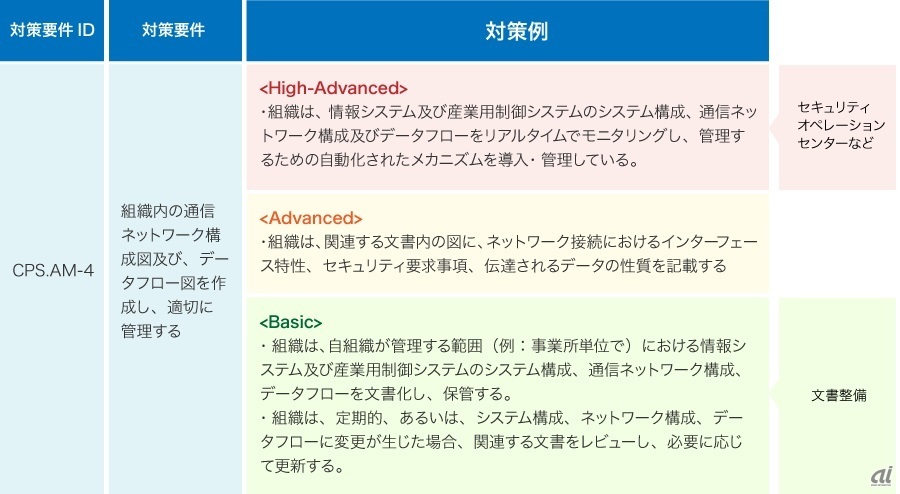

このうち、被害を軽減させる対応である「低減」を選択した場合は、どのようなセキュリティ対策を実施するか考える必要があります。対策要件については、先程の添付Bに整理されています。例えば、「自組織のモノ/システム/データのサイバー空間における他組織との連携状況を把握していない」という脆弱性に対しては、「組織内の通信ネットワーク構成図及び、データフロー図を作成し、適切に管理する」といった対策要件を紐付けています。

しかし、おそらく実際に対策を検討しようとした場合、「じゃあ、どこまでやればいいのか」といった点で頭を悩ませる方も多いと思います。

そこで、添付C「対策要件に応じたセキュリティ対策」を参照します。もう一度、添付Bをみてみましょう。添付Bの対策要件には、それぞれ対策要件IDが振られています。そして、添付Cには、対策要件IDごとに典型的な対策例が紹介されています。

セキュリティ対策例を「High-Advanced」「Advanced」「Basic」の3段階のレベルに分け、対策を導入、運用する際の相対的コストなどの観点を考慮したセキュリティ対策が選択できるようになっています。

添付Cでは、「High-Advancedの対策例を実装する場合は、High-Advancedだけでなく、AdvancedおよびBasicに分類されたセキュリティ対策例もカバーしておく必要がある」という注釈がついています。対策レベルとしては、Basicが基本的な対策、Advanced、High-Advancedとなるに従って、高度になっていくと理解いただければよいでしょう。

下の表2の例で言えば、ネットワーク構成やデータフローに関する対策について、Basicでは文書化し、整備することが求められていますが、High-Advancedでは、それらを自動的にモニタリングするための仕組みが求められています。

表2:CPSF対策要件の一例(出典:NTTデータ先端技術)

表2:CPSF対策要件の一例(出典:NTTデータ先端技術)

※クリックすると拡大画像が見られます

ただし、High-Advancedをやっているのに、Basicはやっていない、というケースもあるかと思います。添付Cで整理した対策例集はあくまで対策の一例を示すものです。適切にリスクが低減できているのであれば、 「High-Advancedだけでなく、Basicも必須」「ここに書いてない他の実装はNG」など、対策の有無にこだわりすぎる必要はないと思います。

さいごに

CPSFを用いたリスク分析の進め方を紹介しました。ローカル5Gは、工場を代表に、病院や空港、スタジアムなど、さまざまな用途で利用されます。用途によって、リスク分析に登場するステークホルダーや機器が異なるため、分析する上での重要なポイントも変わってくるかと思います。

そこで、CPSFの添付A「ユースケース」では、製造システム、スマートカー、スマートホームなどを題材に分析した例を紹介しています。こちらは、あまり細かな情報ではありませんので、システムに関わるステークホルダー間で共通認識を持つ資料を作るための、参考資料として使うのが良いでしょう。

また、CPSFのサブワーキンググループである「ビルサブワーキンググループ」が、「ビルシステムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」を2019年6月に公開しています 。本ガイドラインは、エレベーター、空調など多くの制御系機器を有するビル分野を対象に、ビルシステムに対して考えられる脅威について、取るべき対応策を整理したものです。

ただし、CPSFの添付Aのユースケースや、ビルシステムのガイドラインで、あらゆるケースに対応できるわけではありません。これらのモデルと異なる場合は、対策要件の読み替えや絞り込み、あるいは、別途対策を検討する必要が出てきます。また、記述が概略的すぎて、判断に迷う部分もあるかと思います。そのため、具体的な対策の検討にあたっては、必要な知識を備えたコンサルタントやセキュリティベンダーなどとの相談をおすすめします。

- 佐藤 雄一(さとう ゆういち)

- NTTデータ先端技術 セキュリティ事業本部

- セキュリティコンサルティング事業部

- コンサルティングサービス担当 チーフコンサルタント

- 2010年に博士号を取得、同年4月 NTTデータ先端技術に入社。 Oracleデータベースを中心として、データベースやサーバー導入に従事。 2017年からセキュリティコンサルティングを担当し、セキュリティ対策の整備運用支援、監査などを行っている。CISSP(公認情報システムセキュリティプロフェッショナル)、CISA(公認情報システム監査人)、CISM(公認情報セキュリティマネージャー)などの資格を持つ。 2019年、IPA 情報処理技術者試験委員 就任。