ローカル5Gをテーマにした本連載も今回で最終回です。今回は、2019年に経済産業省が発表した、「サイバー・フィジカル・セキュリティ対策フレームワーク(Cyber Physical Security Framework:CPSF)」(PDF)を解説します。

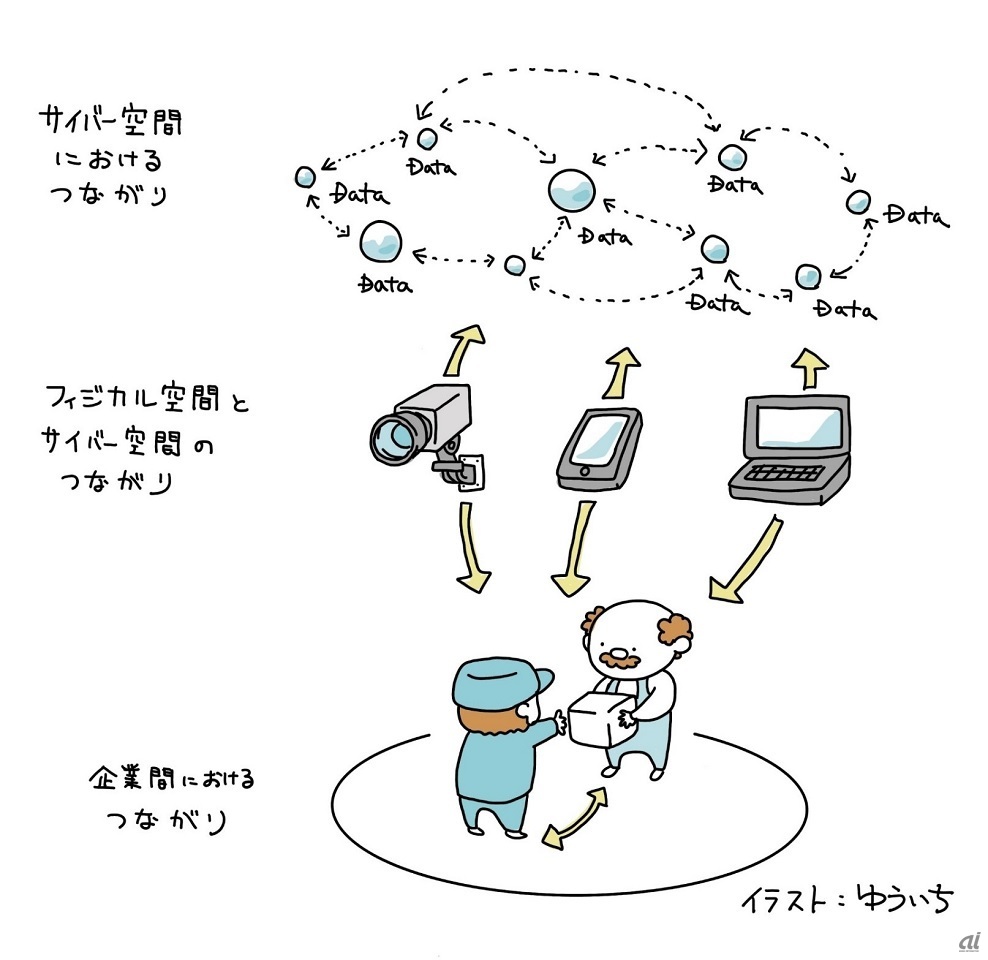

前回、CPSFは、従来の情報システムだけでなく、IoTを意識した作りとなっていると説明しました。ITの世界となるサイバー空間だけにとどまらず、現実世界の物理的な脅威への波及、サプライチェーンリスクの意識などの特徴を解説しました。

今回は、CPSFを使ってどう分析するかを解説したいと思います。

現実世界も意識した対策を(出典:NTTデータ先端技術)

分析の進め方

進め方としては、「JIS Q 31000:2010」や「JIS Q 27001:2014」などの一般的なリスクマネジメントの手法と同様です。

つまり、(1)分析対象を明確化、(2)想定される被害を設定、(3)リスク分析の実施、(4)リスク対応の実施――という流れになります。やり方自体は一般的なリスク分析と同じですので、情報セキュリティマネジメントシステム(ISMS)を取得している組織の方などであれば、流れは理解しやすいかと思います。

分析対象を明確化

分析するにあたって、まずは、分析の範囲を決めることが最初のステップとなります。

独立行政法人情報処理推進機構(IPA)は、2018年の「制御システムのセキュリティリスク分析ガイド 第2版」(PDF)において、CPSFの手法として以下3つを記載しています。

- 分析範囲の決定と資産の明確化

- システム構成の明確化

- データフローの明確化

要は、どこに何があるのか、そして、データがどこに流れていくのか、を抑えましょうということですね。

ここで注意してほしいのが、CPSFの項目を利用したアセスメントをする場合、「実施主体」を明確にしておく必要があるという点です。

CPSFは「バリュークリエイションプロセス全体のセキュリティ確保」という目的があるため、自組織だけではなく、委託先、提携する企業などのステークホルダーを考慮した項目があります。そのため、組織の主体をハッキリさせないと、

といった観点が、ブレやすい傾向にあります。対象がブレると、後続の作業で、「誰にとっての被害なのか」「誰が対応すべきなのか」が曖昧になり得るので注意が必要です。