F-Secureは4月9日、2020年後半(7~12月)のセキュリティ動向を取りまとめたレポートを発表した。データの窃盗と脅迫を組み合わせたランサムウェア攻撃の高度化が進んだとしている。

F-Secure Tactical Defense Unit シニアマネージャーのCalvin Gan氏

同社 Tactical Defense Unit シニアマネージャーのCalvin Gan氏によると、2020年前半(1~6月)はランサムウェア攻撃を実行するための仕組みなどを提供するオンライン犯罪サービスのRansomware as s Serviceが台頭し、同年後半はその内容がより高度化した。

「ランサムウェアを用いる戦術が変化し、多額の金銭を支払う能力のある大規模組織を標的にする傾向が強まり、機密情報を暗号化するだけでなく、情報を窃取して公開するとも脅し、金銭の支払いを要求する。この場合、標的にされた組織がとる選択は、金銭を支払うか、ランサムウェア攻撃に直面している事実を公表するかになる」(Gan氏)

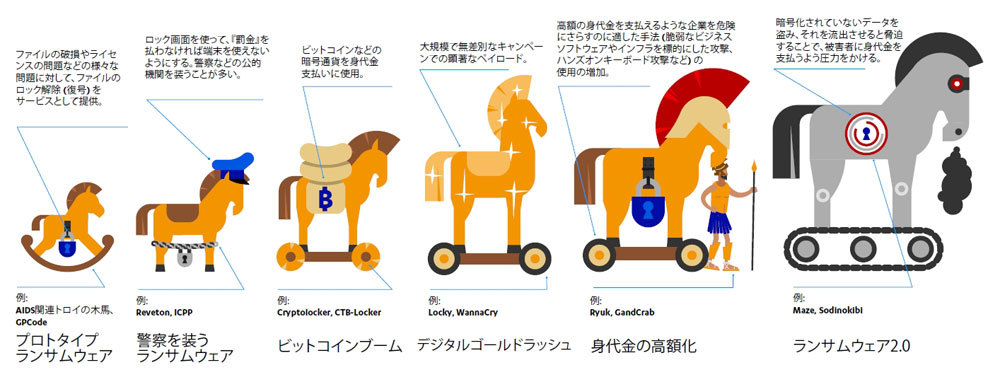

ランサムウェア攻撃の高度化(F-Secureのレポートより)

Gan氏は、攻撃者がランサムウェアを用いて標的の組織を脅迫するまでに、幾つかの段階を踏むと解説する。

攻撃者は、まず標的の組織へアプローチするためにメールを送り付け、メールを介して組織のシステムに侵入し、IT環境や機密情報などの所在を探索したり窃取したりするマルウェア(情報窃取型マルウェア)を送り込む。そして攻撃者は、窃取した機密情報を暗号化したり「公開する」と脅迫したりして、金銭の支払いを要求する。

同社の観測では、情報窃取型マルウェアを送り込む方法の51%がメールだった。また、メールなどを通じてユーザーを巧妙にだまし、ユーザーの操作で情報窃取型マルウェアをインストールさせる手口も35%に上った。

Gan氏によれば、攻撃者はこの段階でセキュリティシステムによりマルウェアの検知を回避するように工夫しているという。マルウェアを送り込むメールの添付ファイルの32%がPDF形式だった。PDFの中にリンクが埋め込まれており、メールの受信者にファイルを開かせ、リンクをクリックさせることで、マルウェアのダウンロードとインストールが行われてしまう。

こうして感染するマルウェアの多くは、情報窃取型と遠隔操作型(RAT=リモートアクセスツール)であり、その割合は情報窃取型が33%、遠隔操作型が32%だった。

メール以外に、フィッシングやソフトウェアの脆弱性を突く手口も少なくないという。2020年はコロナ禍で多くの企業が感染対策としてリモートワークを大規模に導入し、クラウドアプリケーションに移行する動きが目立った。

攻撃者もこの動向に付け入り、フィッシングではMicrosoft 365やOutlook、Teams、Zoomといったサービスになりすました偽サイトで、利用者の認証情報を窃取する手口が横行した。偽サイトの73%でホスティングサービスが悪用され、「無償もしくは安価に利用できるので攻撃者は無数の偽サイトを構築し、どこかが閉鎖されてもすぐに別のサイトで攻撃を継続できる」という。

脆弱性を悪用する手口では、脆弱性情報が公開されてから数年に渡ってパッチが適用されないままになっているシステムを狙うなど組織の管理不備を突いたり、あるいは多くの組織で使われるツールの脆弱性を突いて多方面に侵入を試みたりする手口が目立つ。後者は「サプライチェーン型攻撃」とも呼ばれ、攻撃者はツールを開発、提供するベンダーなどを最初の侵入口に狙う。

加えてGan氏は、直近ではオープンソースソフトウェア(OSS)の脆弱性を狙う傾向が強まっているとも指摘した。「2021年に入り、OSSのリポジトリーに侵入して、コミュニティーやユーザーが気づきにくいわずかな改変を加え、バックドア機能を仕掛けるといった手口が増え始めている」

組織を狙うサイバー攻撃は、このようにさまざまな手口を幾つも組み合わせて段階的に実行されるケースが当たり前となっている。組織に対してGan氏は、サイバー攻撃によるインシデントの発生を想定した対応計画を準備しておくとともに、取引先や業務委託先、導入ツールのベンダーといった関係者を含むセキュリティ対策状況を確認するなどの取り組みを実践してほしいとアドバイスしている。