サイバー攻撃者が標的のコンピューターにマルウェアを送り込むべく、なりすましメールなどに不正マクロを組み込んだOfficeファイルを添付して送り付け、受信者にマクロを実行させる手法がある。このためMicrosoftは2月、ユーザーがインターネットから入手するOfficeファイルの VBAマクロをデフォルトでブロックする措置を講じた(7月11日にいったん解除されたが、26日から再びブロックしている)。

メールセキュリティ企業の日本プルーフポイントは、Microsoftが講じた対策が攻撃手法に変化をもたらしたとする調査分析の結果をブログで明らかにした。

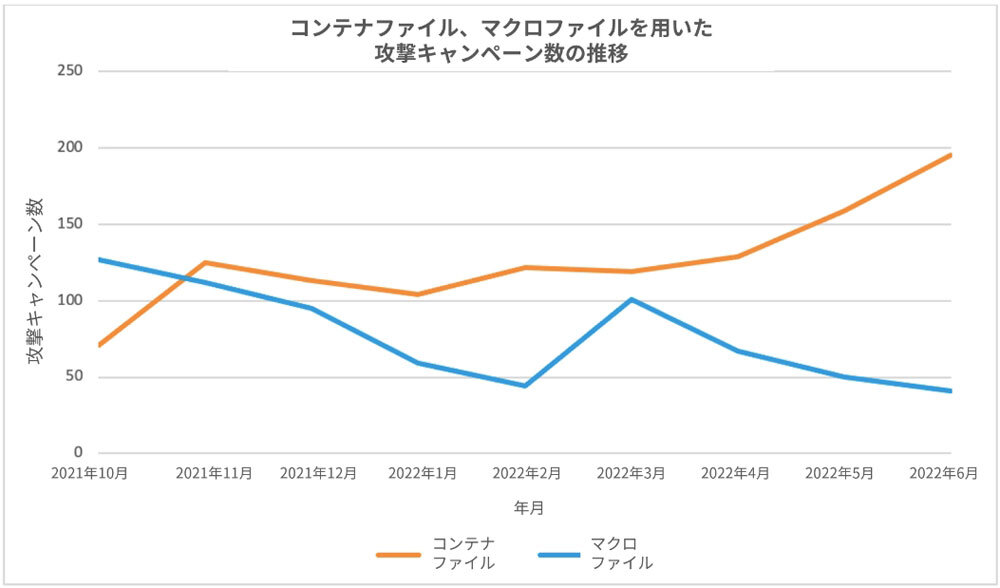

それによると、攻撃者がメールに不正なVBAやExcel 4.0マクロを添付して送り付ける手法は、2021年10月~2022年6月に約66%減少した。一方で、ISO、RAR、ZIP、IMGなどのコンテナーファイル形式やショートカットのLNKファイルを使う手法が約175%増加した。LNKファイルを悪用する攻撃は、2月以降に少なくとも10の攻撃者グループが多用しており、2021年10月以降で1675%増加しているという。

コンテナーファイルとマクロファイルをメール添付で使う攻撃の推移(出典:日本プルーフポイント)

プルーフポイントによれば、Microsoftの講じた措置は、ユーザーの入手するファイルがインターネットからダウンロードされたものかを識別する「Zone.Identifier」で行われており、ユーザーが直接ダウンロードしたOfficeファイルについては、マクロの実行がデフォルトでブロックされるようになった。

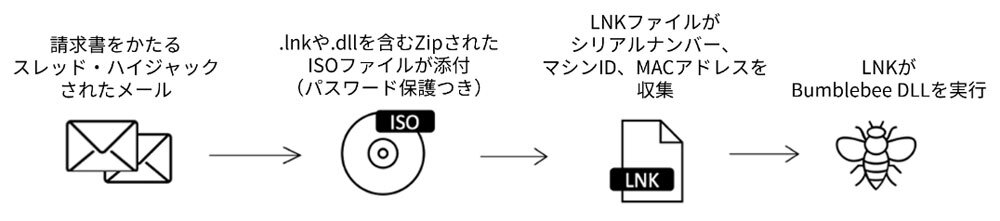

コンテナーファイルもZone.Identifierで識別される。しかし、その中に格納されているファイルまでは識別されない。そこで攻撃者は、不正マクロを組み込んだOfficeファイルをコンテナーファイルにしてユーザーに送り付ければ、Microsoftの講じた措置をすり抜けることができてしまう。ユーザーがコンテナーファイルを解凍して、中身のOfficeファイルの不正マクロ、あるいは細工したLNKやDLL、実行形式(exe)などのファイルを開いてしまえば、以前のようにユーザーのコンピューターにさまざまなマルウェアが送り込まれてしまう。

マルウェア「Bumblebee」を感染させるための攻撃の流れの例(出典:日本プルーフポイント)

プルーフポイントは、Microsoftの講じた措置がメールセキュリティにとって大きな変化になると指摘。攻撃者は、不正マクロ付きのOfficeファイルを直接メールに添付せず、その代わりにコンテナーファイル形式など別の方法で送り付けるようになると予想している。