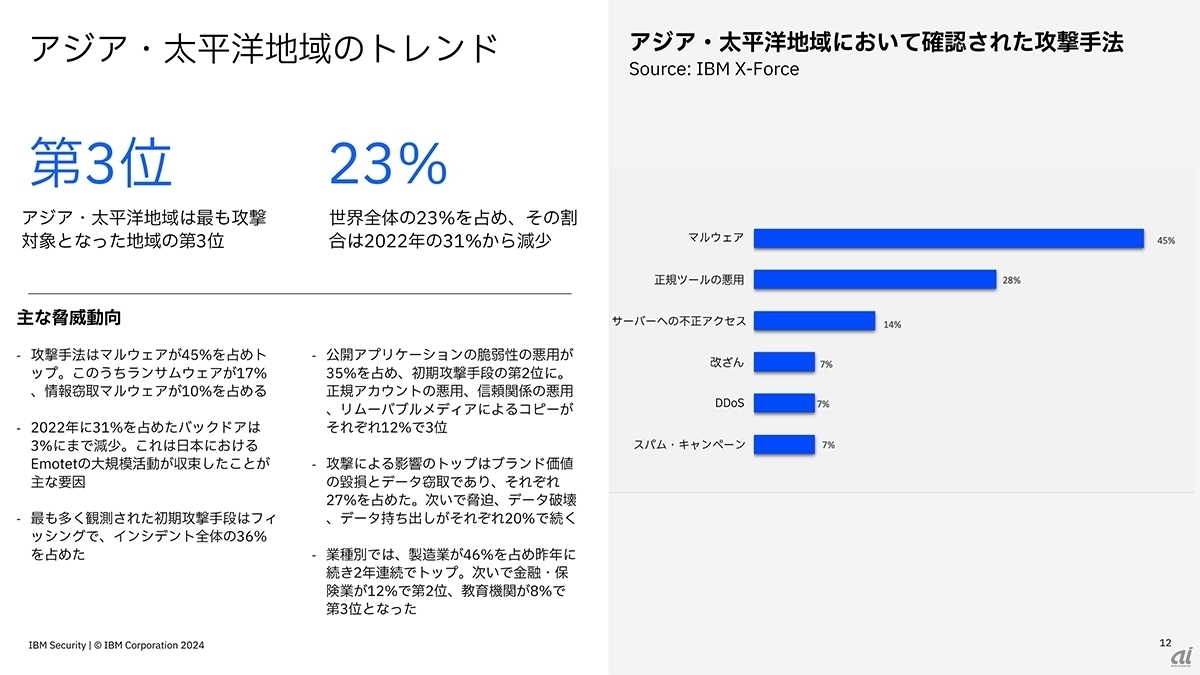

日本IBMは3月25日、「IBM X-Force脅威インテリジェンス・インデックス2024」に関する説明会を開催した。同調査は、過去1年の認証関連やランサムウェア被害などのセキュリティ動向をまとめている。アジア太平洋地域で観測された全攻撃の約80%は日本に集中しているが、2022年の31%からは減少して世界全体の23%を占めるにとどまった。

日本IBM 理事 パートナー IBMコンサルティング事業本部 Cybersecurity Servicesの藏本雄一氏は、「(セキュリティ脅威を)ゼロにするのは難しい。対策として『脅威に対する包括的なアプローチ』『インシデントレスポンス優先度の向上』『ペネトレーション(脆弱性)テスト』『従業員教育』『脅威インテリジェンスの活用』による効率的な防御」が有効だと語る。

日本IBM 理事 パートナー IBMコンサルティング事業本部 Cybersecurity Services 藏本氏

同調査は130カ国超を対象に2023年1月~12月までの1年間、インシデントやペネトレーションテスト、脆弱(ぜいじゃく)性およびマルウェアの研究結果を分析した結果をまとめたもの。

全体を見ると、正規アカウントを最初の侵入経路に用いる攻撃が前年比71%増で全体の30%を占めた。また、認証情報の盗用に成功した割合は前年の11%から2倍以上の23%に増加。ランサムウェア感染インシデント数は前年比11.5%減だが、情報窃取型マルウェアを使用したインシデント数は同266%増だった。

全般的に攻撃の成功例が増えているものの、この分野でもAIが着々と広まりつつある。ただ、ダークウェブでも話題になっているが具体的なツール開発には至っていない。

日本IBM IBMコンサルティング事業本部 Cybersecurity Services X-Forceインシデント・レスポンス日本責任者の窪田豪史氏は、登場時期として「AI技術や市場熟成度が高まるタイミングだと予測している。攻撃者がAIに興味を示しているのは事実だ。引き続き注目しなければならない」と予見した。同社は特定のAI技術が50%のシェアを獲得するか、3つ以上の技術統合をきっかけに攻撃が本格化すると見ている。

日本IBM IBMコンサルティング事業本部 Cybersecurity Services X-Forceインシデント・レスポンス日本責任者 窪田氏

サイバー攻撃の内訳を見ると、データ漏えいが前年比13%増の32%、ランサムウェアなどによる脅迫が24%、認証情報の窃取が23%。他方で、攻撃者が多用した手法としてマルウェアが43%(ランサムウェアの20%含む)、脆弱性スキャンツールなど公式ツールの悪用は32%にもおよんだ。

窪田氏によれば「日本においてはテクニカルサポート詐欺、偽のセキュリティアノテーション、無意味なツールの販売など、詐欺的な攻撃もある」という。ランサムウェアの脅威は減少傾向にあるが、侵入後のデータ暗号化までの平均時間は3.84日(92.2時間)と、2021年以降の短時間化は継続中である。必要なのは侵入経路の把握だが、前述のとおり正規アカウントの不正利用が30%(昨年16%)、フィッシングメールは30%(同41%)、アプリケーションの脆弱性利用が29%(同26%)だった。

地域別インシデントの割合は欧州、北米についで日本は3位の23%(昨年31%)。この状況について窪田氏は、「Emotetのようなマルウェアの大規模感染が起きなかったのも理由の一つ。一方でVPNやリモートデスクトップの悪用が見て取れる。通信内容を一部キャプチャーし、(正規アカウントを)持ち出すケースや(アプリケーションやネットワーク機器の)バックドアを踏み台に侵入するケースが生じた」と分析した。

被害を業種別で見ると「製造」(25.7%)、「金融・保険」(18.2%)、「ビジネス・消費者向けサービス」(15%)が上位に並ぶ。ただし、「日本に限定すると製造業は6割近く。特定業種が狙われているのではなく、拠点や工場などアクセスポイントを多く持ちつつも、万全のセキュリティを担保するのは現実的に難しい」(窪田氏)という。

日本を含むアジア・太平洋地域のセキュリティ被害

日本IBMは、強固なセキュリティ環境を構築するためには、「認証情報収集のリスクを減らす」「ダークウェブへの情報漏えい把握」「インシデントの影響低減」「テストの実行」「(インシデント)計画を立てる」「安全な AI+ビジネスモデルを確立する」――の6つが有効であると改善策を指し示した。