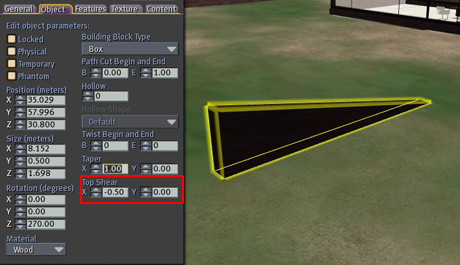

次に、「Top Shear」の数値を変化させる。ちなみに「Shear」とは「ずれ」という意味だ。「頂点がずれる」のだ。

「Top Shear」適用後の側面部分

「Top Shear」適用後の側面部分

これで、天窓部分は完成だ。新しい表現を2つ覚えた。「Taper」と「Top Shear」だ。

「受付」の設置

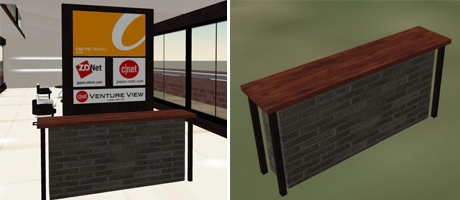

次は受付を作ろう。まず、受付テーブルが必要だ。さらに通常の受付では、下図左のように会社のロゴあるいはイメージを表すデザインなどが入ったボードが背後に設置される。受付テーブルと受付ボードの2つが必要だが、まず、受付テーブルを作ることにしよう。下図右は完成後の受付テーブルだ。

受付(左)と受付テーブル(右)

受付(左)と受付テーブル(右)

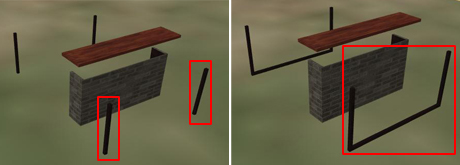

このテーブルは、一見、6つのプリムでできているように見える。しかし、実際は4つのプリムで構成されている。完成後の図では地面に埋まっていて分からないが、テーブルの脚4本のうち2本が、実は1つのプリムで構成されているのだ。これはプリムの数を減らすテクニックのうちの1つであり、これを知っていると、初級レベルから抜け出すことができる。

一見、テーブルの脚は4つのプリムでできているように見えるが(左)、実は、1つのプリムで2本の脚が構成されている(右)。

一見、テーブルの脚は4つのプリムでできているように見えるが(左)、実は、1つのプリムで2本の脚が構成されている(右)。

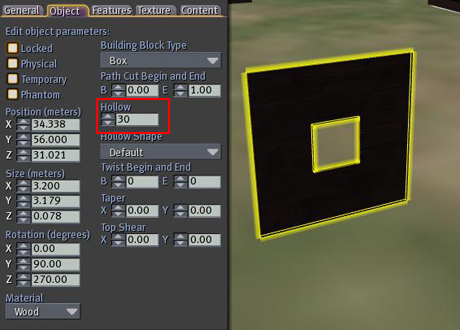

このオブジェクトの作り方を見てみよう。まず、薄い板を作り、Y軸に90度、Z軸に270度回転させる。そして、「Object」タブの「Hollow」で数値を変える。

「Object」タブの「Hollow」

「Object」タブの「Hollow」