AdobeはAdobe Reader 9.1およびAcrobat 9.1に存在する、緊急度の高いゼロデイ脆弱性を修正するパッチのリリース日を、米国時間5月12日に設定している。

Adobeの公式なセキュリティ勧告では、この脆弱性の深刻さを認めており、ユーザーに対してコード実行攻撃を避けるための一時的な対策として、JavaScriptを無効にすることを勧めるアドバイスを繰り返している。しかし、このAdobeの緩和策は実現が難しく、さらに悪いことに、企業環境では役に立たないという愚痴が顧客から聞こえてきている。

(参照:Adobe Readerの新たなゼロデイ脆弱性に対する攻撃コードが公開される)

ニューヨークに本社を置く電子商取引企業のセキュリティ担当役員であるErik Cabetas氏は、歯に衣着せず次のように述べている。

これはうまくいかない。これでは、JavaScriptは無効にできない。この設定をしても、ユーザーには、曖昧なダイアログボックスが表示され、JavaScriptが無効になっているため見られない内容があると説明されるだけだ。何が起こるかは明らかだ。ほとんどのユーザーは、クリックしてJavaScriptを有効にしてしまうのだ。

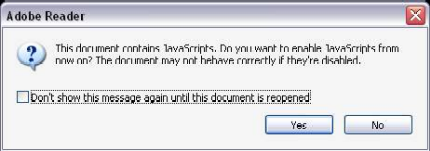

ユーザーが目にするダイアログボックスは、以下のようなものだ。

(参照:アドビ:ユーザーにAdobe ReaderのJavascript機能を無効にすることを求める)

Cabetas氏は電子メールの中で、同氏は自分の会社全体のJavaScriptを無効にするスクリプトを書いたが、その結果は、1人の従業員が「友人からもらったPDFを開くために、yesをクリックすべきか」と問い合わせてきただけに終わったと書いている。

もちろん、残りのユーザーはみな、私にたずねることもなく、黙ってyesをクリックしているのだ。これは、彼らが、セキュリティ関連のメッセージが出た際にはそうするように条件付けされているからだ。

他の何人もの企業IT管理者も、同様にこれらの懸念を口にしており、Adobeの製品にゼロデイ脆弱性(およびそのパッチ)が増えていることに対する、彼らの不満は高まっている。

ESETのRandy Abrams氏は、AdobeとAdobe製品の脆弱性について、別の問題を提起している。

Acrobatに対するJavaScriptの追加は、Acrobat文書の攻撃対象領域を大きく増やした。Microsoftは何年も前にマクロの力を悟り、Wordのマクロを事実上無効にし、ユーザーが意図的に有効にしない限りは利用できないようにした。一方Adobeは、疑いなくマクロと同じくらい強力なJavaScriptを有効にしていながら、ユーザーに対して、彼らがさらされている急速に増えている脆弱性について知らせていない。

ユーザーがJavaScriptを無効にした後、JavaScriptを含むPDFファイルを開こうとすると、そのJavaScriptを実行してもよいかとたずねられるが、その際、常にJavaScriptを実行するかどうかを聞くチェックボックスも併せて表示される。このオプションには、これを選択した場合、セキュリティが非常に低くなることが明記されるべきだ。

今回も指摘しておくが、もしAdobe製品を使用することが危険だと考えるのであれば、他の製品を検討してみた方がいいだろう。

この記事は海外CNET Networks発のニュースをシーネットネットワークスジャパン編集部が日本向けに編集したものです。海外CNET Networksの記事へ