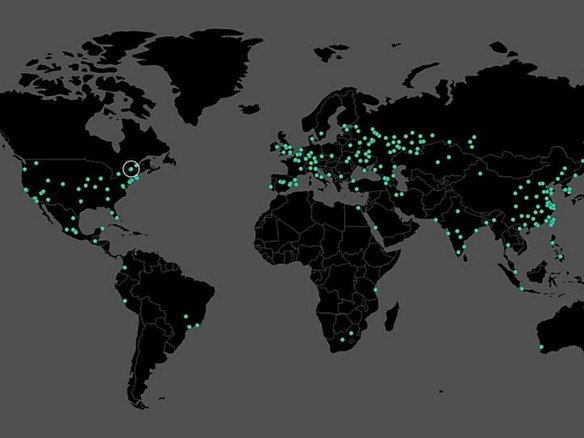

世界中のさまざまな組織が、依然としてランサムウェア「WannaCry」の大規模な攻撃の余波を受ける中、日常を取り戻そうとしている。しかしサイバーセキュリティの専門家によれば、今回の事件は、初歩的なマルウェアでもこれだけの影響を及ぼす場合があるという教訓として捉えるべきだという。

WannaCryはワームのような機能を持っており、一部の「Windows」に残っていた脆弱性を悪用して、感染したネットワークから短時間で広まった。Microsoftは、ずっと以前にサポートが終了したOSにまで緊急パッチを公開した。

現在、世界中の司法当局が犯人を特定しようと捜査を進めているが、今回のWannaCryのまん延は、攻撃者の比較的未熟な運用が原因で、収拾がつかなくなった結果だった可能性があると考えているセキュリティ研究者もいる。

セキュリティ企業Check Pointの製品マネージャーOrli Gan氏は、イタリアのミラノで開催された同社主催のカンファレンス「CPX」で、WannaCryの流行が始まってからわずか数日後に、「これはあまりプロフェッショナルなランサムウェアには見えない」と発言している。

WannaCryを構成しているコードの多くは、米国家安全保障局(NSA)が作成した、Windowsの脆弱性を狙う「EternalBlue」を利用する。そしてサイバー犯罪者集団Shadow Brokersによってリークされたものだったことが、すでに明らかになっている。つまり、誰でもこのコードにアクセスできる可能性があったことになる。

Check Pointのマルウェア調査チームの責任者Yaniv Balmas氏は、「マルウェアの中身を調べたところ、攻撃者がGitHubのページからコードを入手したことを示す証拠があり、このマルウェアはNSAが作成した攻撃コードと直接つながっていると言える」と述べている。

ただし専門家は、WannaCryの作者は、このコードと自作のランサムウェアを場当たり的に組み合わせただけであり、組織化されたプロのサイバー犯罪集団の仕業ではないだろうと述べている。