Windowsマシンに感染して、乗っ取ったPCで暗号通貨のマイニングを実行させるファイルレスマルウェアが登場した。

Trend Microのマルウェア研究者によれば、この「Coinminer」と名付けられたマルウェアには2つの特徴があり、それによって「極めてステルス性が高く持続的に動作する」ものになっているという。

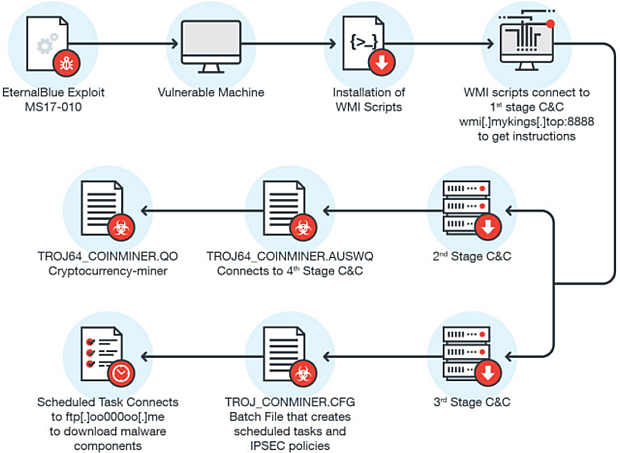

Windowsマシンへの感染には、「WannaCry」や「NotPetya」の感染メカニズムでも使用された脆弱性攻撃ツール「EternalBlue」が利用されている。Microsoftはこのセキュリティホールに対するセキュリティパッチを3月に公開しているが、アジア(主に日本)での相次ぐ感染は、アップデートされていないシステムが残っていることを示唆している。

Coinminerは、この脆弱性を持つマシンにバックドアを設けて、メモリ上で実行される「Windows Management Instrumentation(WMI)」のスクリプトをインストールする。この仕組みによって、検知が一層難しくなっている。

WMIは、IT管理者がローカルおよびリモートのコンピュータを管理するための仕組みだ。管理タスクを自動化し、コンピュータや、そこにインストールされているWindowsアプリケーションの管理情報を取得するためのスクリプトを実行する。

しかし今回の場合、CoinminerはWMIを悪質な目的のために利用しており、これには攻撃者の指令ドメインに接続してマイニング用のソフトウェアやマルウェアをダウンロードすることも含まれる。

WMIを利用したマルウェアは新しいものではなく、悪名高い「Stuxnet」でも使われている。またFireEyeも、技術力が高いことで知られるハッカー集団APT29が、WMIの機能を使って、システムが起動する際に自動的にバックドアを立ち上げる、持続性とステルス性を持ったバックドアを作ったことを発見している。

Trend Microは、このマイニングを行うマルウェアには、悪質なWMIスクリプトを3時間ごとに自動的に実行するタイマーが備わっていると述べている。

EternalBlueは米国家安全保障局(NSA)によって作成されたと言われており、2017年4月にハッカー集団Shadow Brokersによってリークされた、ファイル共有プロトコル「SMBv1」の脆弱性を悪用する攻撃コードだ。EternalBlueによる攻撃を防ぐため、管理者にはSMBv1を無効にすることが推奨されている。

Microsoftは、EternalBlueがリークされ、WannaCryが流行する前に、顧客に対してこの古いプロトコルの使用を止めるよう呼びかけていた。

Trend Microは、WMIの使用状況を追跡できるMicrosoftのツールが存在することを指摘している。また、必要な場合以外はWMIの使用を制限するとともに、必要のないマシンではWMIを無効化することを推奨している。

提供:Trend Micro

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。